【暴力破解】pikachu

暴力破解

基本步骤:

- Burp抓取数据包发送给攻击器

- 设置变量

- 载入字典

pikachu练习

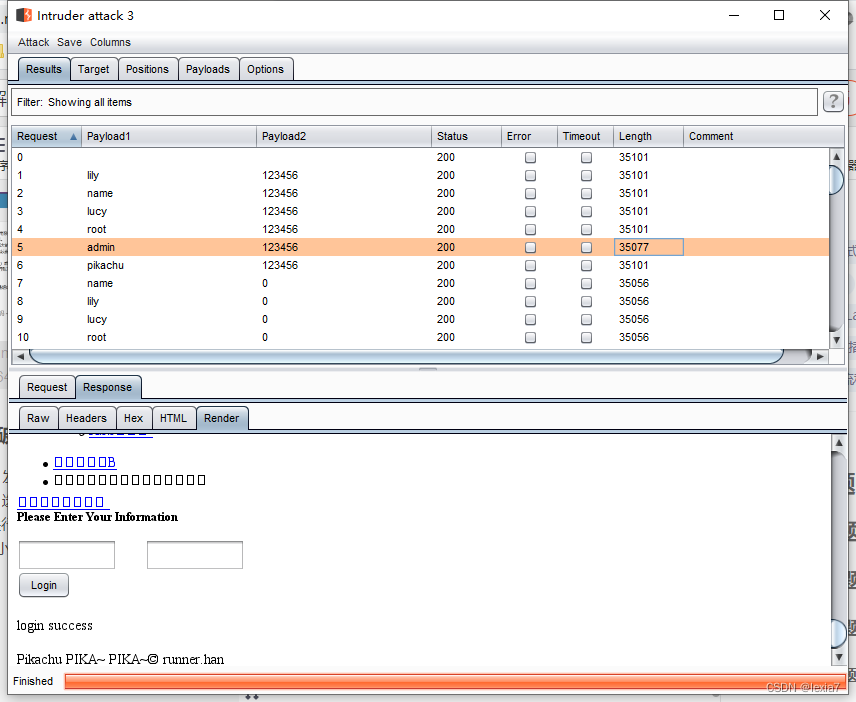

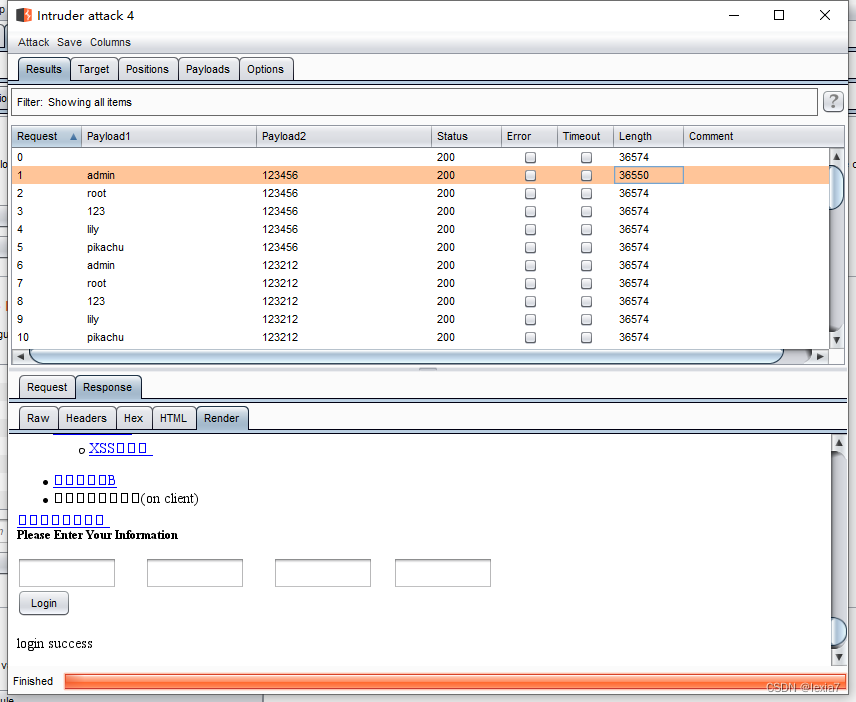

1.基于表单的暴力破解

1.利用Burp抓取用户和密码,发送到Intruder,在positions处对爆破点进行添加或者move,选择cluster bomb方式。

2.在payloads处对于爆破点进行字典载入。

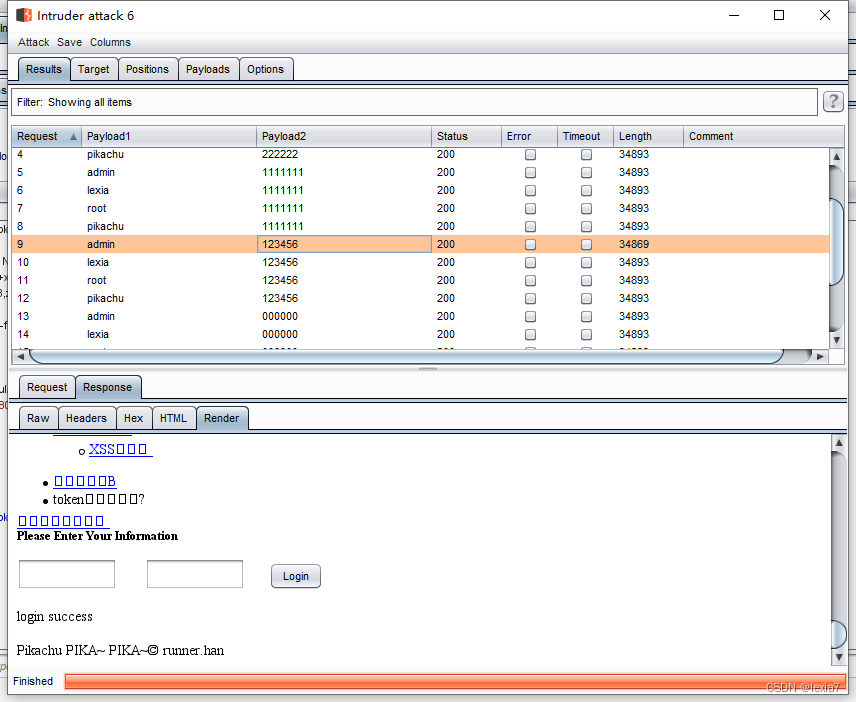

3.start attack,通过length大小得到正确的用户名密码组合(admin+123456)。

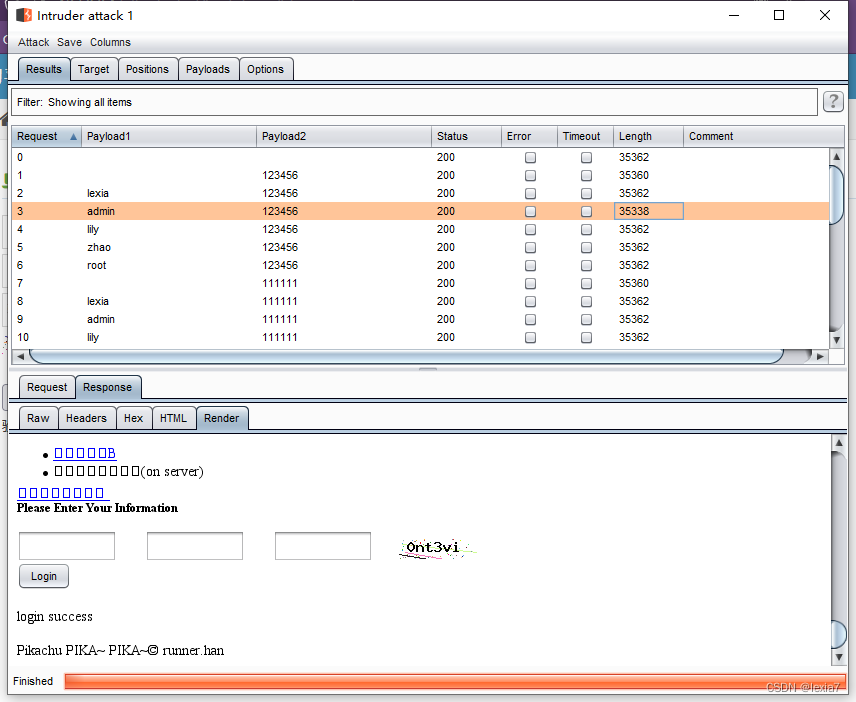

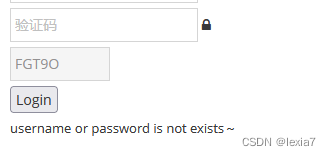

2.验证码绕过(on Server)

检验一下验证码是否经过服务器验证:输入错误的验证码,burp可以抓到。

经由服务器验证后的验证码,会再向服务器发送更新验证码请求,此时对于所抓到的包分为两种:

1.提交表单验证码的包------》forword

2.验证码更新请求包-----》drop

再对丢失验证码的提交包中的用户名及密码进行常规爆破。

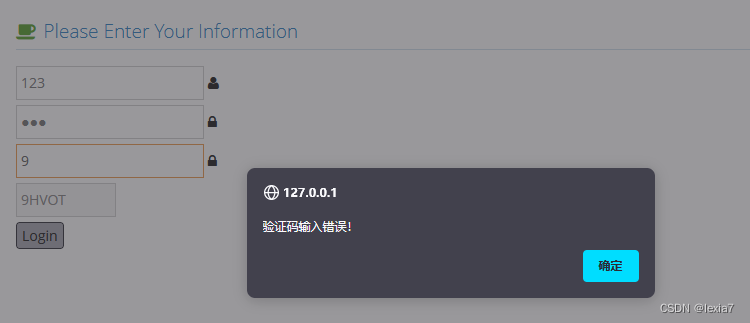

3.验证码绕过(on Client)

当验证码输入错误,前台页面提醒但Burp抓不到数据包,则说明浏览器端进行验证码的过滤:

1.查看JS脚本,禁用网页JS脚本。

about:config---->javascript禁用

2.正确输入,Burp抓取,对用户名和密码进行爆破。

3.重写JS

#根据F12查看源代码中方法体名称对JS脚本的 validate()方法进行重写绕过

validate=function(){return ture;}

修改后不再提醒验证码错误。

4.token爆破

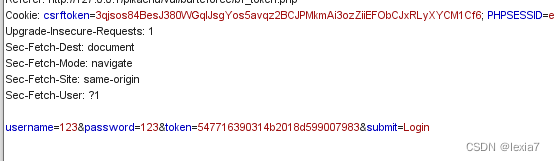

1.使用burp进行抓包发现携带token值,多抓几个包进行观察。

观察得出----token值在上一个包的response中,发现数值相同。

服务器发送token–包1;客户端携带token–包2

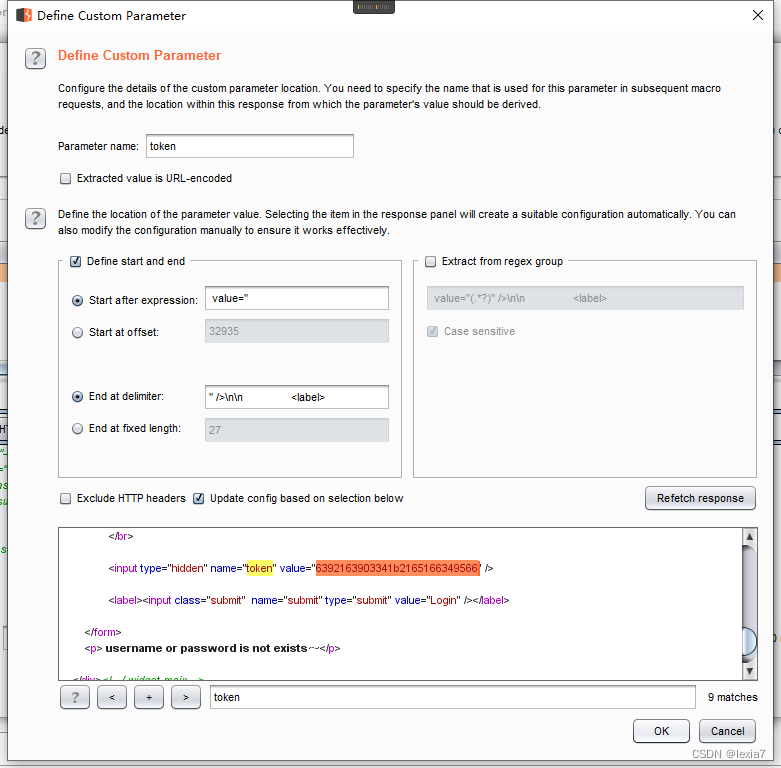

2.应用宏:在Project options的Macros中添加名为pikachu的宏,选择包1对token项进行提取,并选择token值,项名称与name里的变量名相同,选择value内容。

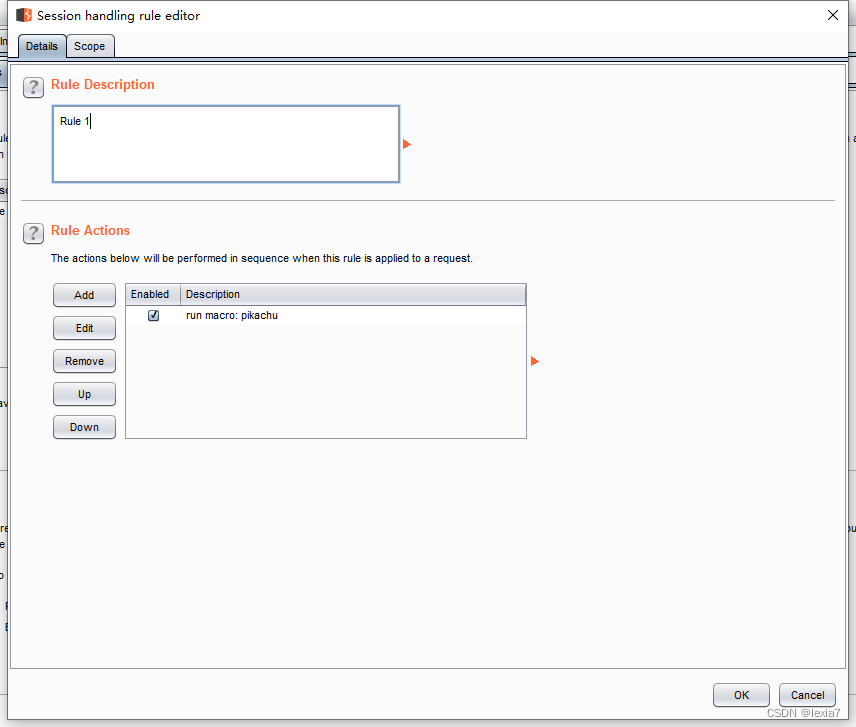

3.再为token宏定义执行规则Rule 1----->run a Macro,选择之前的宏,在scope选项中为执行宏添加url。

4.选择包2进行用户名密码爆破,其中因为携带token所以只能选择单线程爆破。

成功,结束练习。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!