Pikachu XXE

概述

XXE -"xml external entity injection"

既"xml外部实体注入漏洞"。

概括一下就是"攻击者通过向服务器注入指定的xml实体内容,从而让服务器按照指定的配置进行执行,导致问题"

也就是说服务端接收和解析了来自用户端的xml数据,而又没有做严格的安全控制,从而导致xml外部实体注入。

具体的关于xml实体的介绍,网络上有很多,自己动手先查一下。

现在很多语言里面对应的解析xml的函数默认是禁止解析外部实体内容的,从而也就直接避免了这个漏洞。

以PHP为例,在PHP里面解析xml用的是libxml,其在≥2.9.0的版本中,默认是禁止解析xml外部实体内容的。

本章提供的案例中,为了模拟漏洞,通过手动指定LIBXML_NOENT选项开启了xml外部实体解析。

xxe漏洞

XXE:XML External Entity attack(XML外部实体攻击)。其实XXE就是攻击者自定义了XML文件进行了执行,已知的最终效果就是读取系统文件或DOS攻击。理解XXE,其实就是学习XML。

DTD内部文档声明

]>

George John Reminder Don't forget the meeting!

DTD声明属性

属性:

CDATA 值为字符数据 (character data)

(en1|en2|..) 此值是枚举列表中的一个值

ID 值为唯一的 id

IDREF 值为另外一个元素的 id

IDREFS 值为其他 id 的列表

NMTOKEN 值为合法的 XML 名称

NMTOKENS 值为合法的 XML 名称的列表

ENTITY 值是一个实体

ENTITIES 值是一个实体列表

NOTATION 此值是符号的名称

xml: 值是一个**预定义的 XML 值

默认值:

值 属性的默认值

#REQUIRED 属性值是必需的

#IMPLIED 属性不是必需的

#FIXED value 属性值是固定的我觉得吧,XXE和XSS差不多,就是换了一种语言,换了一种思路,又带点SQL注入一样

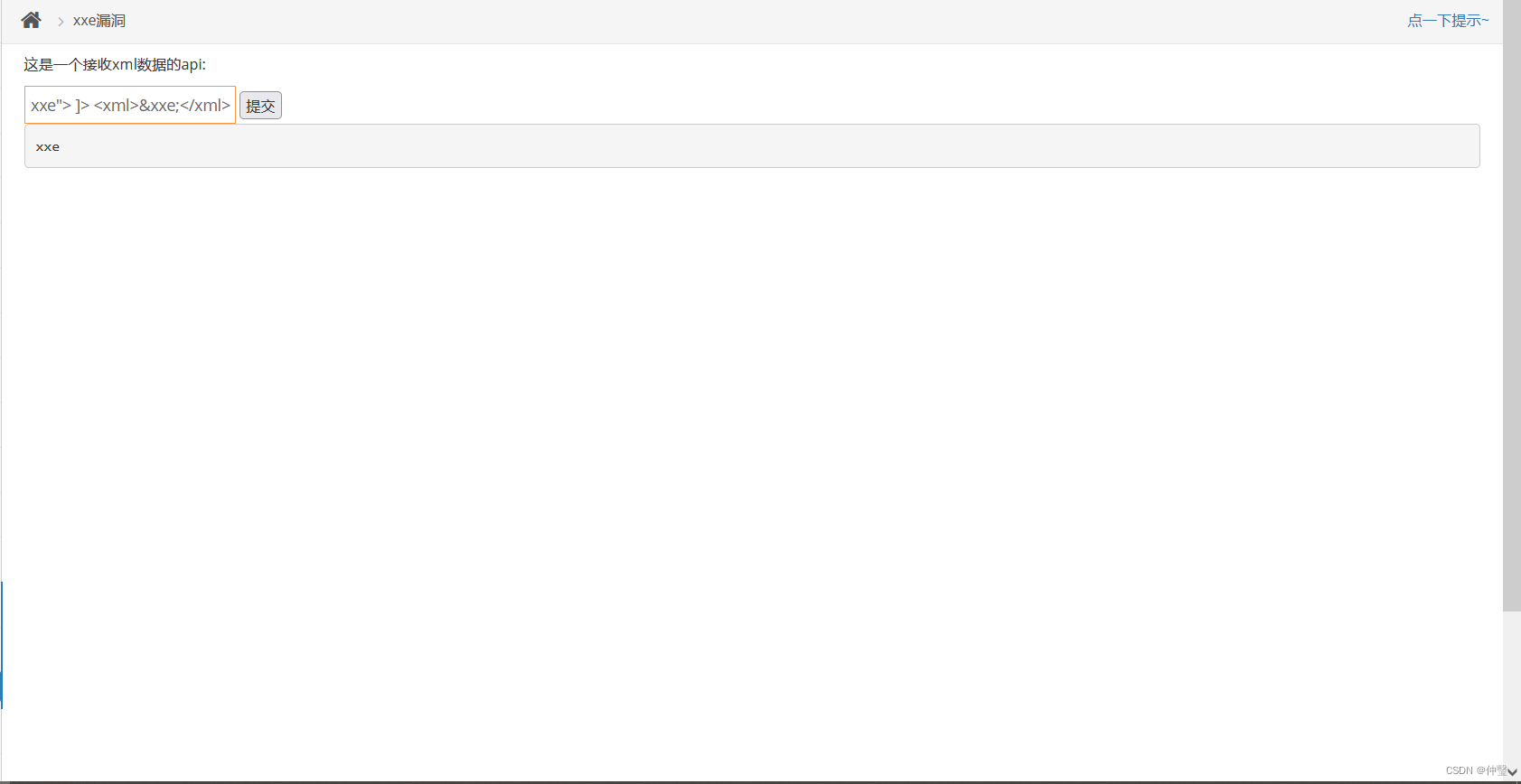

]>

&xxe;

往这里一输入,然后就有回显内容了,那么不就好办了,既然可以回显,而这又是php解析的,那么我们就可以,使用一些读取的php伪协议进行一个文件的查看了,伪协议我就在这放张图片,大家感兴趣的可以去百度一下

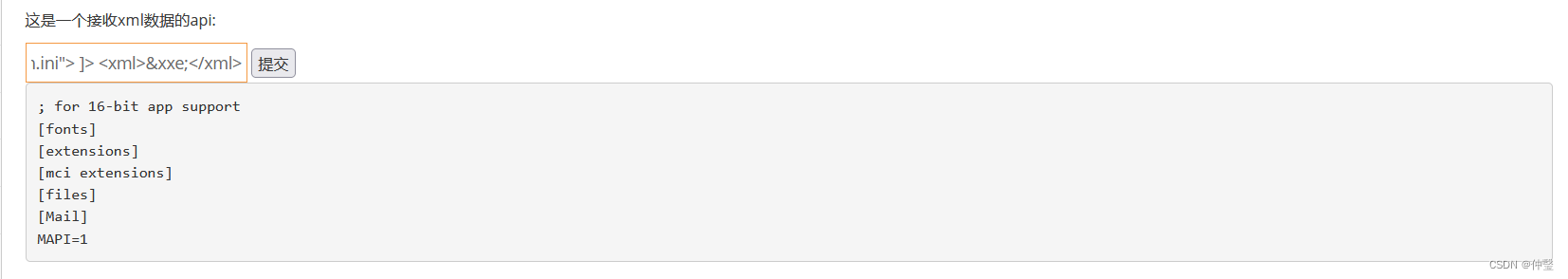

]>

&xxe;

这样只要我们知道文件的路径就可以想看什么看什么了

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!