CTFlearn-misc(fore/prog)-wp(1)

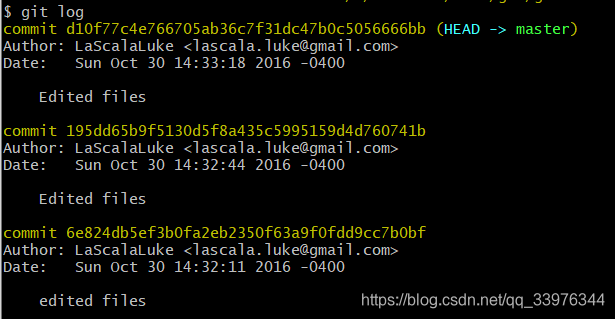

git is good

给了一个git文件, 可以通过查看历史记录拿到删除之前的flag

flag{protect_your_git}

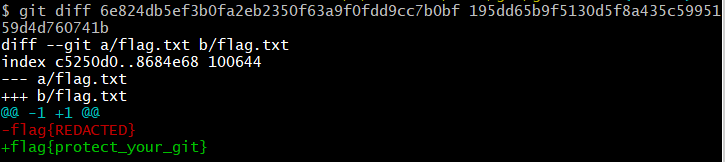

Binwalk

binwalk抽取一下文件

得到一个zlib文件, 似乎不太顺利, 或许可以有办法直接提取所有文件, 而不仅仅是得到zlib

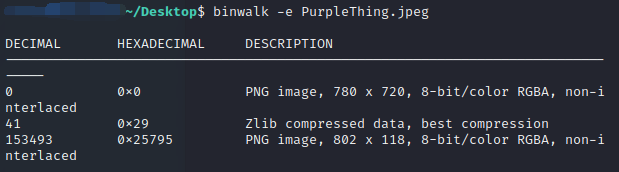

binwalk -h 一下, 看看有无方法提取全部文件

发现得到的文件不是zlib , 打开得到flag

发现得到的文件不是zlib , 打开得到flag

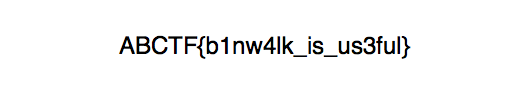

ABCTF{b1nw4lk_is_us3ful}

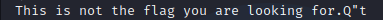

Up For A Little Challenge?

一张jpg格式的图片, 隐写问题, 上kali

strings一波, 发现一些有趣的信息

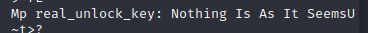

给了一个秘钥

Nothing Is As It SeemsU

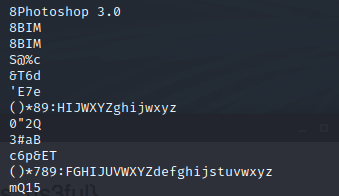

看到有photoshop 3.0字样, 估计是用ps修改了图片

另外还有个假的flag, emm…

以及一个URL, 我初看以为是原图片的地址, 后来发现居然是新的地址, 应该就是解题关键

访问一下

https://mega.nz/#!z8hACJbb!vQB569ptyQjNEoxIwHrUhwWu5WCj1JWmU-OFjf90Prg

解压缩得到

解压缩得到

cerb4搜一下, 发现不存在这样的文件后缀, 丢进kali, file一下发现

就是一个zip包, 改后缀

就是一个zip包, 改后缀

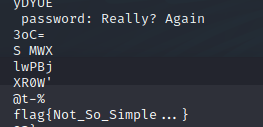

拿秘钥解开zip包, 得到flag

(解密的时候发现秘钥不对, emm, 原来是Nothing Is As It Seems !!!)

解开得到

应该就是隐写到这个jpg里了, strings,binwalk 都没有新的发现, 打开这个图片看看

发现原来就在图片里

flag{hack_complete}

真就列文虎克呗

Corrupted File

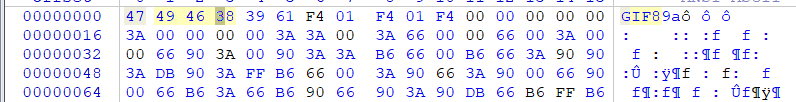

预测是修改文件头恢复文件

各类文件头

gif是47494638

winhex打开损坏的文件看看

添加gif文件头到开始位置

添加gif文件头到开始位置

(insert 进去, 否则会自动按取代模式修改文件

保存得到gif

用这个网站提取每一帧

https://ezgif.com/split

组合一下得到base64

组合一下得到base64

ZmxhZ3tnMWZfb3JfajFmfQ==

decode it !

flag{g1f_or_j1f}

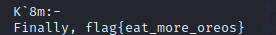

Milk’s Best Friend

一张奥利奥图片, strings得到

binwalk一下, 发现

提取出来,得到

提取出来,得到

strings b.jpg

strings b.jpg

flag{eat_more_oreos}

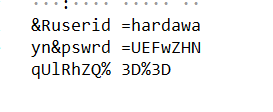

Digital Camouflage

流量分析问题

拿到一个pcap包, wireshark打开

web信息的传递通常用HTTP包, 所以着重关注HTTP

提交方式一般用post

提交方式一般用post

找到id和pswd

userid: hardawayn

password: UEFwZHNqUlRhZQ%3D%3D

password是URL编码过的, 解码得到base64, 再解码得到密码

PApdsjRTae

flag就是

PApdsjRTae

Ambush Mission

一张png, 丢进kali, strings, binwalk, zsteg打一套

没有任何发现, 还有一招stegsolve, 有发现

emm, 看起来像base64, 但是是反过来的

emm, 看起来像base64, 但是是反过来的

==QTh9lMx8Fd08VZt9FdFNTb

倒过来

bTNFdF9tZV80dF8xMl9hTQ==

解码得到

m3Et_me_4t_12_aM

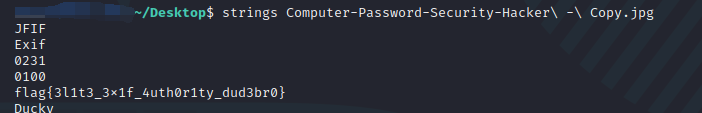

Exif

png, 丢进kali, strings一波

flag{3l1t3_3x1f_4uth0r1ty_dud3br0}

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!