20222806 2022-2023-2 《网络攻防实践》第二周作业

实验二 网络信息收集

- 实验目的

- 实验环境

- 实验内容及实验原理

- 1、网络踩点

- 2、网络扫描与探测

- 主机扫描

- 端口扫描

- 网络/系统类型的查探

- 漏洞扫描

- 3、网络查点

- 实验步骤

- 1、域名查找

- 2、获取好友IP地址

- 3、nmap工具扫描

- (1)扫描网段

- (2)扫描端口

- (3)查看靶机的系统以及版本号

- (4)查看靶机安装的网络服务

- 4、Nessus漏洞扫描工具

- 5、查询自我足迹

- 实验思考

实验目的

1、了解网络信息收集的有关知识;

2、学习体会网络信息收集技术,以及防御者相应的防范和应对措施;

3、学会使用相关的工具以及原理;

实验环境

运行环境:VMware Workstation Pro、Windows

虚拟机:攻击机——Kali、攻击机——WinXPattacker、靶机——SEEDUbuntu

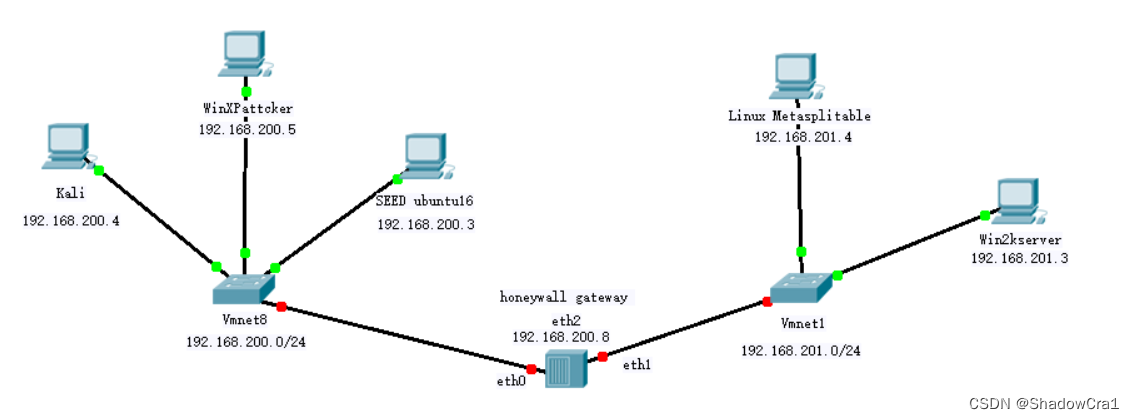

其中虚拟机的相关配置参照实验一的内容,网络拓扑图如下:

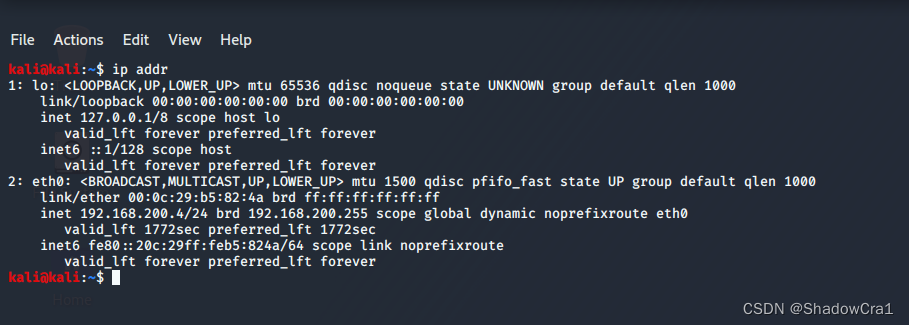

Kali的IP地址为192.168.200.4

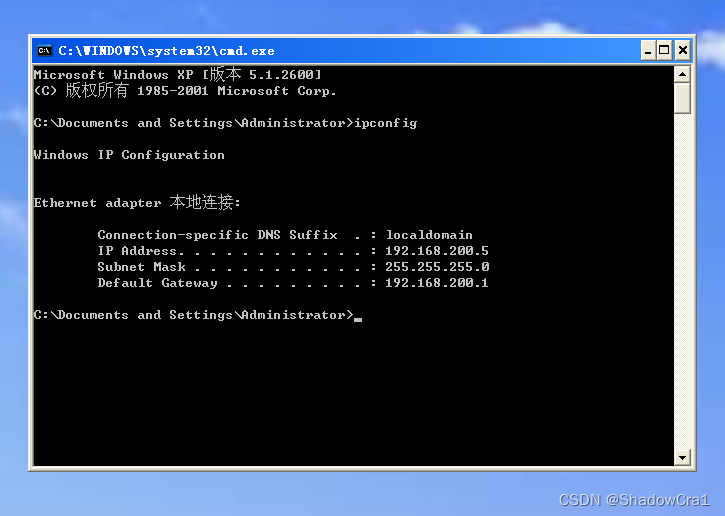

WinXPAttacker的IP地址为192.168.200.5

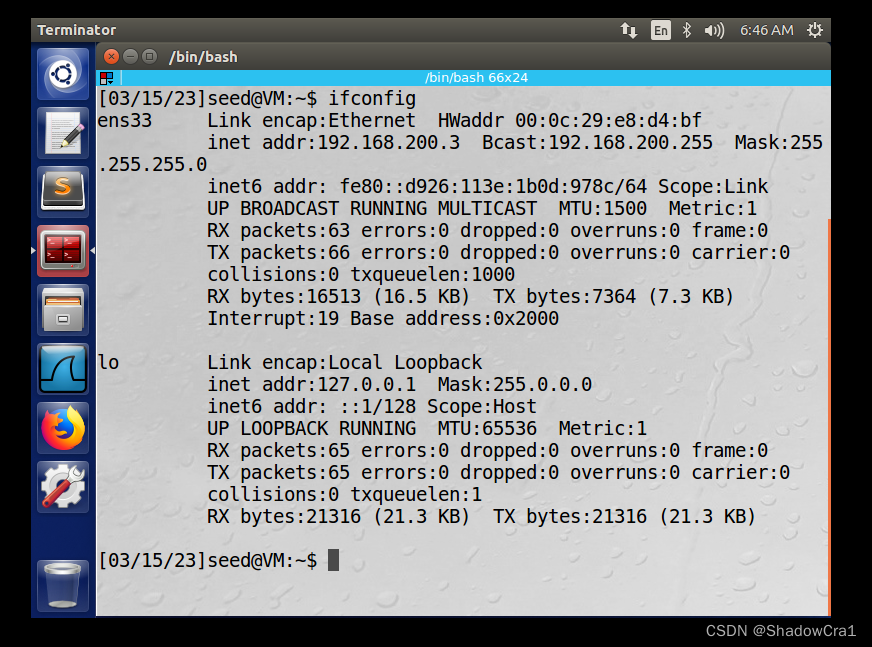

SEEDUbuntu的IP地址为192.168.200.3

实验内容及实验原理

1、网络踩点

对目标进行信息收集,了解目标的信息安全状况,掌握目标的个人信息。在掌握信息后进行有效的入侵

主要分为以下三种:

- Web搜索与挖掘

- DNS和IP查询

- 网络拓扑侦察

2、网络扫描与探测

主机扫描

目前广泛使用的主机扫描软件为nmap,主要目的是找出网段内活跃的主机,有ICMP扫描、TCP扫描、UDP扫描,可以利用nsort进行防范

端口扫描

该技术在使用主机扫描确定主机后,利用端口扫描探测该活跃主机的相关TCP\UDP端口情况,TCP端口扫描又有Connect扫描和SYN扫描

UDP端口扫描是对UDP开放端口和监听网络进行探测发现

比较广泛使用的端口扫描工具同样是nmap,同样可以利用nsort进行防范

网络/系统类型的查探

主要目的是查看活跃主机的系统以及网络服务类型

主要技术包括:

-操作系统主动探测技术

-操作系统被动辨识技术

工具:nmap

漏洞扫描

发现目标网络中特点操作系统、网络服务与应用程序中存在的安全漏洞

基本原理:存在安全漏洞的操作系统、网络服务、应用程序对某些网络请求的应答与安全实例的应答存在差别

工具:Nessus

3、网络查点

根据网络扫描的结果进一步地对目标主机的服务以及系统版本等信息进行更具针对性的检测,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据

实验步骤

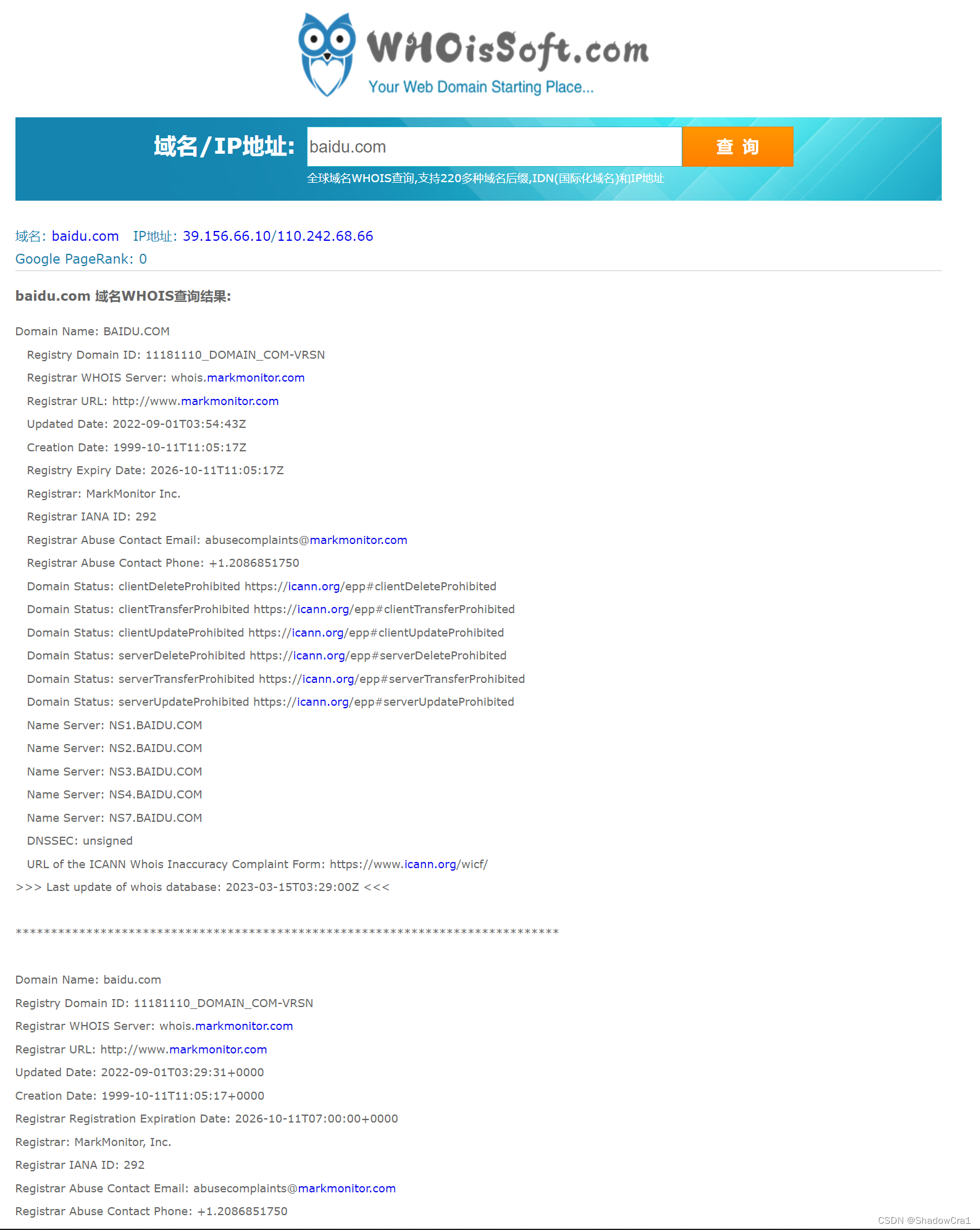

1、域名查找

网址:www.whoissoft.com

利用该网站查询百度域名的相关信息

除了IP地址以外还有该网站的注册信息

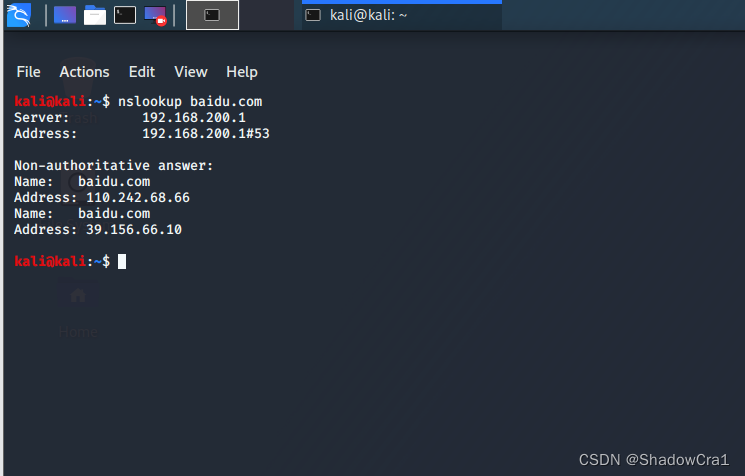

利用kali虚拟机中的nslookup工具也可以查找到baidu.com的IP地址

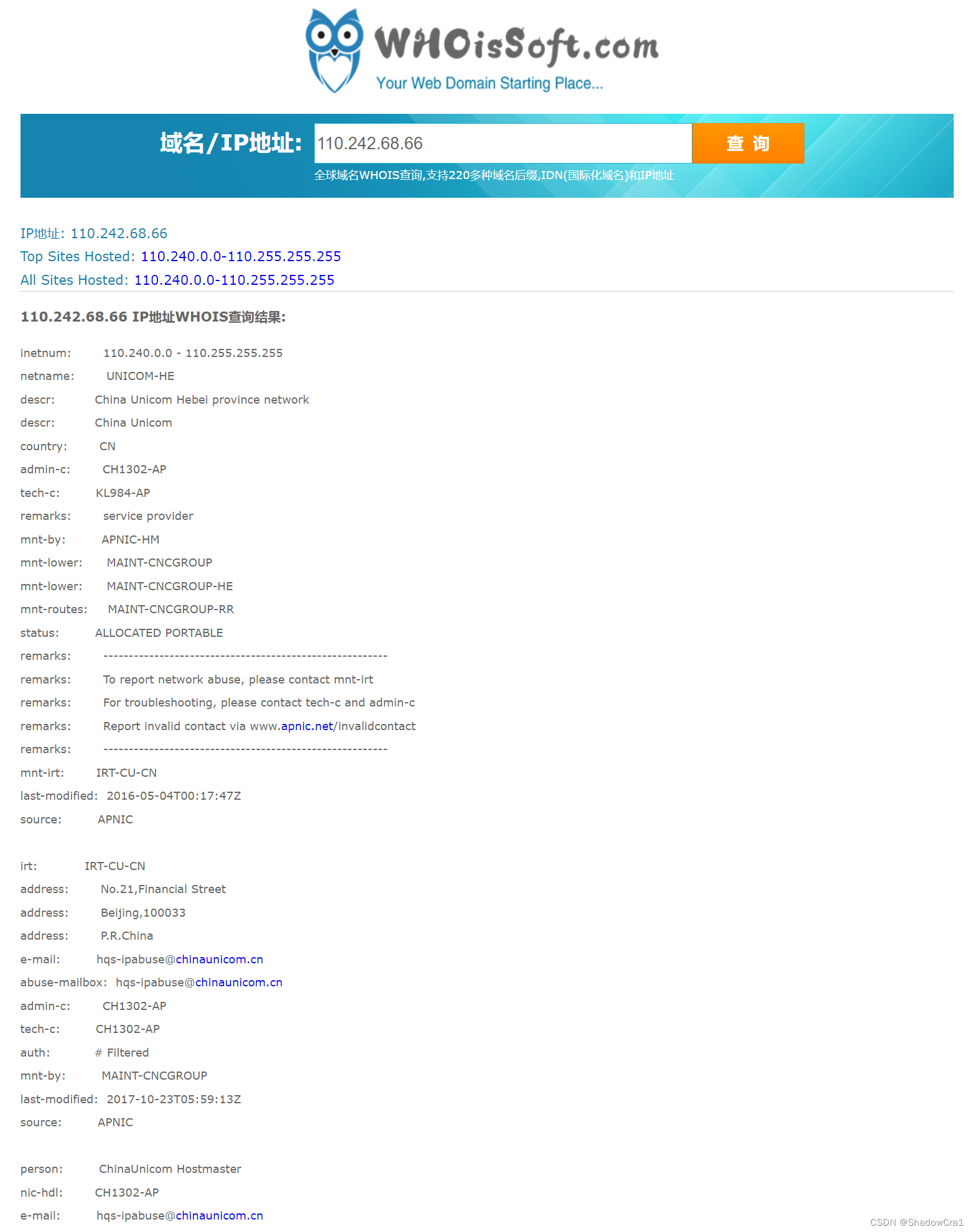

利用上述其中的IP地址之一反向查找相关信息:

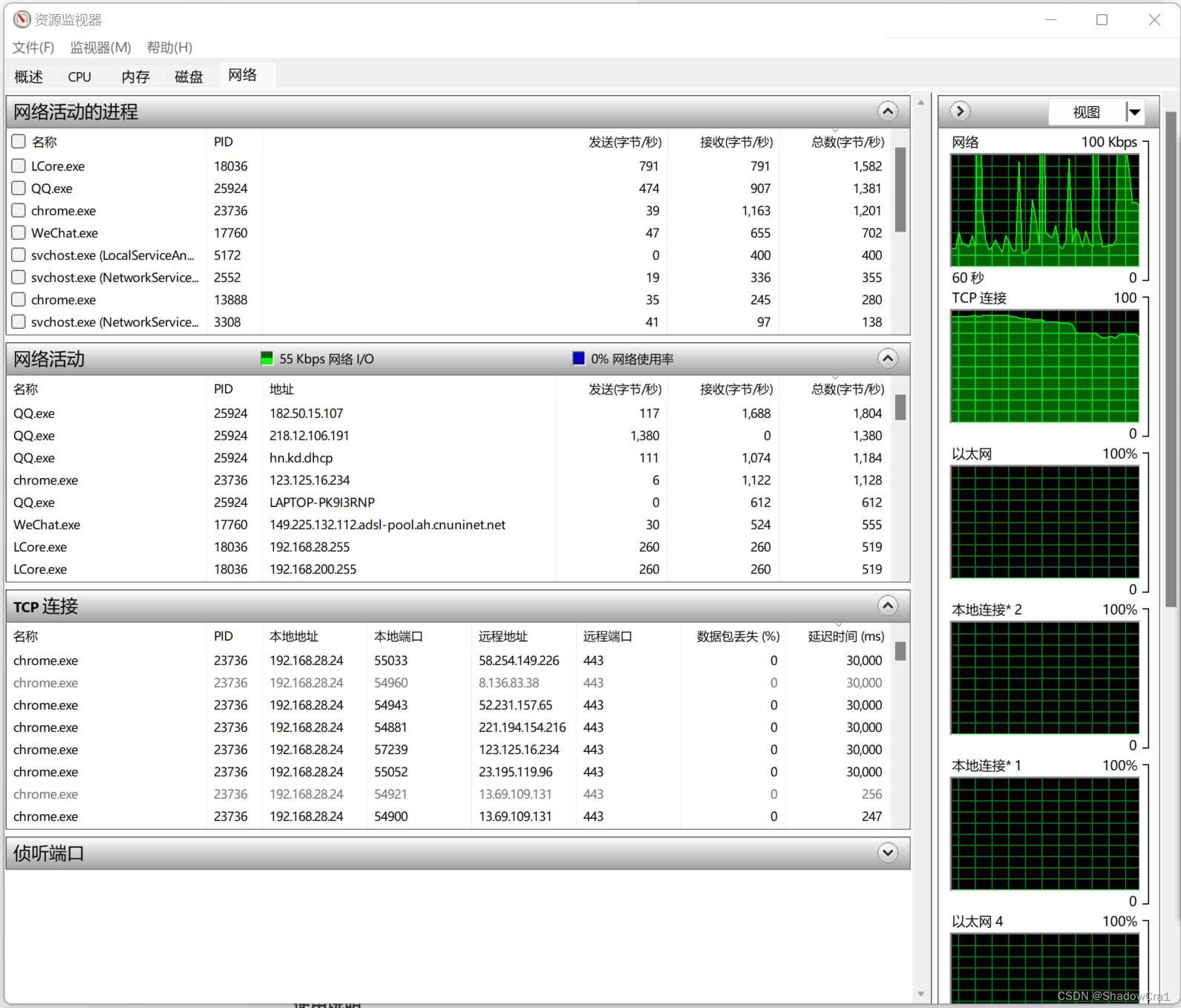

2、获取好友IP地址

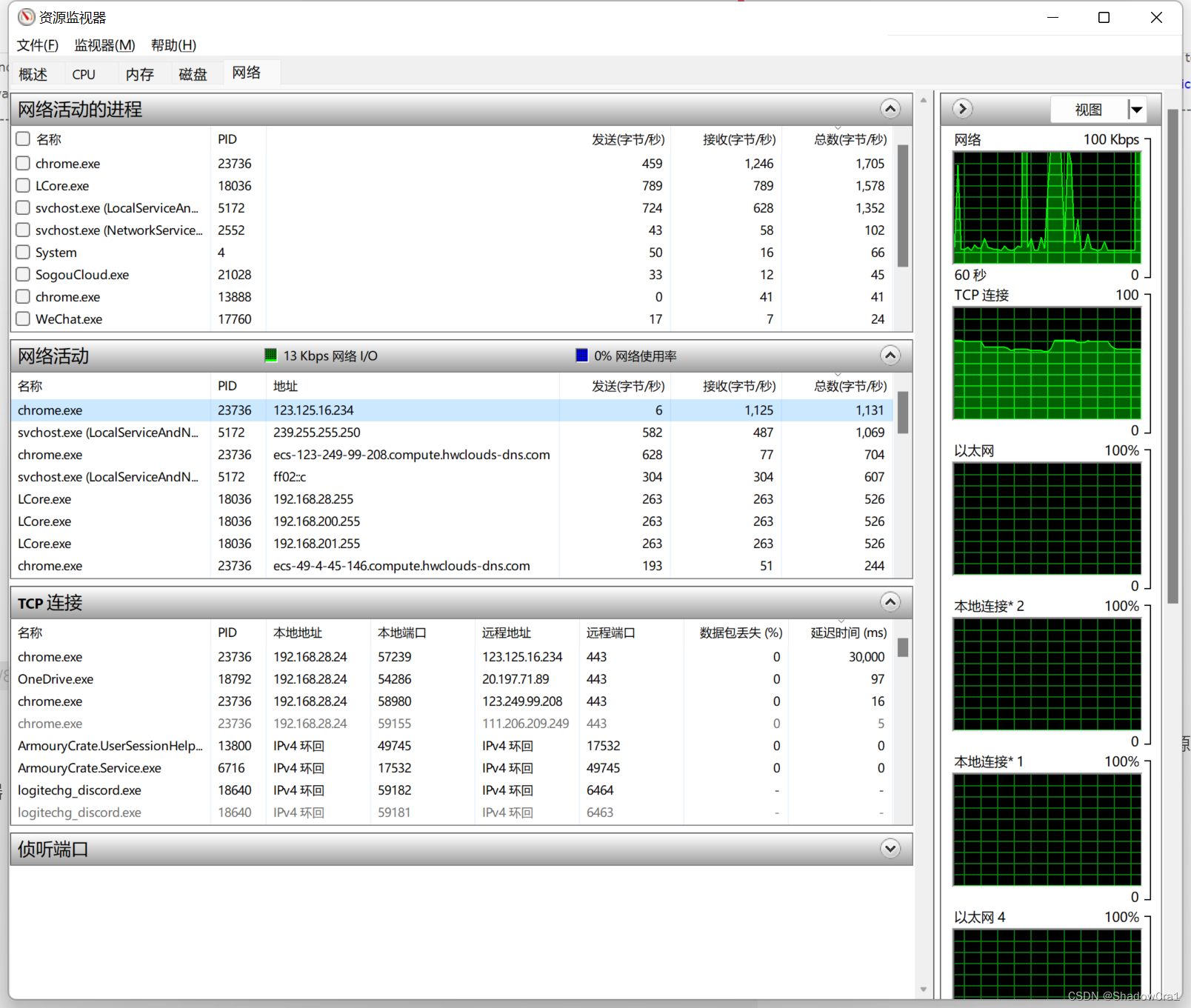

以QQ聊天软件为例,打开Windows中的资源监视器

拨打语音电话后:

可以发现多出了一个IP地址为182.50.15.107的网络活动

查询地址发现是在北京,位置无误

3、nmap工具扫描

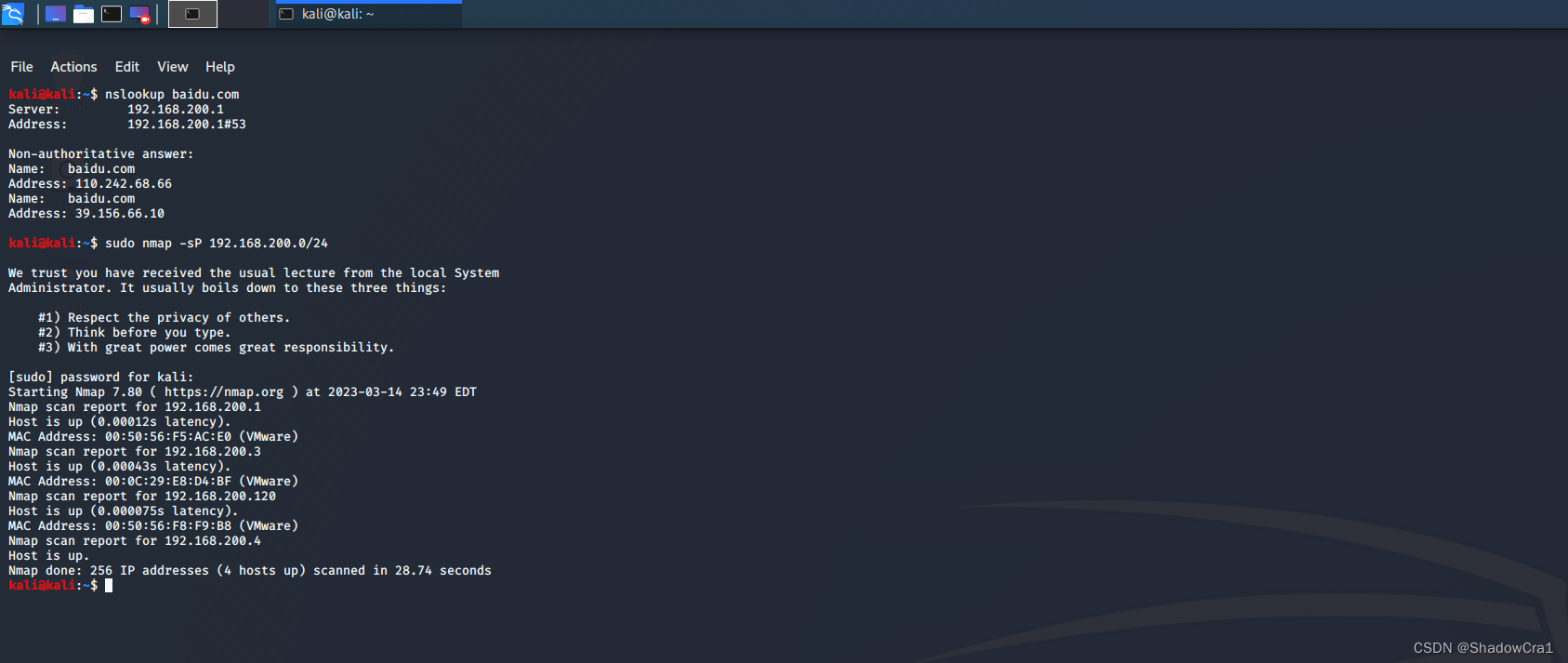

(1)扫描网段

输入命令:

sudo nmap -sP 192.168.200.0/24

该命令可以对整个网段进行扫描检测,发现哪些活跃主机

该网段内目前只开了SEEDUbuntu和Kali两台机子,以及虚拟网段给的两个网口192.168.200.120、192.168.200.1

因此是符合实际环境的

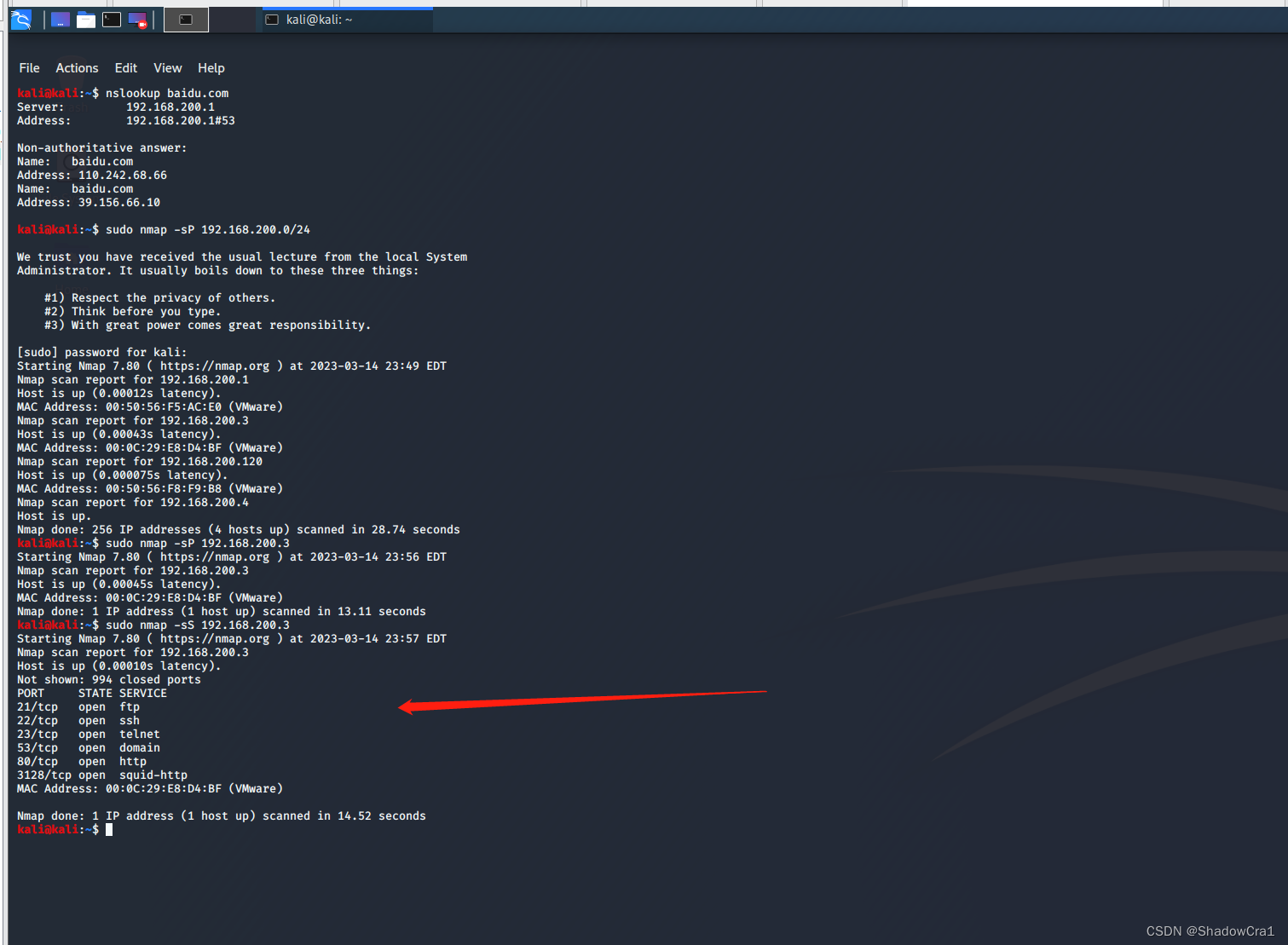

(2)扫描端口

输入命令:

sudo nmap -sS 192.168.200.3

对SEEDUbuntu这台机子的网络情况进行扫描,发现其活跃的TCP端口和UDP端口

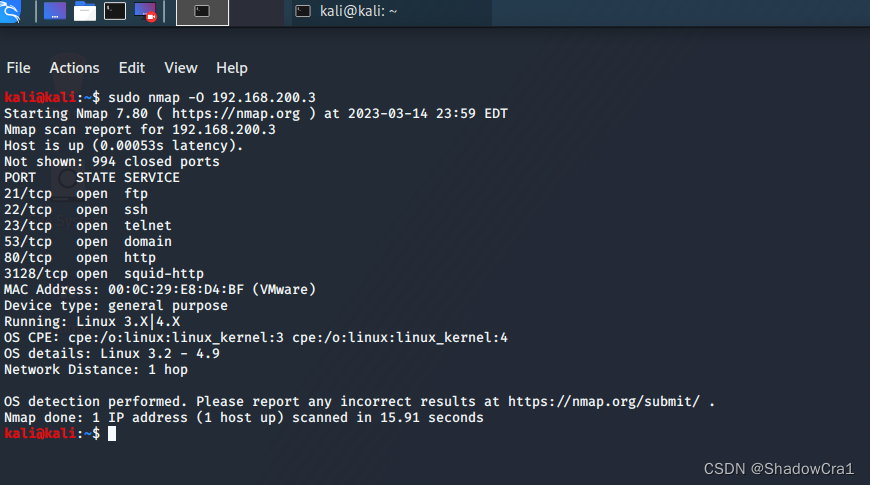

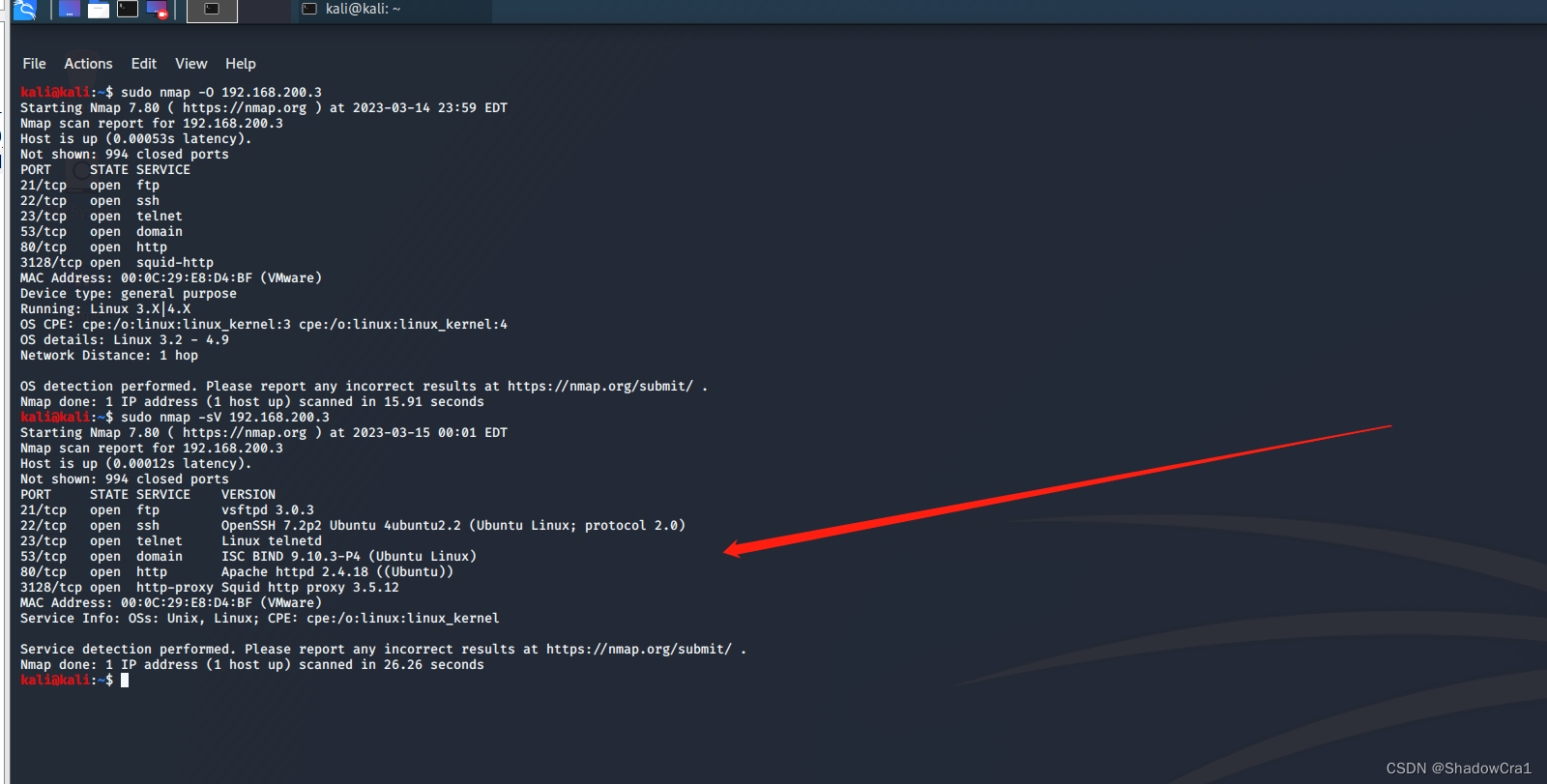

(3)查看靶机的系统以及版本号

输入命令:(注意这个是大写O,不是0)

sudo nmap -O 192.168.200.3

(4)查看靶机安装的网络服务

输入命令:

sudo nmap -sV 192.168.200.3

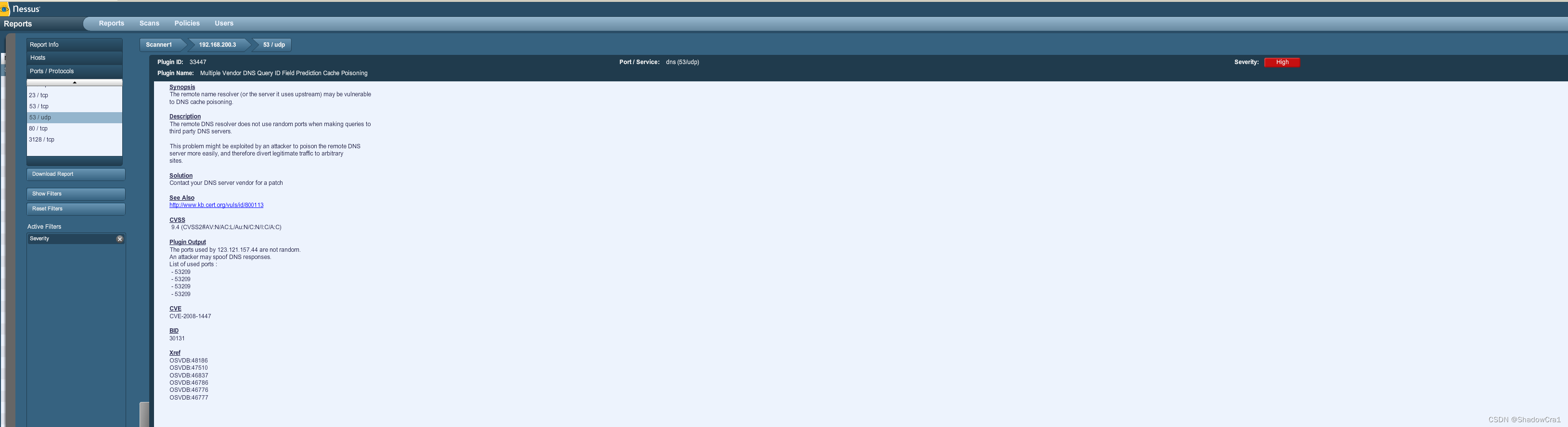

4、Nessus漏洞扫描工具

(1)打开预安装在WinXPAttacker上的Nessus工具

(2)利用默认的账户密码进行登录

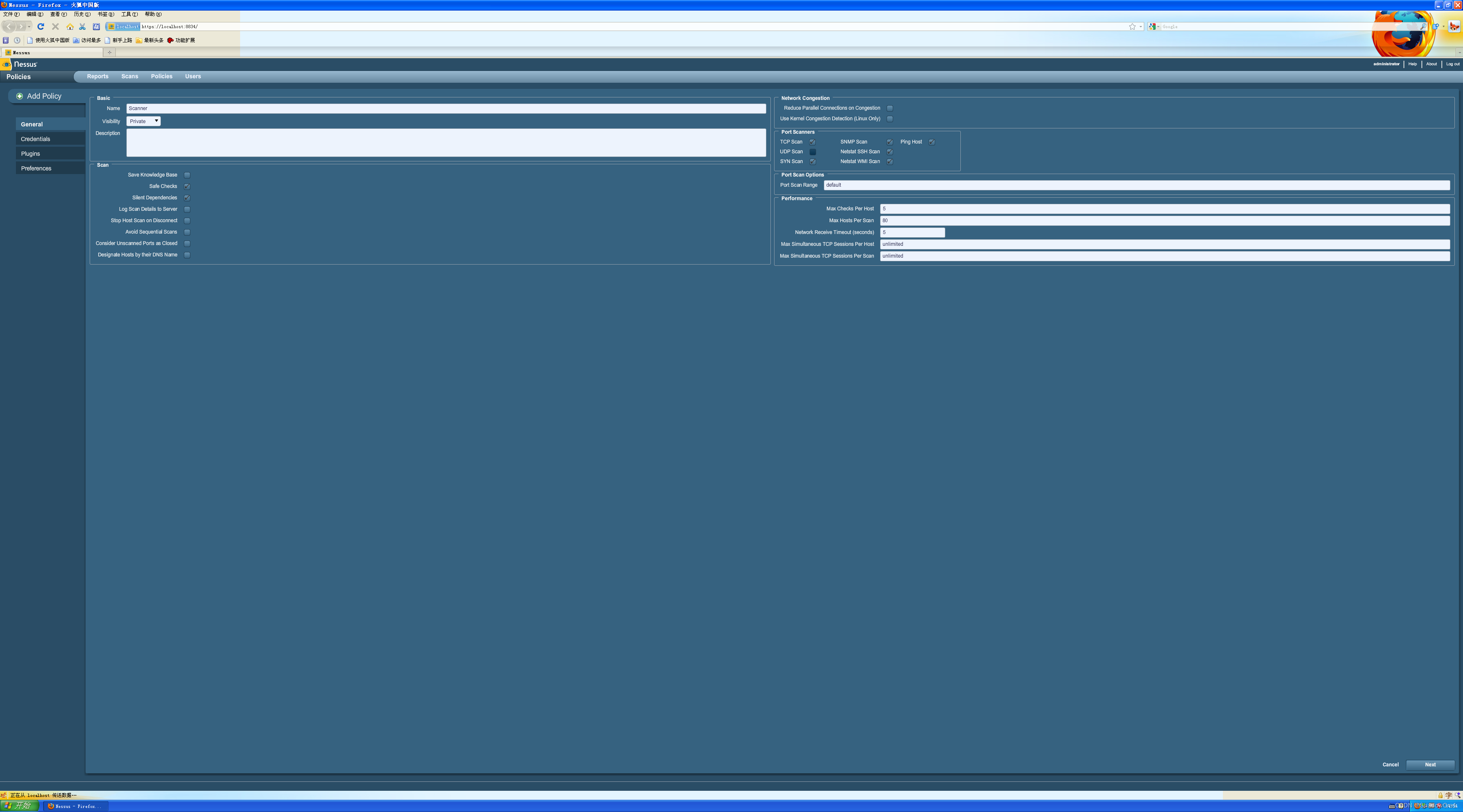

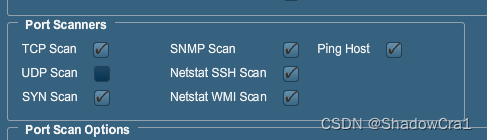

(3)添加扫描策略

注意一下这里要加上SYN扫描,后续的其他都设置为默认

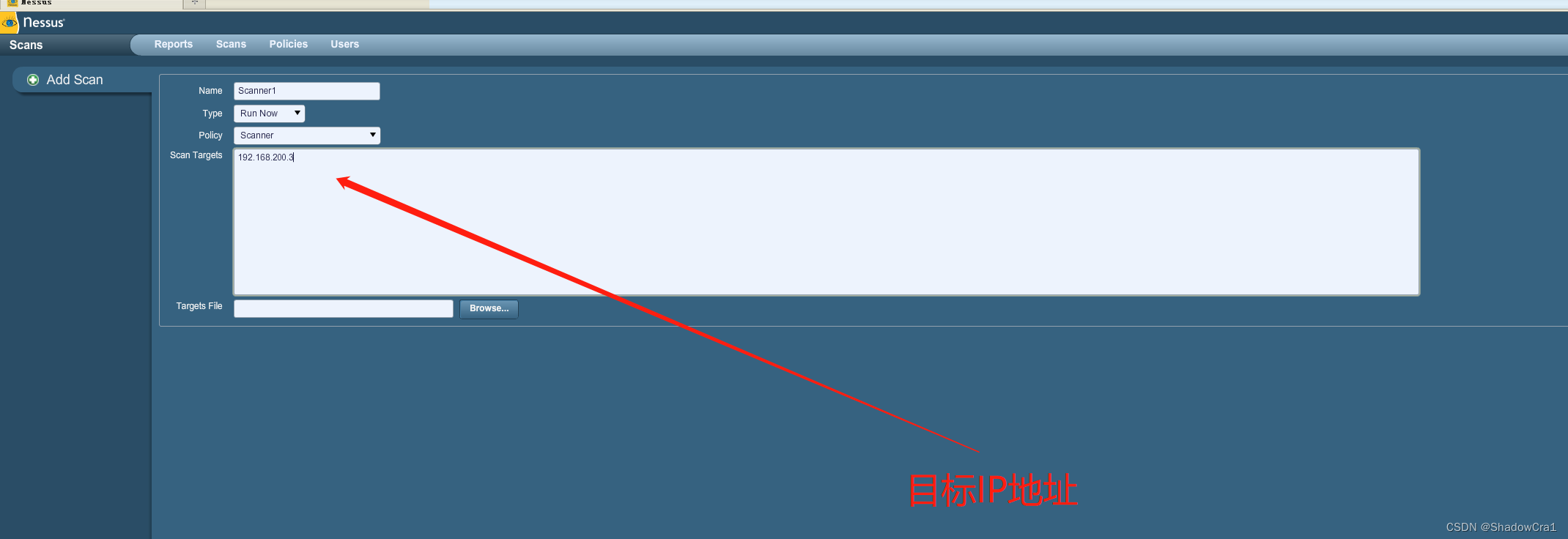

(4)重启扫描工具后添加Scan

在Scan Targets中输入靶机的IP地址192.168.200.3,点击Launch即可开始扫描

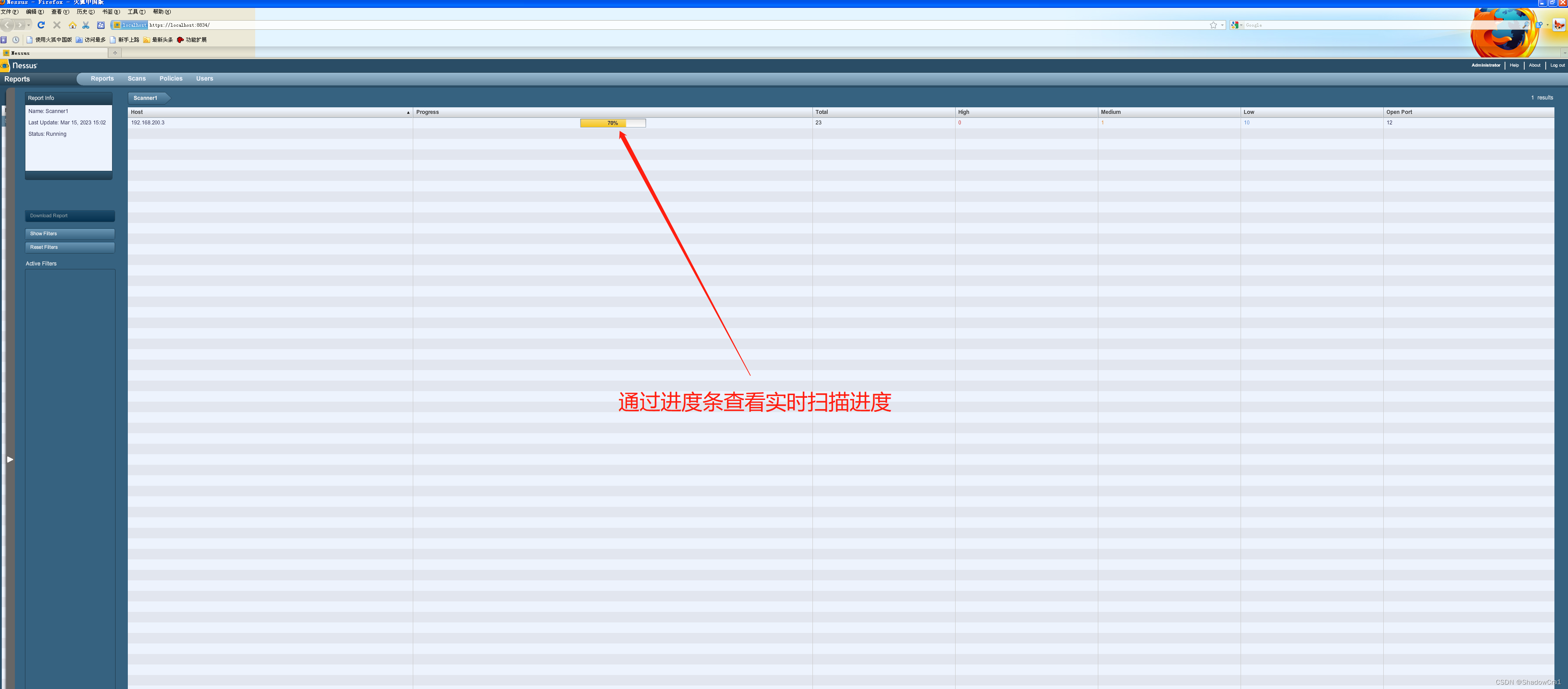

扫描的过程中可以查看相应的扫描进度

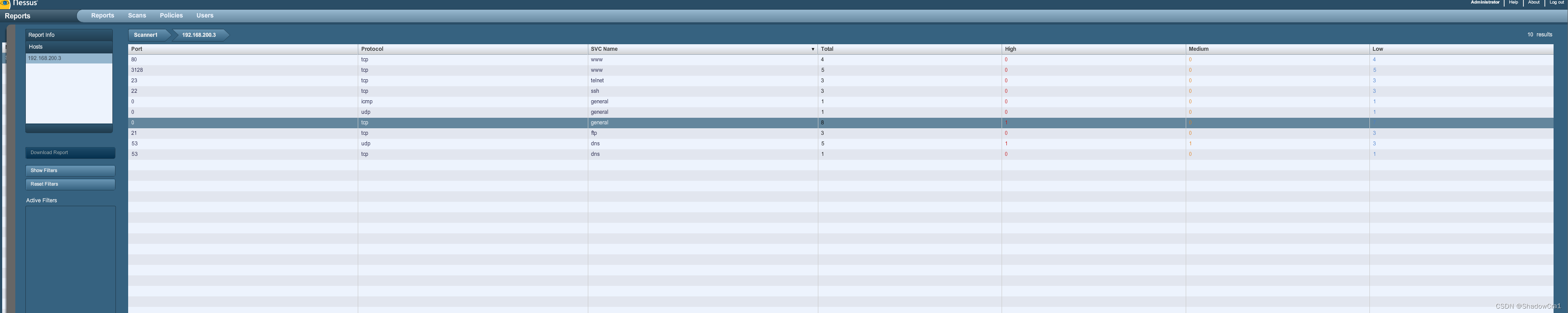

(5)查看扫描报告

可以看到针对靶机SEEDUbuntu的各个端口,Nessus都扫描到了对应的漏洞

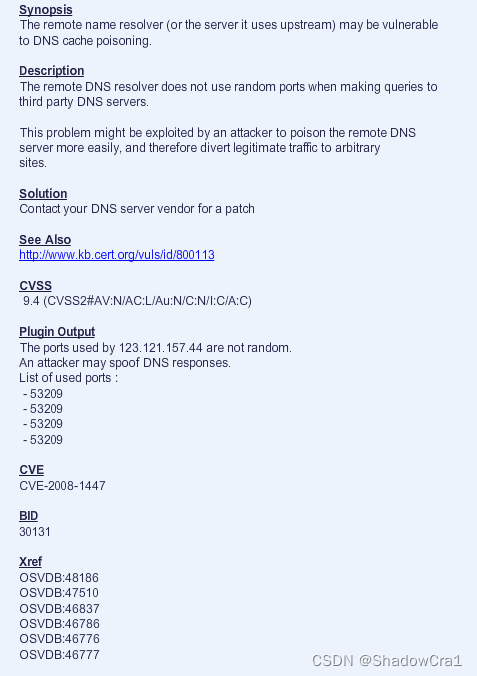

以一个UDP端口的DNS高危漏洞进行分析

Nessus首先提供了该漏洞的摘要信息:远程名称解析器(或它使用的上游服务器)可能容易受到DNS缓存中毒

接着这个漏洞搞的相关描述为:远程DNS解析器在查询第三方DNS服务器时不使用随机端口。

攻击者可能会利用此问题更容易地毒害远程DNS服务器,从而将合法流量转移到任意站点。

漏洞的修复方案:请与DNS服务器供应商联系以获取修补程序

更多信息查看:http:/www kb.cert org/vulsid/800113

以及一些使用端口号、CVE编号等等之类的漏洞信息都能反馈出来

5、查询自我足迹

搜索名字、电话号码等等信息均未有相关信息(可能是名字重名的人比较多)

倒是上学期和这学期写的博客通过学号被搜出来了

实验思考

搜个人信息如果比较精准的话一般是可以直接搜索出来的,在目前的这个互联网时代果然要注意个人隐私保护

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!