中科磐云 数据包分析infiltration

任务环境说明:

●服务器场景:Server6(封闭靶机)

●服务器场景操作系统:未知

●FTP用户名:infiltration密码:infiltration

1.登录FTP下载数据包文件infiltration.pacapng,找出恶意用户的IP地址,并将恶意用户的IP地址作为Flag(形式:[IP地址])提交;

这里参考了 Beluga 大佬体贴

133与138telnet数据

133与139远程桌面数据

133与132telnet数据

由上可知

FLAG: [192.168.90.133]

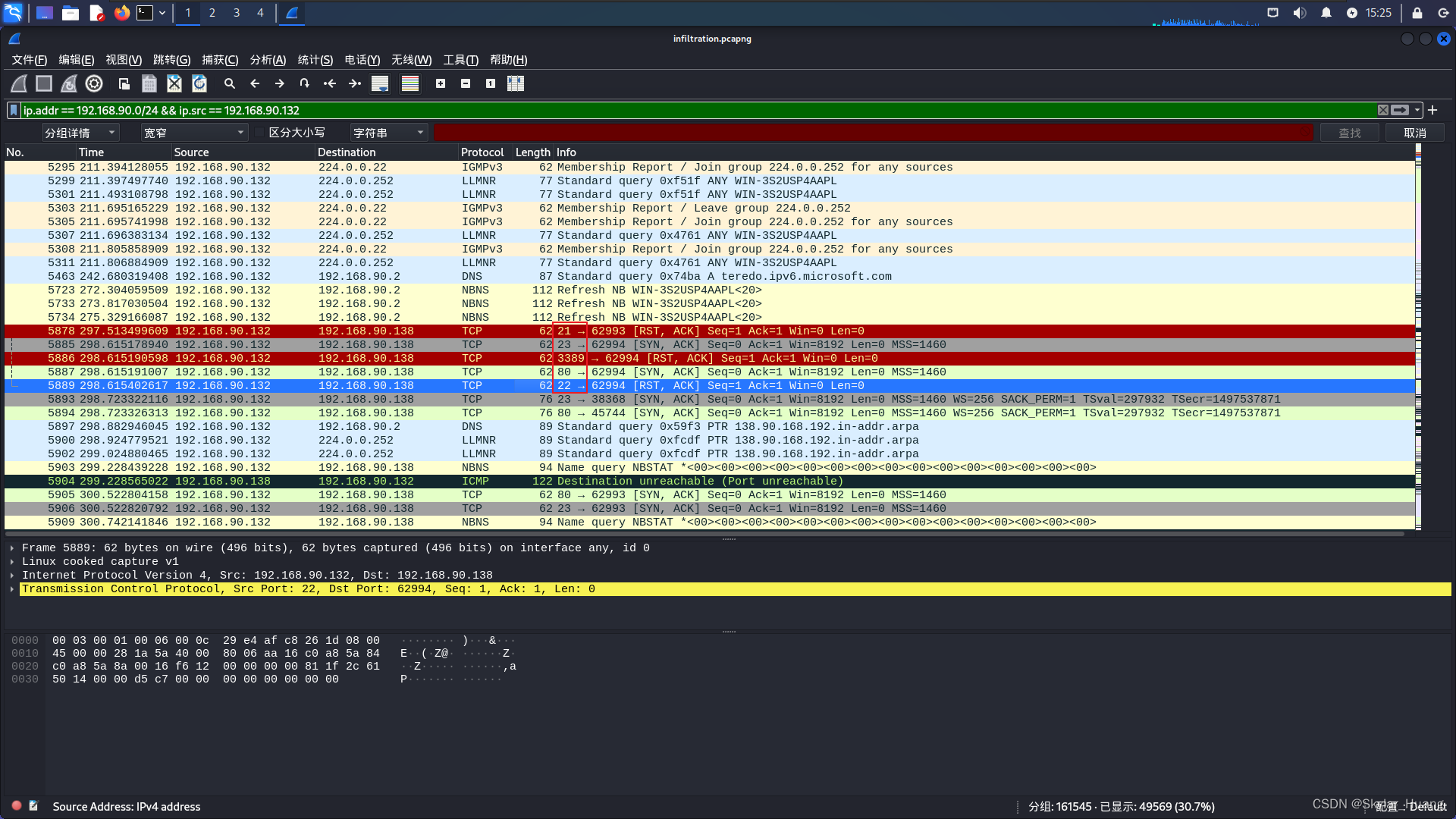

2.分析出恶意用户扫描了哪些端口,并将全部的端口作为Flag(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交;

恶意用户telnet138后对靶机132进行扫描

FLAG: [21,22,23,80,3389]

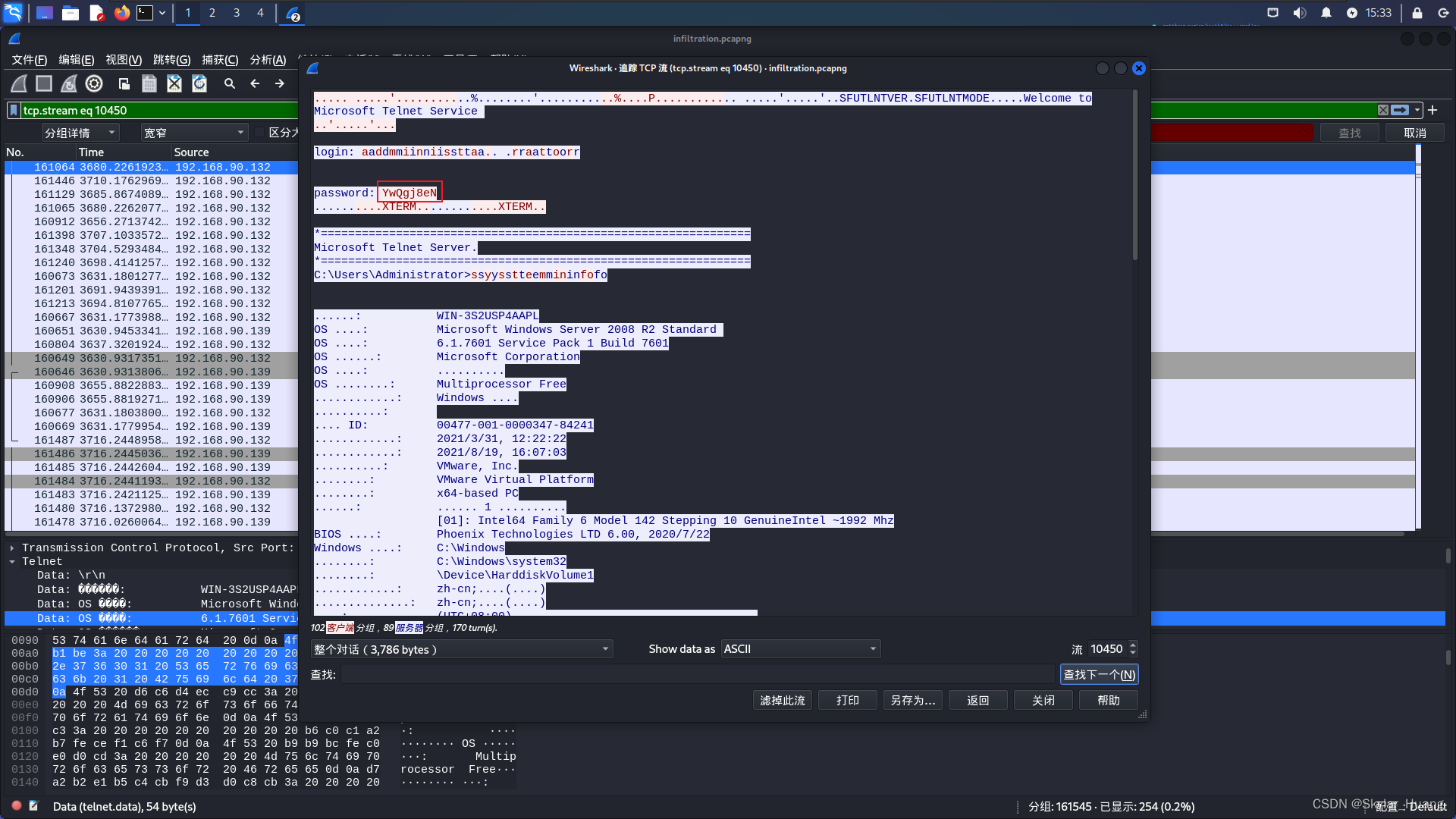

3.恶意用户最终获得靶机的密码是什么,并将密码作为Flag(形式:[用户名]);

过滤靶机telnet数据流对数据长度排序

FLAG: [YwQgj8eN]

4.找出目的不可达的数据数量,并将目的不可达的数据数量作为Flag(形式:[数字])提交;

FLAG: [154]

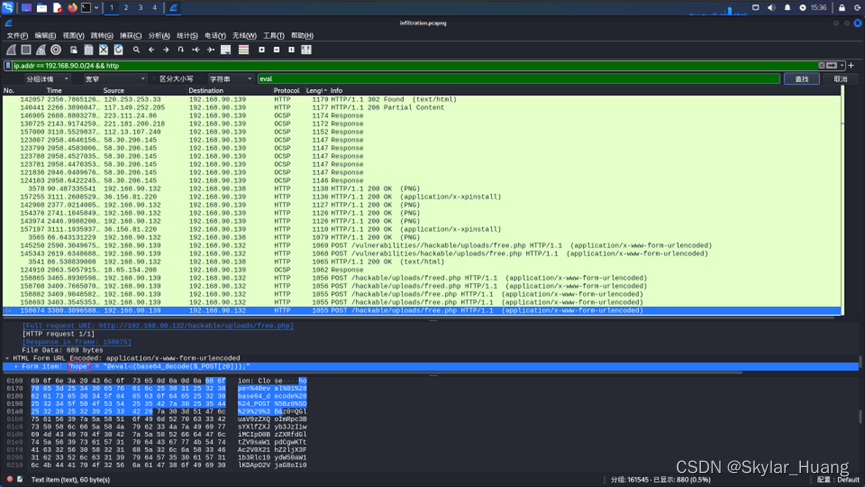

5.分析出恶意用户使用的最后一个一句话木马的密码是什么,并将一句话密码作为Flag(形式:[一句话密码])提交;

搜索eval

FLAG: [hope]

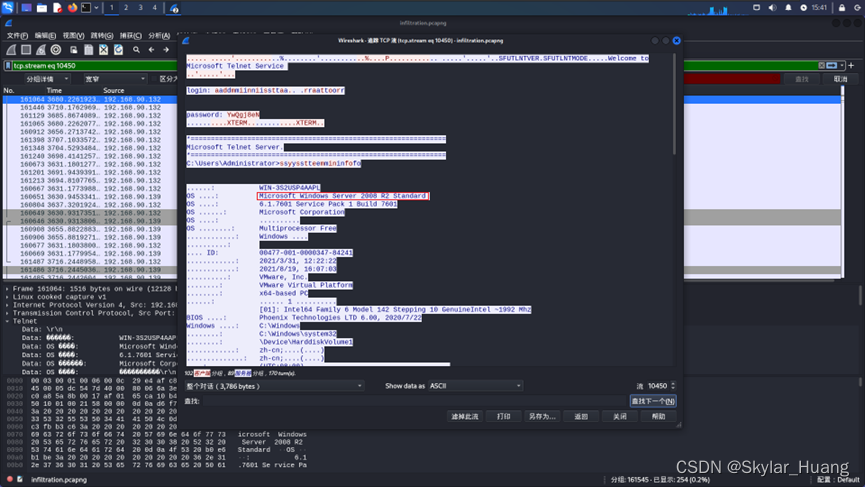

6.分析出被渗透主机的服务器系统OS版本全称是什么是,并将OS版本全称作为Flag(形式:[服务器系统OS版本全称])提交;

第三题就拿到答案了

FLAG: [Microsoft Windows Server 2008 R2 Standard]

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!