Wireshark分析FTP流量包

可以看出ftp操作

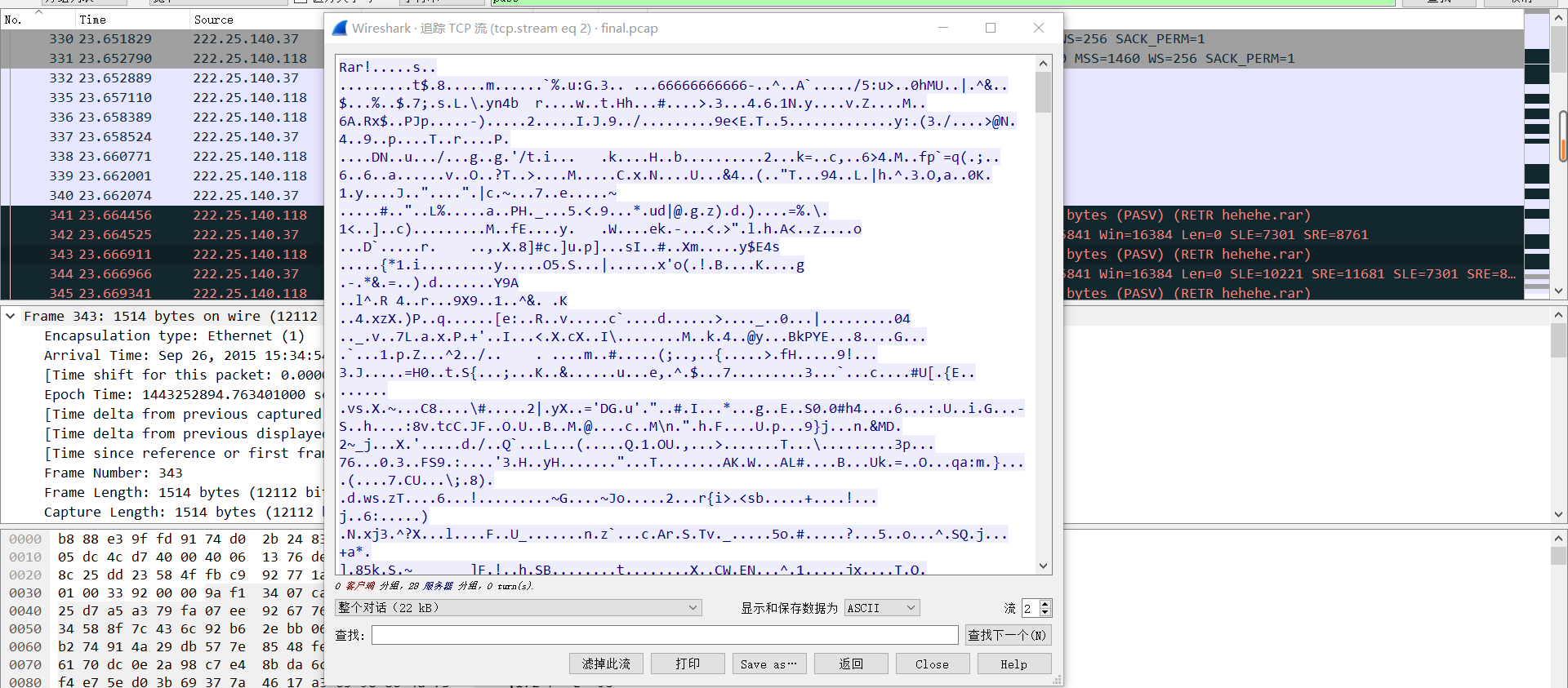

过滤ftp-data,查看tcp流,得到压缩包的数据流

数据显示为原始数据,并保存为.rar文件即可得到压缩包,解压时需要密码

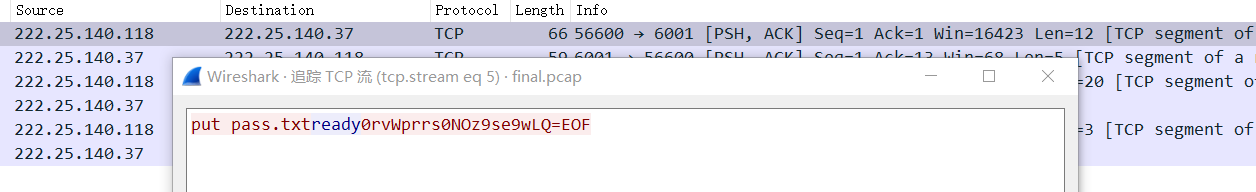

搜索"pass",结果它在tcp流中

对0rvWprrs0NOz9se9wLQ=base64解码,显示结果为乱码(实际上是中文),保存为.txt文件再打开即可得到解压密码:一枝红杏出墙来

或者自己写个python脚本先base64解码,再使用gbk显示中文。解压后无法判断是什么文件,可以扔到kali中file识别

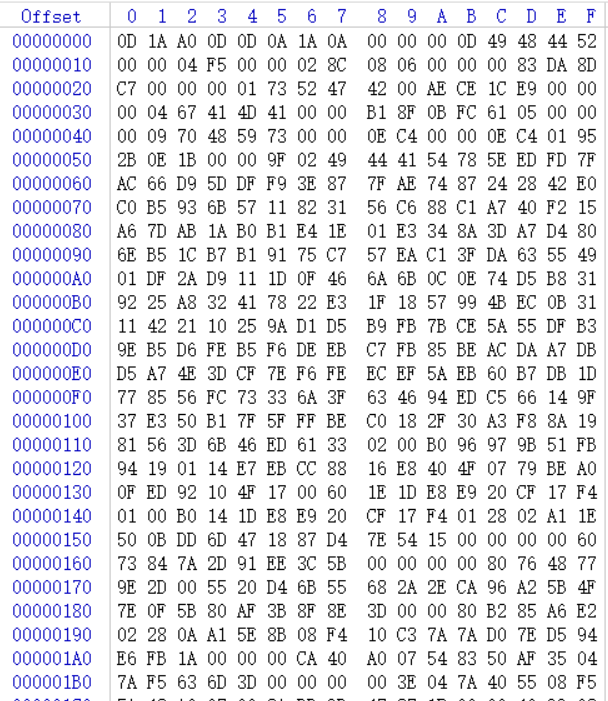

使用winhex打开文件

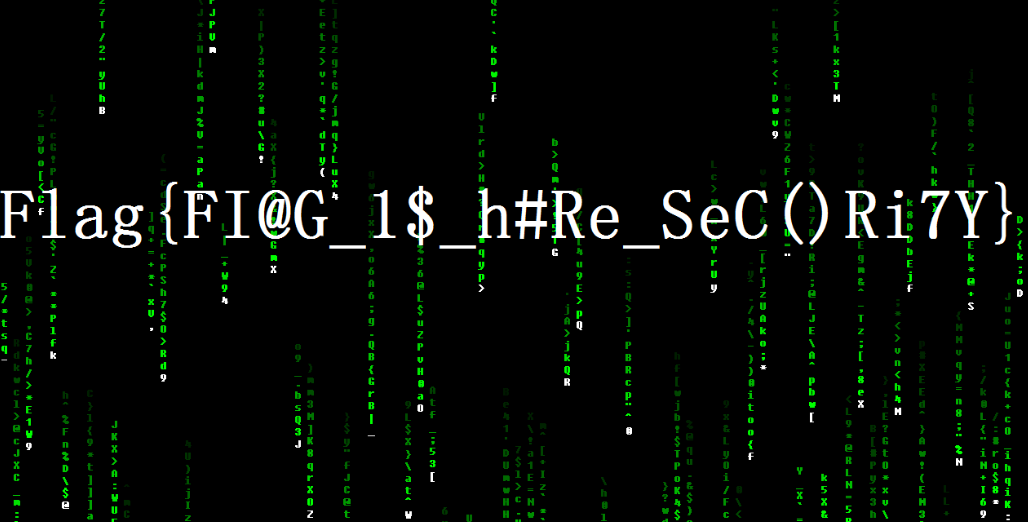

文件幻术,png的文件头为89 50 4E 47 0D 0A 1A 0A,修改文件头并保存为png即可

转载于:https://www.cnblogs.com/wanao/p/10926162.html

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!