AHUCTF新生赛逆向easy_VM

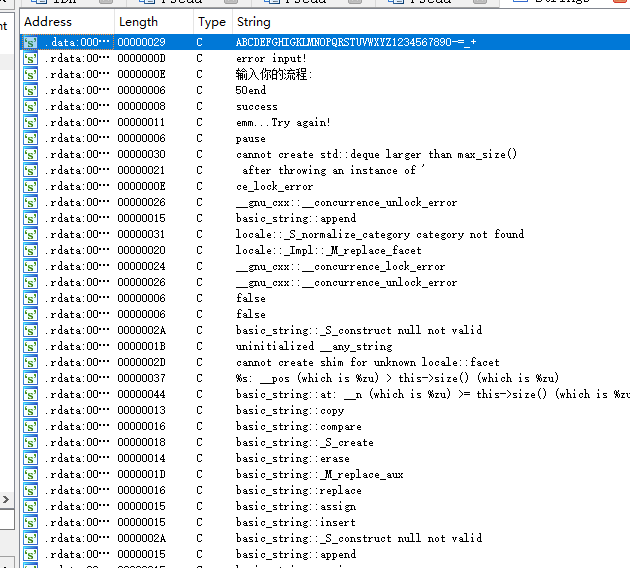

F12发现一个码表

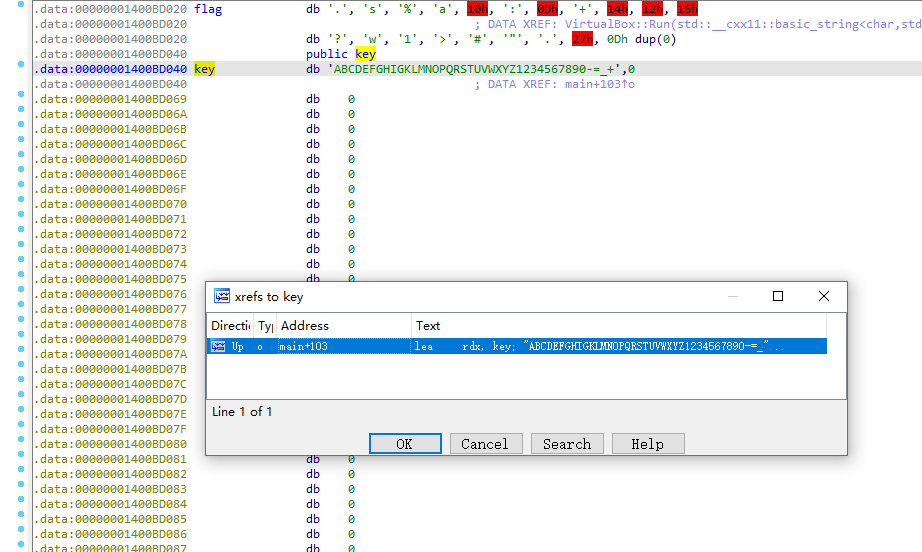

跳进去发现叫key,按X交叉引用

发现仅有一处使用

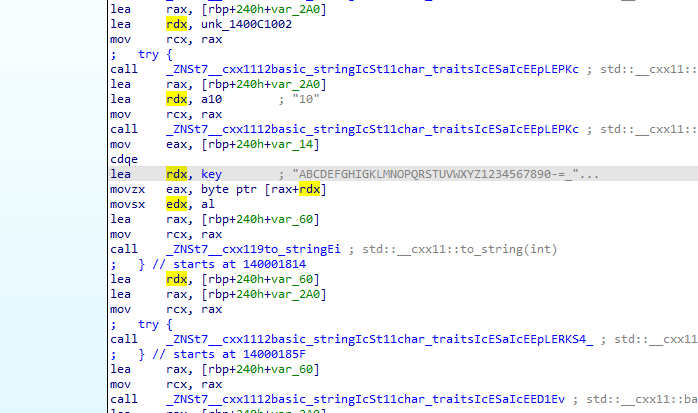

按F5反汇编

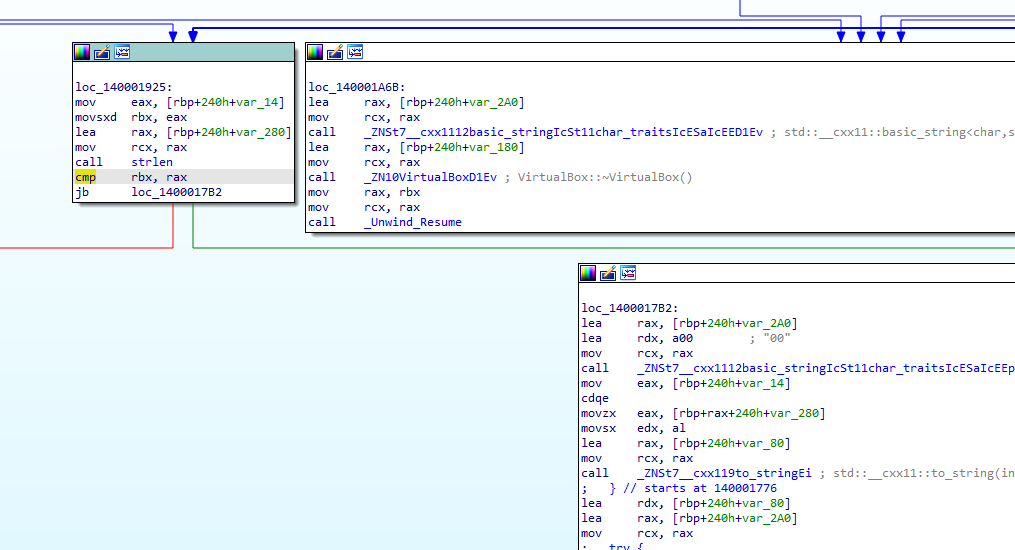

发现在出现上文的字符串"10"的附件并未看到码表key

第50行的v9,鼠标放上去,发现他是从rdx中取到的值

再观察上文,发现key被存到了rdx,那这个v9就是key

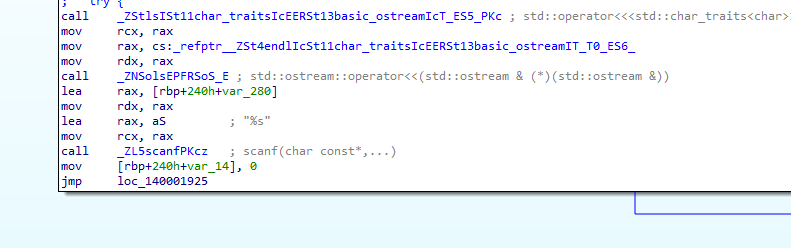

重新审查main

整体逻辑是这样的

首先创建VirtualBox对象,然后获取输入,对输入进行各种操作,然后调用VirtualBox的Run,再调用check判断是否正确

对输入进行的各种操作就包括了取码表key

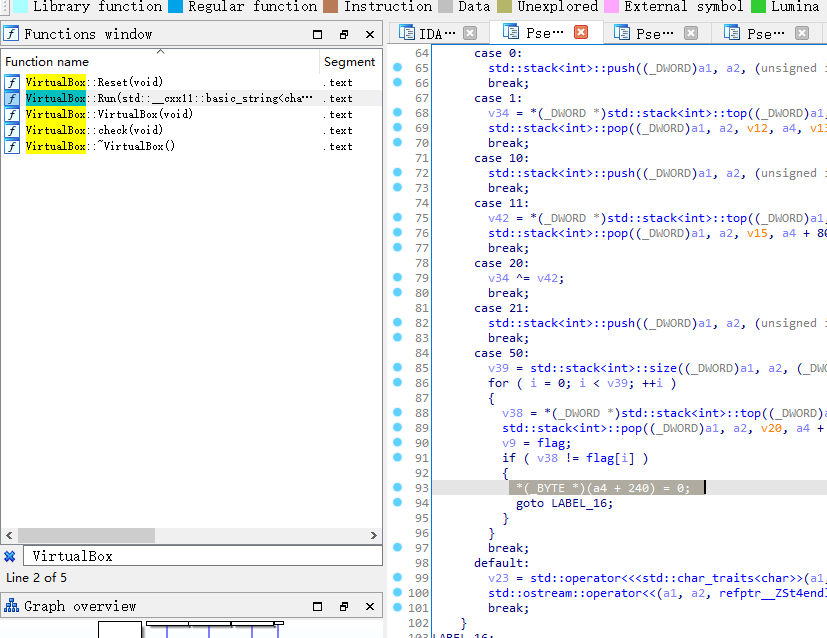

在Funcation中搜索VirtualBox,依次查看他的方法

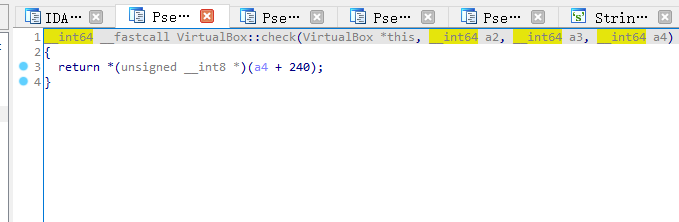

发现check返回了某地址上的一个变量,而这个变量在Run中进行了赋值

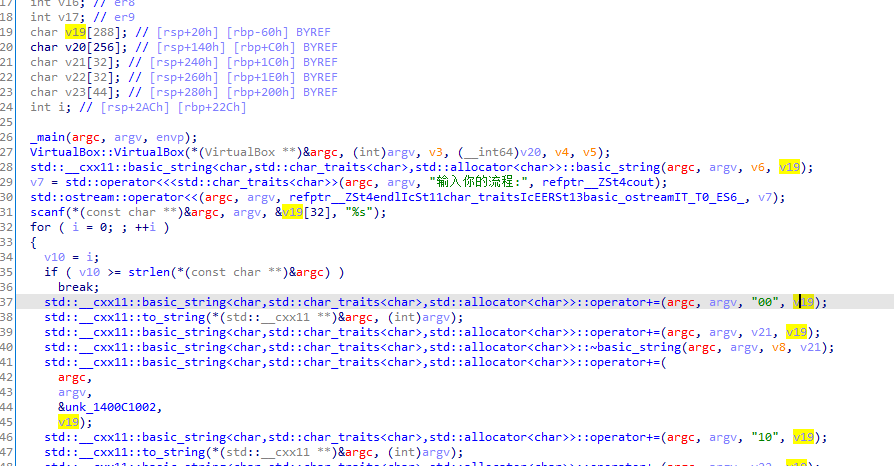

再返回main,查看一下具体做了什么操作

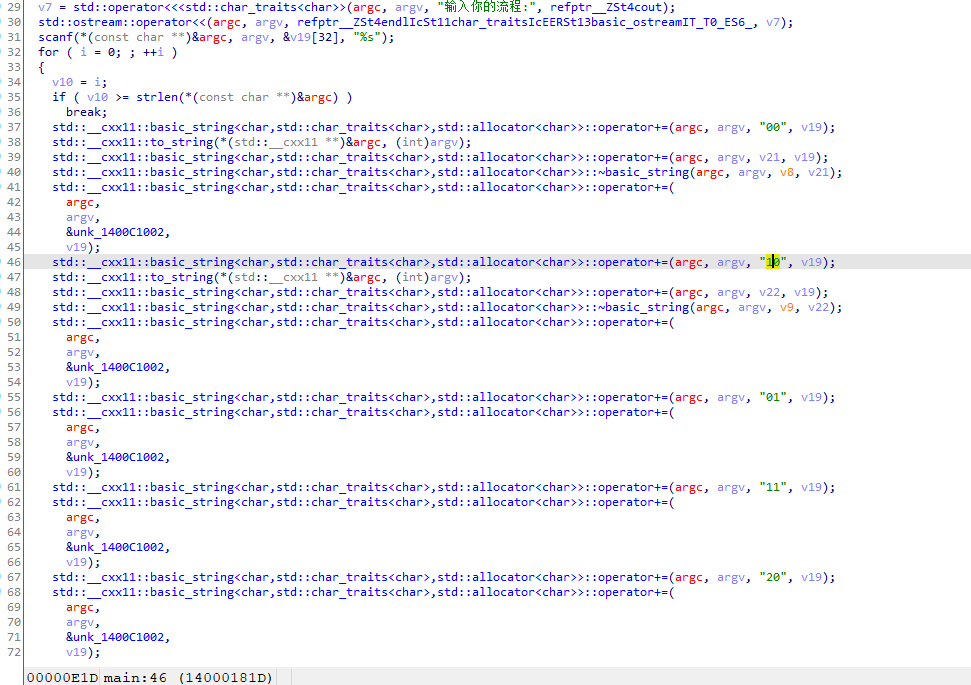

v19的第32位开始是用户的输入,然后通过第32行的循环,一路操作

v19的地址是var_280

阅读代码可以发现一个关键变量[rbp+240h+var_2A0],他实际上是定义在了VirtualBox里面

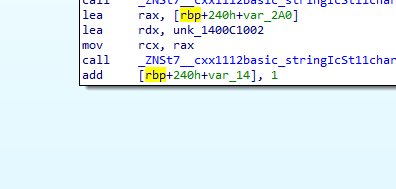

函数最后可以发现这个地址一种在+1,也就是说他是for的index

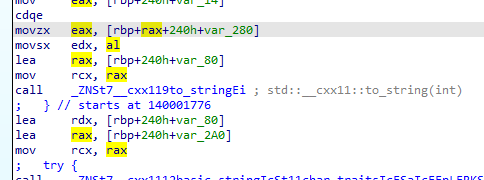

i被tostring变成rax,然后再压入v19

所以处理是这样的:

在v19的结尾,压入"00",然后压入输入的字符,再压入unk_1400C1002也就是"end"

接下来的代码如法炮制,又压入了"10",key[i],最后再压入"end"

再接下来,压入"01",“end”,“11”,“end”,“20”,“end”,“21”,“end”

循环结束,又压入了"50end"

然后调用Run,传入上文的用户输入地址var_280

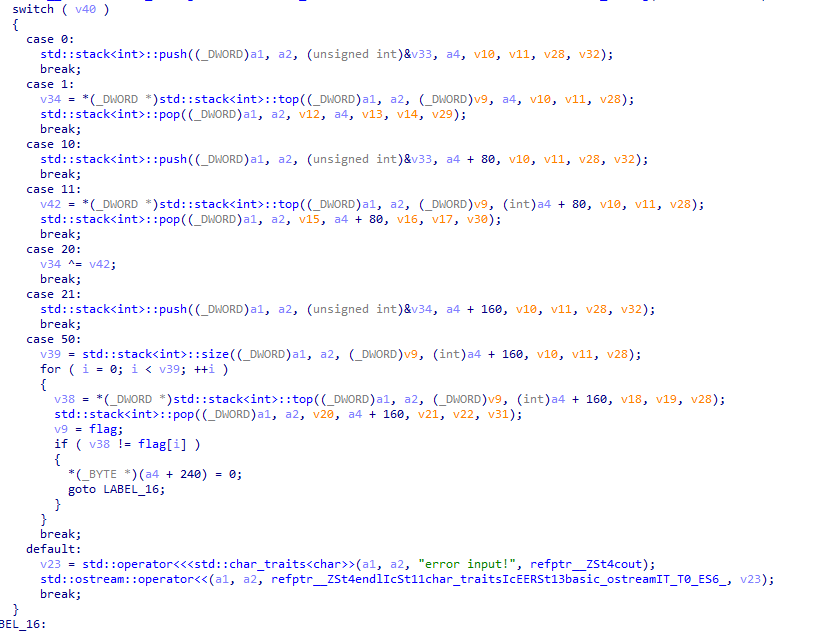

接下来去看VirtualBox中的处理

逻辑比较简单,而且见到了上文分析中的"00",“01”,"10"等等

分析一下可以发现

00的作用: 把v33(用户输入的字符)push到a4

10的作用: 把v33(用户输入的字符)push到a4+80

01的作用: 调用a4的top,存到v34,然后调用pop

11的作用:调用a4+80的top,存到v42,然后调用pop

20的作用:v34 ^= v42

21的作用:pushv34到a4 + 160

50的作用:依次取出a4+160的值,查看是否和flag的相同,如果有不相同的地方,则设置(a4 + 240)为0

而check方法就是返回(a4 + 240)

那综上,程序已经很简单了,就是把flag字节dump出来,然后依次和key进行异或

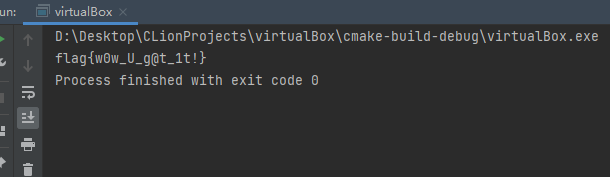

可以写如下脚本

#include 得到flag

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!