[局域网渗透]如何搞懵蹭网的同学-详细过程

在学校内,小东的WIFI是没有设密码的,所有有很多同学偷偷蹭网,本次实验是想说公共WIFI不要随便去连接啊。

0x00 起因

最近网络老卡了,打开路由器管理界面,发现连着20多个终端呐,由于新开了博客地址:https://blog.dyboy.cn ,又没啥人访问,在整理之前的文章时,看到了这篇[笔记]Metasploit内网/局域网劫持,所以顺便实操并记录之。

0x01 实操

打开虚拟机中的 Kali Liunx,查看当前IP地址:

设置DNS

输入命令行:leafpad /etc/ettercap/etter.dns

这里添加的两行记录的意思是,将A记录的解析直接解析为本机,后面在本机运行一个apache服务,被劫持的用户访问任意域名的网站都会直接访问我们当前指定的IP

启动apache服务:

输入命令行:service apache2 start

然后在该IP下的访问网页为:

启动GUI版ettercap

输入命令:ettercap -G

按Ctrl+U

按Ctrl+S,扫描当前局域网下IP段

按Ctrl+H,得到扫描到的IP段

192.168.1.1 是网关,将这个IP点击设置下面的第二个按钮Add to Target1

查看对应的MAC地址,然后添加我手机ip到 Add to Taregt2

- Tips:当没发现对应设备时,按

Ctrl+S就能更新列表

中间人攻击:

选择Mitm选项卡中的 ARP posioning (ARP欺骗)

勾选配置,点击确定:

嗅探远程链接

然后选择plugins

双击dns_proof 激活插件

最后一步:

选择start选项卡中的 start sniffing开始攻击

或者快捷键:Shift+Ctrl+W

与此同时,我们看到如上图中的纪录栏中已经有了相应的请求记录

测试结果:

手机测试访问 qq.com

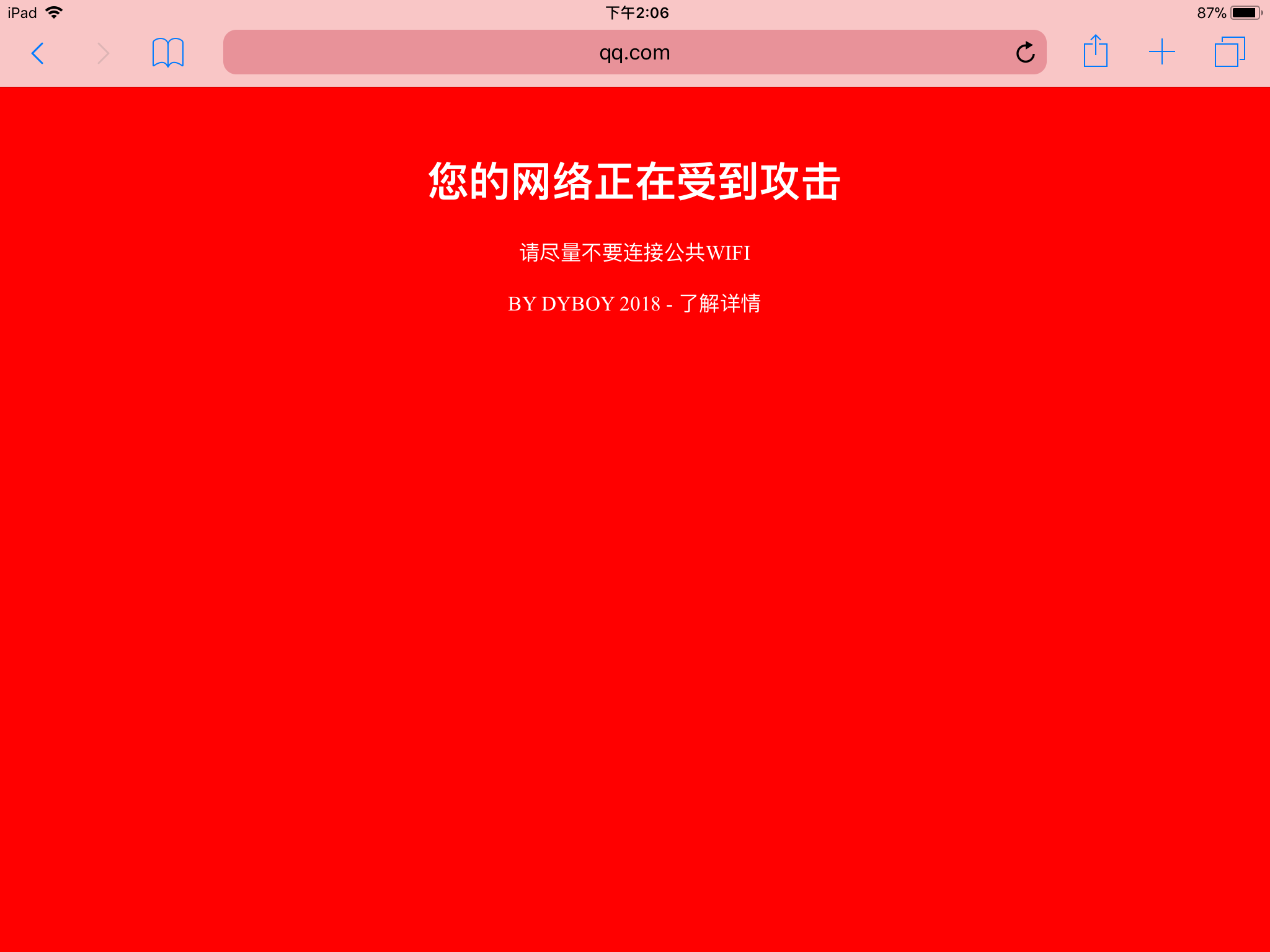

Ipad测试:

0x04 总结

还有很多有趣的功能等着去发掘,正在测试玩耍中…

*CSDN的审核限制越来越多了,所以…

欢迎关注我的独立个人博客,https://blog.dyboy.cn

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!