CVE-2016-3081

CVE-2016-3081-Apache Struts 远程代码执行漏洞

漏洞描述

Struts是Apache基金会的一个开源项目,Struts通过采用Java Servlet/JSP技术,实现了基于Java EE Web应用的Model-View-Controller(MVC)设计模式的应用框架,是MVC经典设计模式中的一个经典产品。

目前,Struts框架广泛应用于政府、公安、交通、金融行业和运营商的网站建设,作为网站开发的底层模板使用,是应用最广泛的Web应用框架之一。

Apache Struts 2中存在安全漏洞。当程序启用Dynamic Method Invocation时,远程攻击者可借助method:前缀利用该漏洞在服务器端执行任意代码。

启用动态方法调用时(Dynamic Method Invocation)

Apache Struts 2.3.19至2.3.20.2、2.3.21至2.3.24.1和2.3.25至2.3.28允许远程攻击者通过与链接表达式相关的方法:前缀执行任意代码。Apache Struts2 2.3.20.2之前2.x版本

2.3.24.2之前2.3.24.x版本

2.3.28.1之前2.3.28.x版本

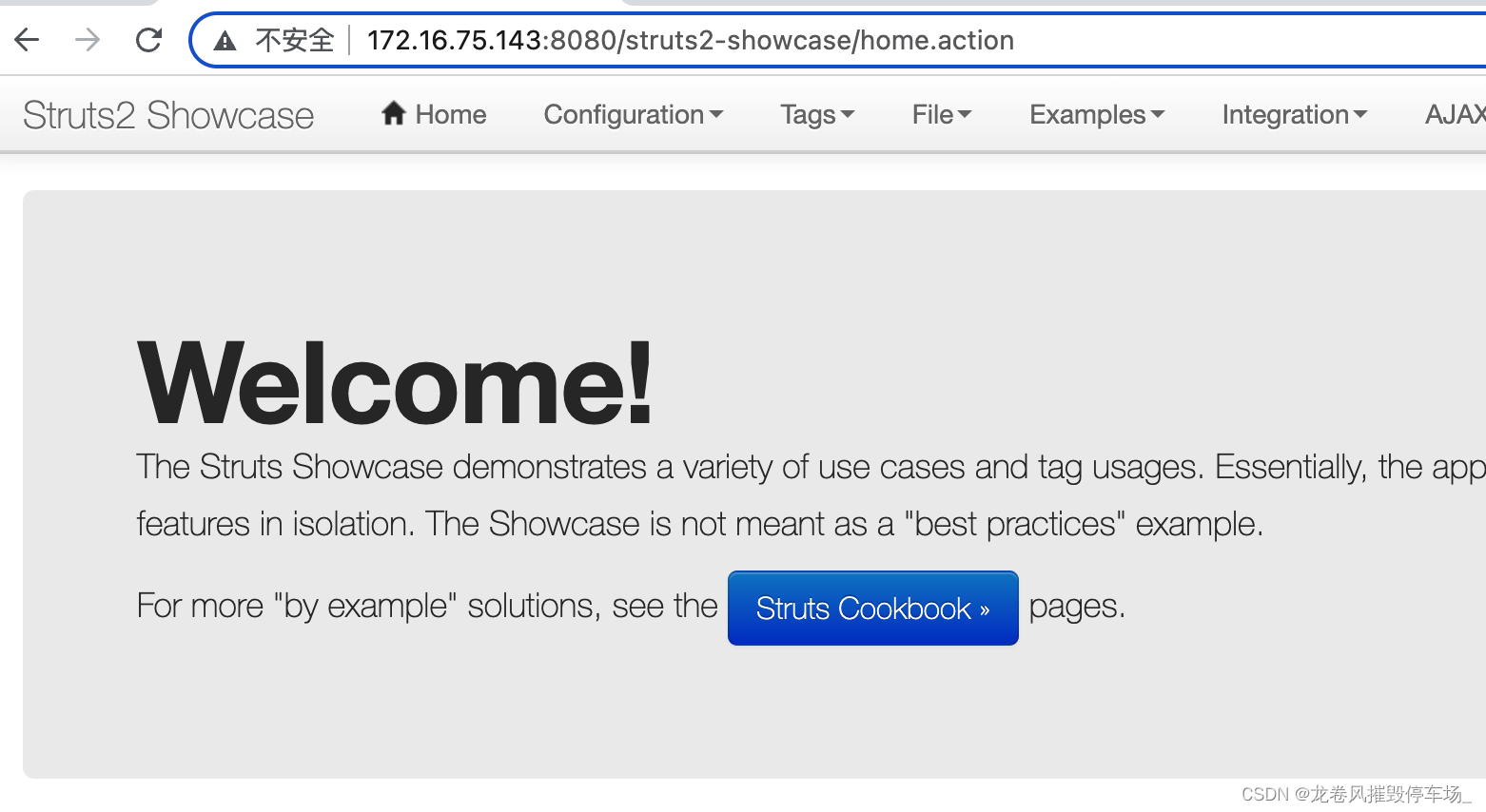

复现

环境搭建:Jdk 1.8.X 2.3.0 StrutsTomcat 8.0Windows 10Kali

工具使用 用于对目标 URL 进行信息刺探 和 具体攻击实施

https://github.com/HatBoy/Struts2-Scan详细使用方法请查看 README.md 文件

可以看到扫描出了代号为 S2-032 的漏洞使用工具里的攻击模块 利用 S2-032 搜索到了但是不能利用

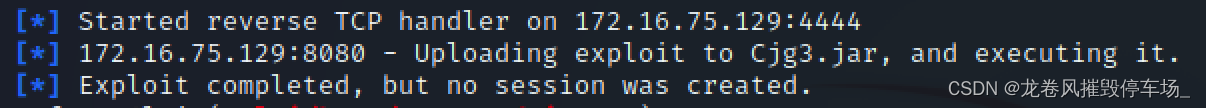

更换 Kali Metsploit

攻击成功了 但是创建不了回话 进入不了终端 排查了半天也找不到问题 反正是攻击成功了

修复

建议升级到新版本 https://struts.apache.org/download.cgi#struts23281

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!