xctf攻防世界 REVERSE 高手进阶区 Reversing-x64Elf-100

0x01. 进入环境,下载附件

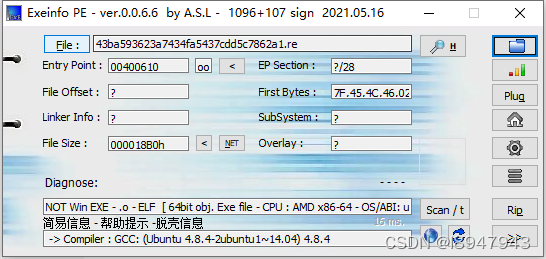

题目给出了后缀为re的文件,尝试用exeinfo PE打开查看,如图:

64位文件,无套壳!

0x02. 问题分析

使用IDA64位软件打开该文件,老规矩,找main函数,F5反编译,得到反编译代码如下:

signed __int64 __fastcall main(__int64 a1, char **a2, char **a3)

{signed __int64 result; // raxchar s; // [rsp+0h] [rbp-110h]unsigned __int64 v5; // [rsp+108h] [rbp-8h]v5 = __readfsqword(0x28u);printf("Enter the password: ", a2, a3);if ( !fgets(&s, 255, stdin) )return 0LL;if ( (unsigned int)sub_4006FD((__int64)&s) ){puts("Incorrect password!");result = 1LL;}else{puts("Nice!");result = 0LL;}return result;

}

可以看到,fgets获得了标准输入流中的变量s,并将s作为sub_4006FD函数的参数进行判断。要么输出Incorrect password!,要么输出Nice!。那么双击查看sub_4006FD函数,里面肯定有不可告人的秘密,代码如下:

signed __int64 __fastcall sub_4006FD(__int64 a1)

{signed int i; // [rsp+14h] [rbp-24h]const char *v3; // [rsp+18h] [rbp-20h]const char *v4; // [rsp+20h] [rbp-18h]const char *v5; // [rsp+28h] [rbp-10h]v3 = "Dufhbmf";v4 = "pG`imos";v5 = "ewUglpt";for ( i = 0; i <= 11; ++i ){if ( (&v3)[i % 3][2 * (i / 3)] - *(char *)(i + a1) != 1 )return 1LL;}return 0LL;

}

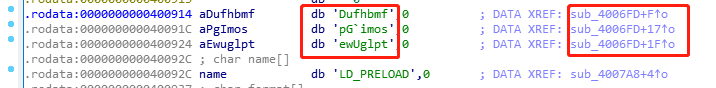

可以看到for循环是解题的关键,这里需要理解下if代码,&v3是取v3变量的地址,但是为什么是二维数组呢?我们双击变量查看地址,如图:

可以看到,三个变量的地址都从函数sub_4006FD开始,偏移从F开始到17再到1F,偏移对应的字符长度后地址连续。那么其实&v3对应的是三个变量,相当于[v3, v4, v5]进行操作变换。另外c语言中/表示相除取证,python中的则是使用int进行一下变换,

那么尝试写脚本:

v3 = "Dufhbmf"

v4 = "pG`imos"

v5 = "ewUglpt"flag = ''

keys = [v3, v4, v5]for i in range(12):flag += chr(ord(keys[i % 3][2 * int(i / 3)]) - 1)

print(flag)

最终的答案为:Code_Talkers

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!