OSCP_VULHUB COVFEFE: 1

文章目录

- 前言

- 信息收集

- 渗透过程

- 权限提升

前言

靶机下载地址:https://www.vulnhub.com/entry/covfefe-1,199/

攻击机:kali(192.168.132.139)

靶机:covfefe(192.168.132.146)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

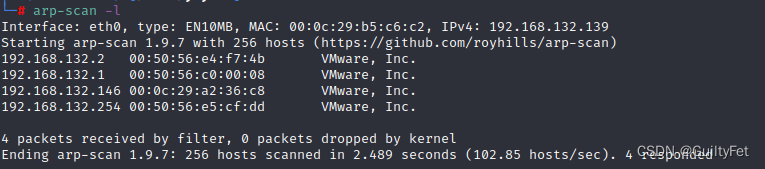

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.132.146

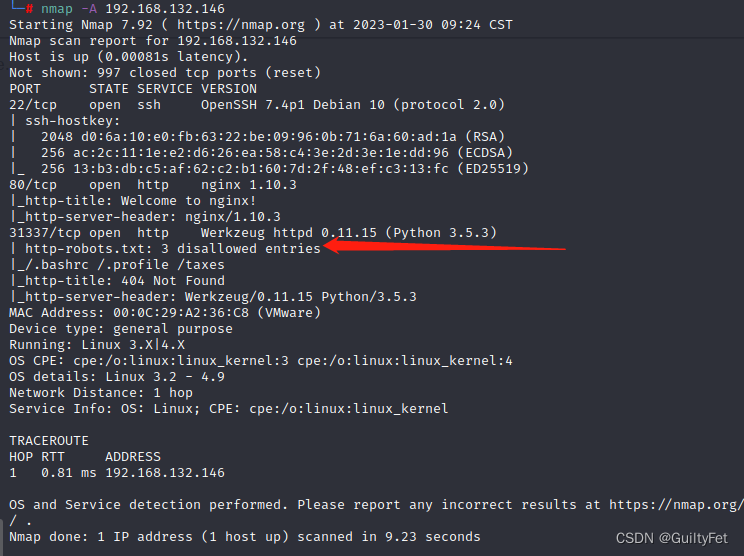

使用nmap扫描查看目标靶机端口开放情况

nmap -A 192.168.132.146

开放端口:22、80、31337

浏览器访问目标靶机

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!