密码学DAY2

目录

- 1.1 加密模式

- 1.2 填充模式

- 1.3 消息摘要

- 1.3.1 特点

- 1.3.2 获取字符串消息摘要

- 1.3.3 base64编码

- 1.3.4 其他数字摘要算法

- 1.3.5 获取文件消息摘要

- 1.4 非对称加密

- 1.4.1 生成公钥和私钥

- 1.4.2 私钥加密

- 1.4.3 私钥加密私钥解密

- 1.4.4 私钥加密公钥解密

- 1.5 数字签名

- 1.5.1 简单认识

- 1.5.2 基本原理

- 1.5.3 数字证书

- 1.5.4 代码实现

1.1 加密模式

加密模式:https://docs.oracle.com/javase/8/docs/api/javax/crypto/Cipher.html

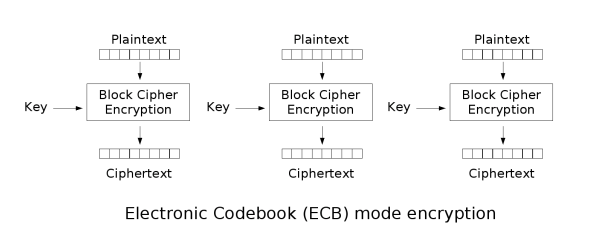

ECB

ECB : Electronic codebook, 电子密码本. 需要加密的消息按照块密码的块大小被分为数个块,并对每个块进行独立加密

- 优点 : 可以并行处理数据

- 缺点 : 同样的原文生成同样的密文, 不能很好的保护数据

- 同时加密,原文是一样的,加密出来的密文也是一样的

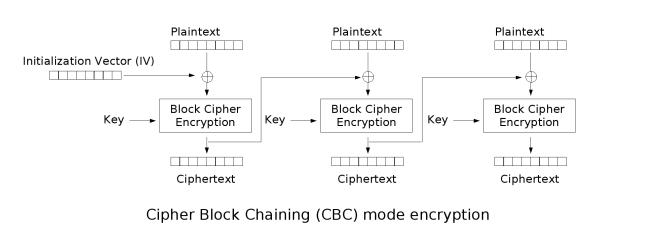

CBC

CBC : Cipher-block chaining, 密码块链接. 每个明文块先与前一个密文块进行异或后,再进行加密。在这种方法中,每个密文块都依赖于它前面的所有明文块

- 优点 : 同样的原文生成的密文不一样

- 缺点 : 串行处理数据

1.2 填充模式

-

当需要按块处理的数据, 数据长度不符合块处理需求时, 按照一定的方法填充满块长的规则

NoPadding -

不填充.

-在DES加密算法下, 要求原文长度必须是8byte的整数倍

-在AES加密算法下, 要求原文长度必须是16byte的整数倍

PKCS5Padding -

数据块的大小为8位, 不够就补足

Tips

- 默认情况下, 加密模式和填充模式为 : ECB/PKCS5Padding

- 如果使用CBC模式, 在初始化Cipher对象时, 需要增加参数, 初始化向量IV : IvParameterSpec iv = new IvParameterSpec(key.getBytes());

加密模式和填充模式

AES/CBC/NoPadding (128)

AES/CBC/PKCS5Padding (128)

AES/ECB/NoPadding (128)

AES/ECB/PKCS5Padding (128)

DES/CBC/NoPadding (56)

DES/CBC/PKCS5Padding (56)

DES/ECB/NoPadding (56)

DES/ECB/PKCS5Padding (56)

DESede/CBC/NoPadding (168)

DESede/CBC/PKCS5Padding (168)

DESede/ECB/NoPadding (168)

DESede/ECB/PKCS5Padding (168)

RSA/ECB/PKCS1Padding (1024, 2048)

RSA/ECB/OAEPWithSHA-1AndMGF1Padding (1024, 2048)

RSA/ECB/OAEPWithSHA-256AndMGF1Padding (1024, 2048)加密模式和填充模式例子

package com.atguigu.desaes;import com.sun.org.apache.xml.internal.security.utils.Base64;import javax.crypto.Cipher;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;public class DesDemo {// DES加密算法,key的大小必须是8个字节public static void main(String[] args) throws Exception {String input ="硅谷";// DES加密算法,key的大小必须是8个字节String key = "12345678";// 指定获取Cipher的算法,如果没有指定加密模式和填充模式,ECB/PKCS5Padding就是默认值// String transformation = "DES"; // 9PQXVUIhaaQ=//String transformation = "DES/ECB/PKCS5Padding"; // 9PQXVUIhaaQ=// CBC模式,必须指定初始向量,初始向量中密钥的长度必须是8个字节//String transformation = "DES/CBC/PKCS5Padding"; // 9PQXVUIhaaQ=// NoPadding模式,原文的长度必须是8个字节的整倍数 ,所以必须把 硅谷改成硅谷12String transformation = "DES/CBC/NoPadding"; // 9PQXVUIhaaQ=// 指定获取密钥的算法String algorithm = "DES";String encryptDES = encryptDES(input, key, transformation, algorithm);System.out.println("加密:" + encryptDES);

// String s = dncryptDES(encryptDES, key, transformation, algorithm);

// System.out.println("解密:" + s);}/*** 使用DES加密数据** @param input : 原文* @param key : 密钥(DES,密钥的长度必须是8个字节)* @param transformation : 获取Cipher对象的算法* @param algorithm : 获取密钥的算法* @return : 密文* @throws Exception*/private static String encryptDES(String input, String key, String transformation, String algorithm) throws Exception {// 获取加密对象Cipher cipher = Cipher.getInstance(transformation);// 创建加密规则// 第一个参数key的字节// 第二个参数表示加密算法SecretKeySpec sks = new SecretKeySpec(key.getBytes(), algorithm);// ENCRYPT_MODE:加密模式// DECRYPT_MODE: 解密模式// 初始向量,参数表示跟谁进行异或,初始向量的长度必须是8位

// IvParameterSpec iv = new IvParameterSpec(key.getBytes());// 初始化加密模式和算法cipher.init(Cipher.ENCRYPT_MODE,sks);// 加密byte[] bytes = cipher.doFinal(input.getBytes());// 输出加密后的数据String encode = Base64.encode(bytes);return encode;}/*** 使用DES解密** @param input : 密文* @param key : 密钥* @param transformation : 获取Cipher对象的算法* @param algorithm : 获取密钥的算法* @throws Exception* @return: 原文*/private static String dncryptDES(String input, String key, String transformation, String algorithm) throws Exception {// 1,获取Cipher对象Cipher cipher = Cipher.getInstance(transformation);// 指定密钥规则SecretKeySpec sks = new SecretKeySpec(key.getBytes(), algorithm);

// IvParameterSpec iv = new IvParameterSpec(key.getBytes());cipher.init(Cipher.DECRYPT_MODE, sks);// 3. 解密byte[] bytes = cipher.doFinal(Base64.decode(input));return new String(bytes);}

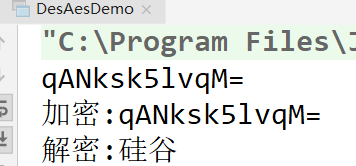

}运行程序:

1.3 消息摘要

- 消息摘要(Message Digest)又称为数字摘要(Digital Digest)

- 它是一个唯一对应一个消息或文本的固定长度的值,它由一个单向Hash加密函数对消息进行作用而产生

- 使用数字摘要生成的值是不可以篡改的,为了保证文件或者值的安全

1.3.1 特点

无论输入的消息有多长,计算出来的消息摘要的长度总是固定的。例如应用MD5算法摘要的消息有128个比特位,用SHA-1算法摘要的消息最终有160比特位的输出

只要输入的消息不同,对其进行摘要以后产生的摘要消息也必不相同;但相同的输入必会产生相同的输出

消息摘要是单向、不可逆的

常见算法 :

- MD5

- SHA1

- SHA256

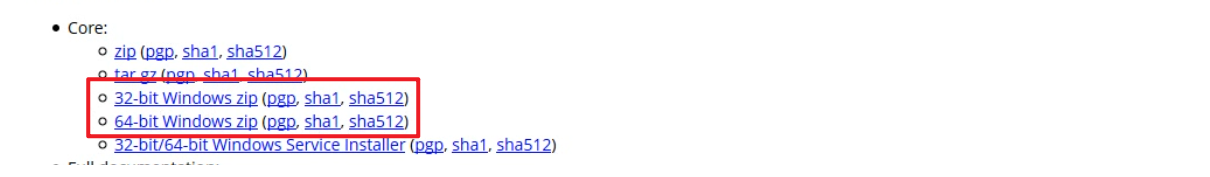

- SHA512百度搜索 tomcat ,进入官网下载 ,会经常发现有 sha1,sha512 , 这些都是数字摘要

1.3.2 获取字符串消息摘要

public class DigestDemo1 {public static void main(String[] args) throws Exception{// 原文String input = "aa";// 算法String algorithm = "MD5";// 获取数字摘要对象MessageDigest messageDigest = MessageDigest.getInstance(algorithm);// 获取消息数字摘要的字节数组byte[] digest = messageDigest.digest(input.getBytes());System.out.println(new String(digest));}

}运行:

1.3.3 base64编码

public class DigestDemo1 {public static void main(String[] args) throws Exception{// 原文String input = "aa";// 算法String algorithm = "MD5";// 获取数字摘要对象MessageDigest messageDigest = MessageDigest.getInstance(algorithm);// 消息数字摘要byte[] digest = messageDigest.digest(input.getBytes());

// System.out.println(new String(digest));// base64编码System.out.println(Base64.encode(digest));}

}运行结果:

这里还需要注意一点,数字摘要一般是十六进制的,所以我们在base64转码格式的基础上再转成16进制。

public class DigestDemo1 {public static void main(String[] args) throws Exception{// 4124bc0a9335c27f086f24ba207a4912 md5 在线校验// QSS8CpM1wn8IbyS6IHpJEg== 消息摘要使用的是16进制// 原文String input = "aa";// 算法String algorithm = "MD5";// 获取数字摘要对象MessageDigest messageDigest = MessageDigest.getInstance(algorithm);// 消息数字摘要byte[] digest = messageDigest.digest(input.getBytes());

// System.out.println(new String(digest));// base64编码

// System.out.println(Base64.encode(digest));// 创建对象用来拼接StringBuilder sb = new StringBuilder();for (byte b : digest) {// 转成 16进制String s = Integer.toHexString(b & 0xff);//System.out.println(s);if (s.length() == 1){// 如果生成的字符只有一个,前面补0s = "0"+s;}sb.append(s);}System.out.println(sb.toString());}

}1.3.4 其他数字摘要算法

public class DigestDemo1 {public static void main(String[] args) throws Exception{// 4124bc0a9335c27f086f24ba207a4912 md5 在线校验// QSS8CpM1wn8IbyS6IHpJEg== 消息摘要使用的是16进制// 原文String input = "aa";// 算法String algorithm = "MD5";// 获取数字摘要对象String md5 = getDigest(input, "MD5");System.out.println(md5);String sha1 = getDigest(input, "SHA-1");System.out.println(sha1);String sha256 = getDigest(input, "SHA-256");System.out.println(sha256);String sha512 = getDigest(input, "SHA-512");System.out.println(sha512);}private static String toHex(byte[] digest) throws Exception {// System.out.println(new String(digest));// base64编码

// System.out.println(Base64.encode(digest));// 创建对象用来拼接StringBuilder sb = new StringBuilder();for (byte b : digest) {// 转成 16进制String s = Integer.toHexString(b & 0xff);if (s.length() == 1){// 如果生成的字符只有一个,前面补0s = "0"+s;}sb.append(s);}System.out.println("16进制数据的长度:" + sb.toString().getBytes().length);return sb.toString();}private static String getDigest(String input, String algorithm) throws Exception {MessageDigest messageDigest = MessageDigest.getInstance(algorithm);// 消息数字摘要byte[] digest = messageDigest.digest(input.getBytes());System.out.println("密文的字节长度:" + digest.length);return toHex(digest);}

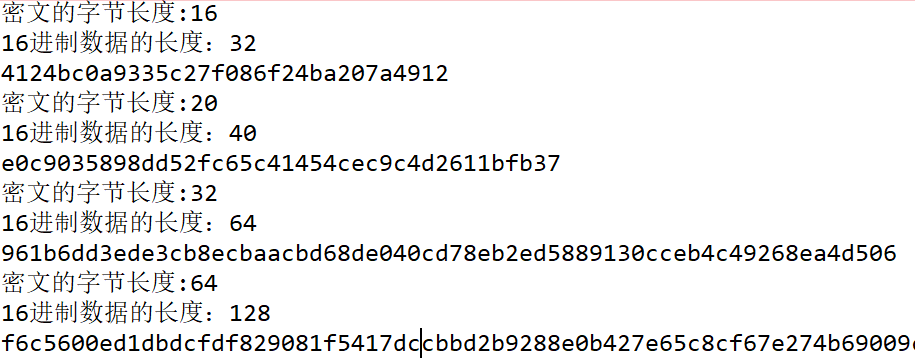

}运行结果:

1.3.5 获取文件消息摘要

public class DigestDemo {public static void main(String[] args) throws Exception{String input = "aa";String algorithm = "MD5";// sha1 可以实现秒传功能String sha1 = getDigestFile("apache-tomcat-9.0.10-windows-x64.zip", "SHA-1");System.out.println(sha1);String sha512 = getDigestFile("apache-tomcat-9.0.10-windows-x64.zip", "SHA-512");System.out.println(sha512);String md5 = getDigest("aa", "MD5");System.out.println(md5);String md51 = getDigest("aa ", "MD5");System.out.println(md51);}private static String getDigestFile(String filePath, String algorithm) throws Exception{FileInputStream fis = new FileInputStream(filePath);int len;byte[] buffer = new byte[1024];ByteArrayOutputStream baos = new ByteArrayOutputStream();while ( (len = fis.read(buffer))!=-1){baos.write(buffer,0,len);}// 获取消息摘要对象MessageDigest messageDigest = MessageDigest.getInstance(algorithm);// 获取消息摘要byte[] digest = messageDigest.digest(baos.toByteArray());System.out.println("密文的字节长度:"+digest.length);return toHex(digest);}private static String getDigest(String input, String algorithm) throws Exception{MessageDigest messageDigest = MessageDigest.getInstance(algorithm);byte[] digest = messageDigest.digest(input.getBytes());System.out.println("密文的字节长度:"+digest.length);return toHex(digest);}private static String toHex(byte[] digest) {// System.out.println(new String(digest));// 消息摘要进行表示的时候,是用16进制进行表示StringBuilder sb = new StringBuilder();for (byte b : digest) {// 转成16进制String s = Integer.toHexString(b & 0xff);// 保持数据的完整性,前面不够的用0补齐if (s.length()==1){s="0"+s;}sb.append(s);}System.out.println("16进制数据的长度:"+ sb.toString().getBytes().length);return sb.toString();}

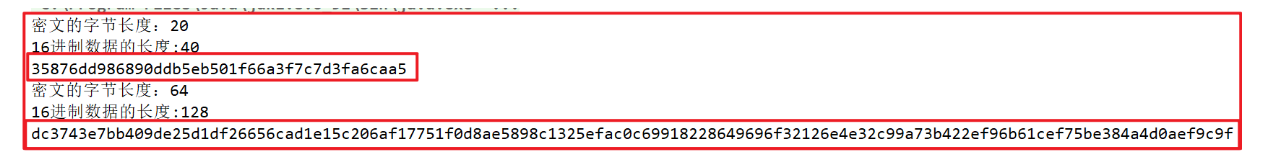

}运行程序 ,获取 sha-1 和 sha-512 的值:

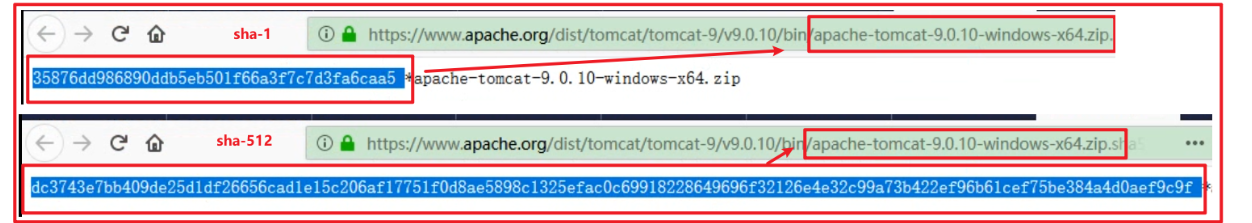

查看 tomcat 官网上面 sha-1 和 sha-512 的值:

使用 sha-1 算法,可以实现秒传功能,不管咱们如何修改文件的名字,最后得到的值是一样的

总结:

- MD5算法 : 摘要结果16个字节, 转16进制后32个字节

- SHA1算法 : 摘要结果20个字节, 转16进制后40个字节

- SHA256算法 : 摘要结果32个字节, 转16进制后64个字节

- SHA512算法 : 摘要结果64个字节, 转16进制后128个字节

1.4 非对称加密

简介:

① 非对称加密算法又称现代加密算法。

② 非对称加密是计算机通信安全的基石,保证了加密数据不会被破解。

③ 与对称加密算法不同,非对称加密算法需要两个密钥:公开密钥(publickey) 和私有密(privatekey)

④ 公开密钥和私有密钥是一对

⑤ 如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密。

⑥ 如果用私有密钥对数据进行加密,只有用对应的公开密钥才能解密。

⑦ 因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。

示例:

- 首先生成密钥对, 公钥为(5,14), 私钥为(11,14)

- 现在A希望将原文2发送给B

- A使用公钥加密数据. 2的5次方mod 14 = 4 , 将密文4发送给B

- B使用私钥解密数据. 4的11次方mod14 = 2, 得到原文2

特点: - 加密和解密使用不同的密钥

- 如果使用私钥加密, 只能使用公钥解密

- 如果使用公钥加密, 只能使用私钥解密

- 处理数据的速度较慢, 因为安全级别高

常见算法: - RSA

- ECC

1.4.1 生成公钥和私钥

public class RSAdemo {public static void main(String[] args) throws Exception {// 加密算法String algorithm = "RSA";// 创建密钥对生成器对象KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(algorithm);// 生成密钥对KeyPair keyPair = keyPairGenerator.generateKeyPair();// 生成私钥PrivateKey privateKey = keyPair.getPrivate();// 生成公钥PublicKey publicKey = keyPair.getPublic();// 获取私钥字节数组byte[] privateKeyEncoded = privateKey.getEncoded();// 获取公钥字节数组byte[] publicKeyEncoded = publicKey.getEncoded();// 对公私钥进行base64编码String privateKeyString = Base64.encode(privateKeyEncoded);String publicKeyString = Base64.encode(publicKeyEncoded);// 打印私钥System.out.println(privateKeyString);// 打印公钥System.out.println(publicKeyString);}

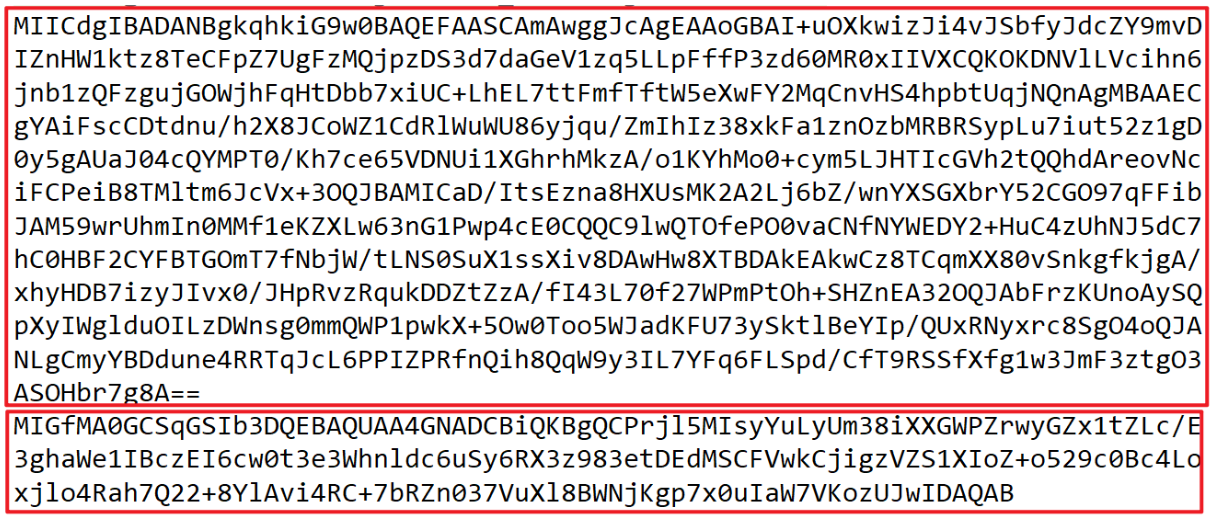

}运行程序:先打印的是私钥 , 后面打印的是公钥。

1.4.2 私钥加密

public class RSAdemo {public static void main(String[] args) throws Exception {String input = "硅谷";// 加密算法String algorithm = "RSA";// 创建密钥对生成器对象KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(algorithm);// 生成密钥对KeyPair keyPair = keyPairGenerator.generateKeyPair();// 生成私钥PrivateKey privateKey = keyPair.getPrivate();// 生成公钥PublicKey publicKey = keyPair.getPublic();// 获取私钥字节数组byte[] privateKeyEncoded = privateKey.getEncoded();// 获取公钥字节数组byte[] publicKeyEncoded = publicKey.getEncoded();// 对公私钥进行base64编码String privateKeyString = Base64.encode(privateKeyEncoded);String publicKeyString = Base64.encode(publicKeyEncoded);// 创建加密对象// 参数表示加密算法Cipher cipher = Cipher.getInstance(algorithm);// 初始化加密// 第一个参数:加密的模式// 第二个参数:使用私钥进行加密cipher.init(Cipher.ENCRYPT_MODE,privateKey);// 私钥加密byte[] bytes = cipher.doFinal(input.getBytes());System.out.println(Base64.encode(bytes));}

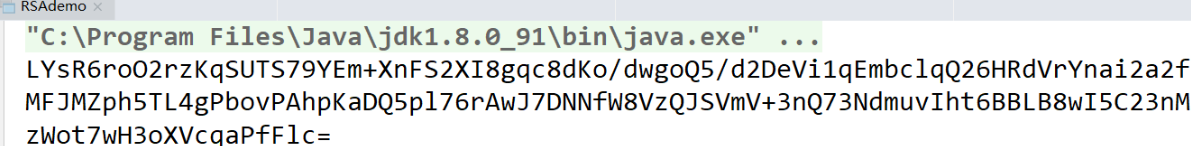

}运行结果:

1.4.3 私钥加密私钥解密

public class RSAdemo {public static void main(String[] args) throws Exception {String input = "硅谷";// 加密算法String algorithm = "RSA";// 创建密钥对生成器对象KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(algorithm);// 生成密钥对KeyPair keyPair = keyPairGenerator.generateKeyPair();// 生成私钥PrivateKey privateKey = keyPair.getPrivate();// 生成公钥PublicKey publicKey = keyPair.getPublic();// 获取私钥字节数组byte[] privateKeyEncoded = privateKey.getEncoded();// 获取公钥字节数组byte[] publicKeyEncoded = publicKey.getEncoded();// 对公私钥进行base64编码String privateKeyString = Base64.encode(privateKeyEncoded);String publicKeyString = Base64.encode(publicKeyEncoded);// 创建加密对象// 参数表示加密算法Cipher cipher = Cipher.getInstance(algorithm);// 初始化加密// 第一个参数:加密的模式// 第二个参数:使用私钥进行加密cipher.init(Cipher.ENCRYPT_MODE,privateKey);// 私钥加密byte[] bytes = cipher.doFinal(input.getBytes());System.out.println(Base64.encode(bytes));// 私钥进行解密cipher.init(Cipher.DECRYPT_MODE,publicKey);// 对密文进行解密,不需要使用base64,因为原文不会乱码byte[] bytes1 = cipher.doFinal(bytes);System.out.println(new String(bytes1));}

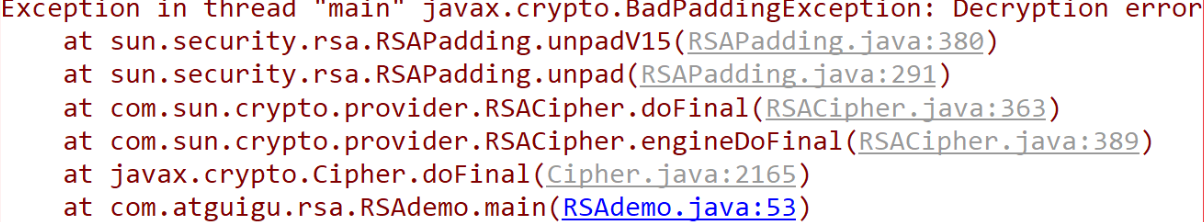

}运行程序 ,因为私钥加密,只能公钥解密:

1.4.4 私钥加密公钥解密

public class RSAdemo {public static void main(String[] args) throws Exception {String input = "硅谷";// 加密算法String algorithm = "RSA";// 创建密钥对生成器对象KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(algorithm);// 生成密钥对KeyPair keyPair = keyPairGenerator.generateKeyPair();// 生成私钥PrivateKey privateKey = keyPair.getPrivate();// 生成公钥PublicKey publicKey = keyPair.getPublic();// 获取私钥字节数组byte[] privateKeyEncoded = privateKey.getEncoded();// 获取公钥字节数组byte[] publicKeyEncoded = publicKey.getEncoded();// 对公私钥进行base64编码String privateKeyString = Base64.encode(privateKeyEncoded);String publicKeyString = Base64.encode(publicKeyEncoded);// 创建加密对象// 参数表示加密算法Cipher cipher = Cipher.getInstance(algorithm);// 初始化加密// 第一个参数:加密的模式// 第二个参数:使用私钥进行加密cipher.init(Cipher.ENCRYPT_MODE,privateKey);// 私钥加密byte[] bytes = cipher.doFinal(input.getBytes());System.out.println(Base64.encode(bytes));// 私钥进行解密cipher.init(Cipher.DECRYPT_MODE,publicKey);// 对密文进行解密,不需要使用base64,因为原文不会乱码byte[] bytes1 = cipher.doFinal(bytes);System.out.println(new String(bytes1));}

}运行程序:

1.5 数字签名

数字签名(又称公钥数字签名)是只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明。它是一种类似写在纸上的普通的物理签名,但是使用了公钥加密领域的技术来实现的,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。数字签名是非对称密钥加密技术与数字摘要技术的应用。

1.5.1 简单认识

相信我们都写过信,在写信的时候落款处总是要留下自己的名字,用来表示写信的人是谁。我们签的这个字就是生活中的签名。

而数字签名呢?其实也是同样的道理,他的含义是:在网络中传输数据时候,给数据添加一个数字签名,表示是谁发的数据,而且还能证明数据没有被篡改。

OK,数字签名的主要作用就是保证了数据的有效性(验证是谁发的)和完整性(证明信息没有被篡改)。下面我们就来好好地看一下他的底层实现原理是什么样子的。

1.5.2 基本原理

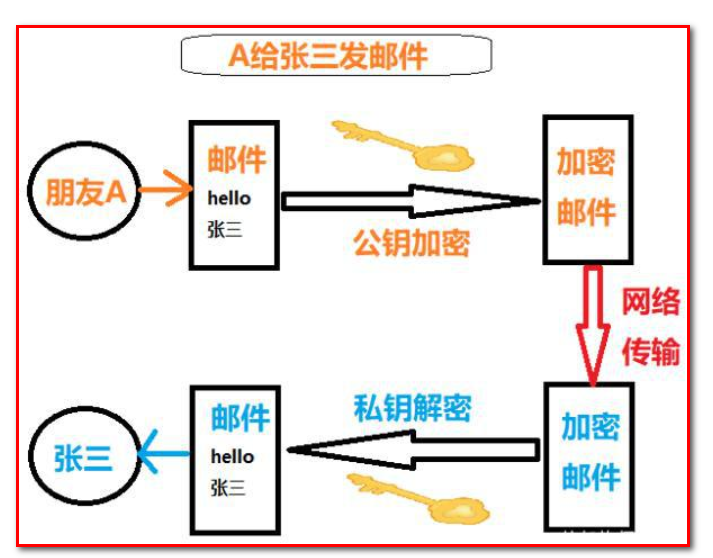

为了理解得清楚,我们通过案例一步一步来讲解。话说张三有俩好哥们A、B。由于工作原因,张三和AB写邮件的时候为了安全都需要加密。于是张三想到了数字签名:

整个思路是这个样子的:

第一步:加密采用非对称加密,张三有三把钥匙,两把公钥,送给朋友。一把私钥留给自己。

第二步:A或者B写邮件给张三:A先用公钥对邮件加密,然后张三收到邮件之后使用私钥解密。

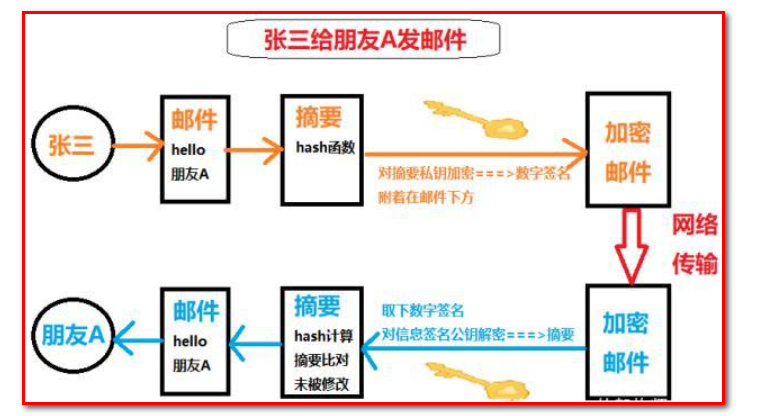

第三步:张三写邮件给A或者B:

(1)张三写完邮件,先用hash函数生成邮件的摘要,附着在文章上面,这就完成了数字签名,然后张三再使用私钥加密。就可以把邮件发出去了。

(2)A或者是B收到邮件之后,先把数字签名取下来,然后使用自己的公钥解密即可。这时候取下来的数字签名中的摘要若和张三的一致,那就认为是张三发来的,再对信件本身使用Hash函数,将得到的结果,与上一步得到的摘要进行对比。如果两者一致,就证明这封信未被修改过。

上面的流程我们使用一张图来演示一下:

首先把公钥送给朋友A和B:

还有就是最后一个比较麻烦的,张三给A或者B发邮件:

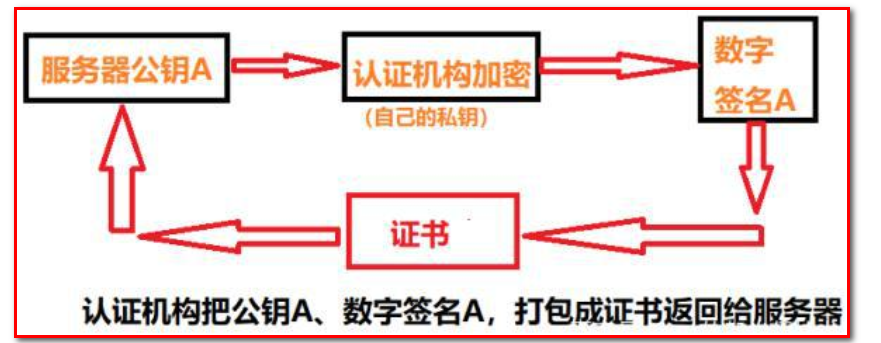

1.5.3 数字证书

上面提到我们对签名进行验证时,需要用到公钥。如果公钥是伪造的,那我们无法验证数字签名了,也就根本不可能从数字签名确定对方的合法性了。这时候证书就闪亮登场了。我们可能都有考各种证书的经历,比如说普通话证书,四六级证书等等,但是归根结底,到任何场合我们都能拿出我们的证书来证明自己确实已经考过了普通话,考过了四六级。这里的证书也是同样的道理。

如果不理解证书的作用,我们可以举一个例子,比如说我们的毕业证书,任何公司都会承认。为什么会承认?因为那是国家发得,大家都信任国家。也就是说只要是国家的认证机构,我们都信任它是合法的。

那么这个证书是如何生成的呢?我们再来看一张图:

此时即使张三的朋友A把公钥弄错了,张三也可以通过这个证书验证。

1.5.4 代码实现

import java.security.*;

import com.sun.org.apache.xml.internal.security.utils.Base64;

public class SignatureDemo {public static void main(String[] args) throws Exception {String a = "123";PublicKey publicKey = RsaDemo.loadPublicKeyFromFile("RSA", "a.pub");PrivateKey privateKey = RsaDemo.loadPrivateKeyFromFile("RSA", "a.pri");String signaturedData = getSignature(a, "sha256withrsa", privateKey);boolean b = verifySignature(a, "sha256withrsa", publicKey, signaturedData);}/*** 生成签名** @param input : 原文* @param algorithm : 算法* @param privateKey : 私钥* @return : 签名* @throws Exception*/private static String getSignature(String input, String algorithm, PrivateKey privateKey) throws Exception {// 获取签名对象Signature signature = Signature.getInstance(algorithm);// 初始化签名signature.initSign(privateKey);// 传入原文signature.update(input.getBytes());// 开始签名byte[] sign = signature.sign();// 对签名数据进行Base64编码return Base64.encode(sign);}/*** 校验签名** @param input : 原文* @param algorithm : 算法* @param publicKey : 公钥* @param signaturedData : 签名* @return : 数据是否被篡改* @throws Exception*/private static boolean verifySignature(String input, String algorithm, PublicKey publicKey, String signaturedData) throws Exception {// 获取签名对象Signature signature = Signature.getInstance(algorithm);// 初始化签名signature.initVerify(publicKey);// 传入原文signature.update(input.getBytes());// 校验数据return signature.verify(Base64.decode(signaturedData));}}

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!