2021年网络空间安全web题目

首先这道题目与ctf还是有点关系的,首先看一下题目:

通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

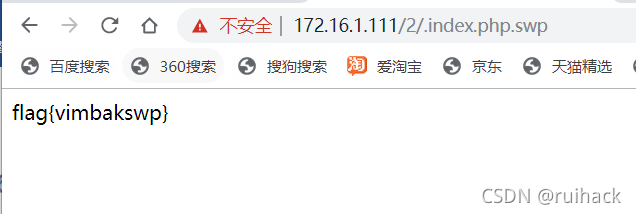

通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

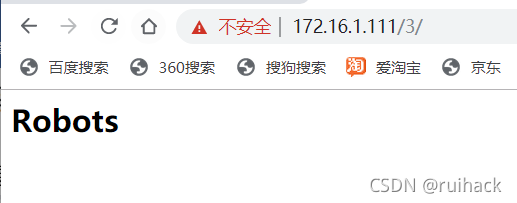

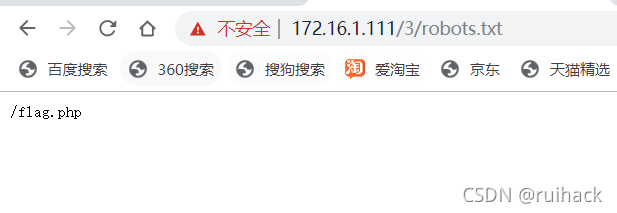

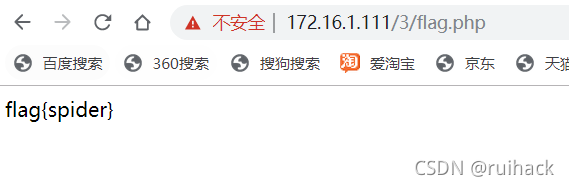

通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

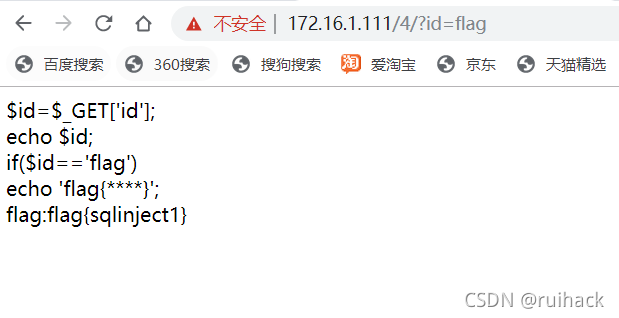

通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(3分)

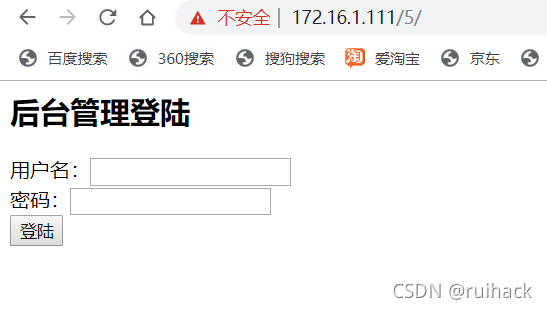

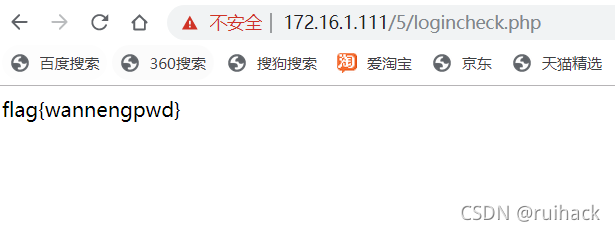

通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。(3分)

通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。(3分)

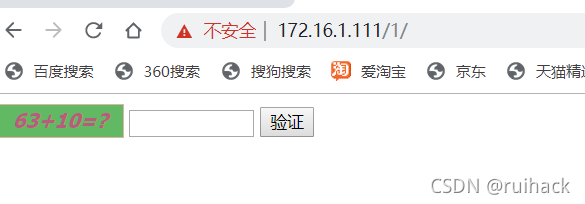

根据提示找到ip中的网站内容:

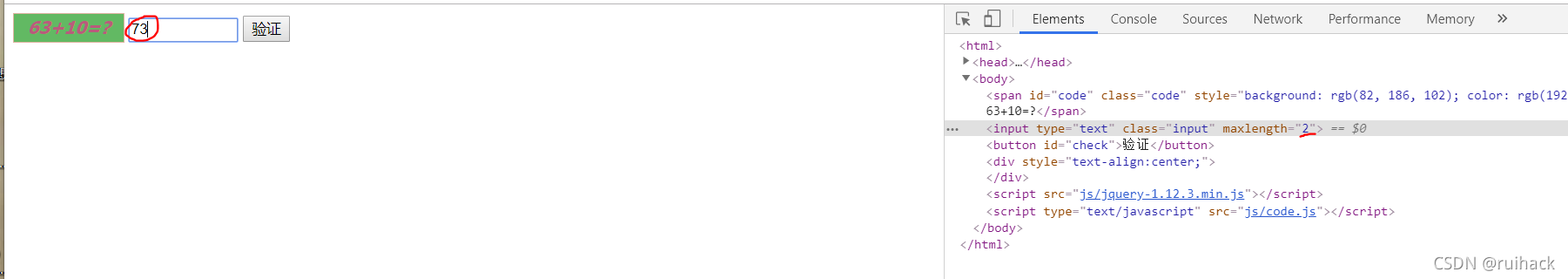

那第一个就是一个很明显的一个算数,但是你会发现只能输入一个,所以我们将源代码中的内容将其修改。

Flag自然也就拿到了。

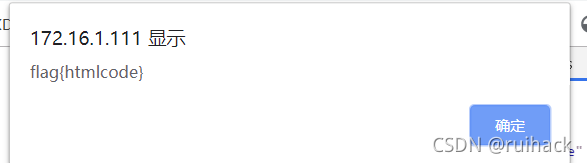

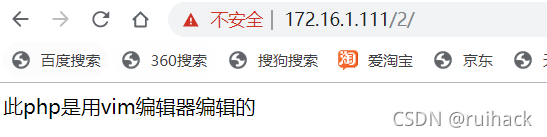

下一个:

说是vim编辑器,于是联想到一个备份文件的内容。访问备份文件进行访问:

下一道题目:

一看到这个界面,就知道是一个爬虫文件:

显示出flag.php,随后进行访问:

下一道题目就是简单php代码:

第五道题目就是一个登录界面:

看到这里第一个想到的肯定是万能用户,使用万能用户进行渗透:

Flag就出来了。

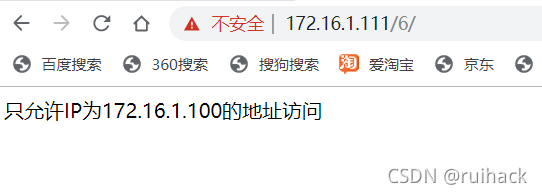

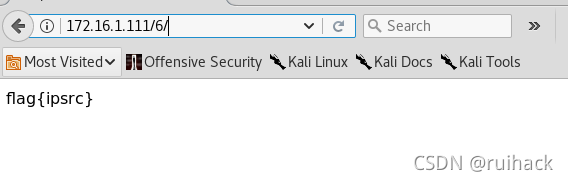

最后一道题目:

看到这个界面,立刻就想到了xff,使用xff进行渗透:

这里主要还是主要看一下这个题目,上面说的是ip为172.16.1.100,所以说就不能写别的ip:

x-forwarded-for: 172.16.1.100

v

flag就显示出来了。

需要环境加我QQ:3175086634

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!